-

06/04/2022

-

24

-

41 bài viết

Phiên bản Linux của mã độc tống tiền Abyss Locker nhắm vào các máy chủ VMware ESXi

Hoạt động mới nhất của mã độc tống tiền (ransomware) Abyss Locker là phát triển bộ mã hóa Linux, từ đó nhắm mục tiêu vào nền tảng máy ảo ESXi của VMware trong các cuộc tấn công vào doanh nghiệp.

Khi các doanh nghiệp chuyển từ việc sử dụng các máy chủ riêng lẻ sang máy chủ ảo để dễ dàng quản lý tài nguyên, gia tăng hiệu suất và khắc phục sự cố hiệu quả, thì các nhóm ransomware đã tạo ra các bộ mã hóa nhằm chuyển hướng mục tiêu sang các nền tảng này.

Với việc VMware ESXi là một trong những nền tảng máy ảo phổ biến nhất hiện nay, hầu hết mọi nhóm ransomware đều đã bắt đầu phát hành các bộ mã hóa Linux để mã hóa dữ liệu trên các máy chủ ảo (hầu hết là nhắm vào VMware ESXi). Các nhóm ransomware đó bao gồm: Akira, Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX và Hive.

Giống như các dòng ransomware khác, mã độc Abyss Locker sẽ xâm nhập vào mạng công ty, đánh cắp dữ liệu để tống tiền và mã hóa các thiết bị có trong mạng.

Dữ liệu bị đánh cắp sau đó được sử dụng để tống tiền bằng cách đe dọa rò rỉ các tệp nếu không trả tiền chuộc. Để rò rỉ các tệp bị đánh cắp, những kẻ tấn công đã tạo một trang web rò rỉ dữ liệu trên nền tảng Tor có tên “Abyss-data”, hiện đang có 14 nạn nhân được hiển thị trên nền tảng này.

Chúng tuyên bố đã đánh cắp được rất nhiều dữ liệu, từ 35 đến 700 GB.

Như bạn có thể thấy từ các lệnh bên dưới, bộ mã hóa sử dụng công cụ quản lý VMware ESXi dưới dạng dòng lệnh “esxcli” để liệt kê tất cả các máy ảo có sẵn trước tiên và sau đó chấm dứt chúng.

Khi tắt máy ảo, Abyss Locker sẽ sử dụng lệnh “vm process kill” và một trong các tùy chọn “soft”, “hard” hoặc “force”.

Tùy chọn “soft” thực hiện tắt máy nhẹ nhàng, tùy chọn “hard” sẽ chấm dứt VM ngay lập tức và “force” được sử dụng như là phương án cuối cùng.

Bộ mã hóa chấm dứt tất cả các máy ảo để cho phép các đĩa ảo, ảnh chụp nhanh và dữ liệu liên kết được mã hóa đúng cách bằng việc mã hóa tất cả các tệp có phần mở rộng: ".vmdk", ".vmsd" và ".vmsn".

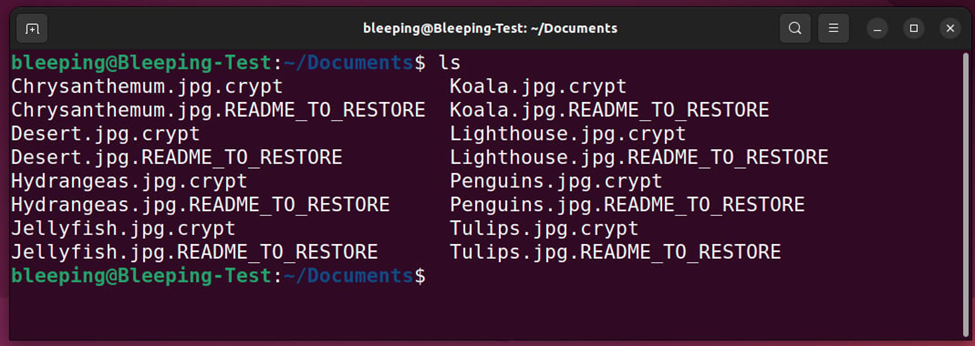

Ngoài việc nhắm mục tiêu vào các máy ảo, phần mềm tống tiền cũng sẽ mã hóa tất cả các tệp khác trên thiết bị và nối thêm phần mở rộng .crypt vào tên tệp của chúng, như được hiển thị bên dưới.

Đối với mỗi tệp, bộ mã hóa cũng sẽ tạo một tệp có phần mở rộng “.README_TO_RESTORE”, đóng vai trò như một ghi chú đòi tiền chuộc.

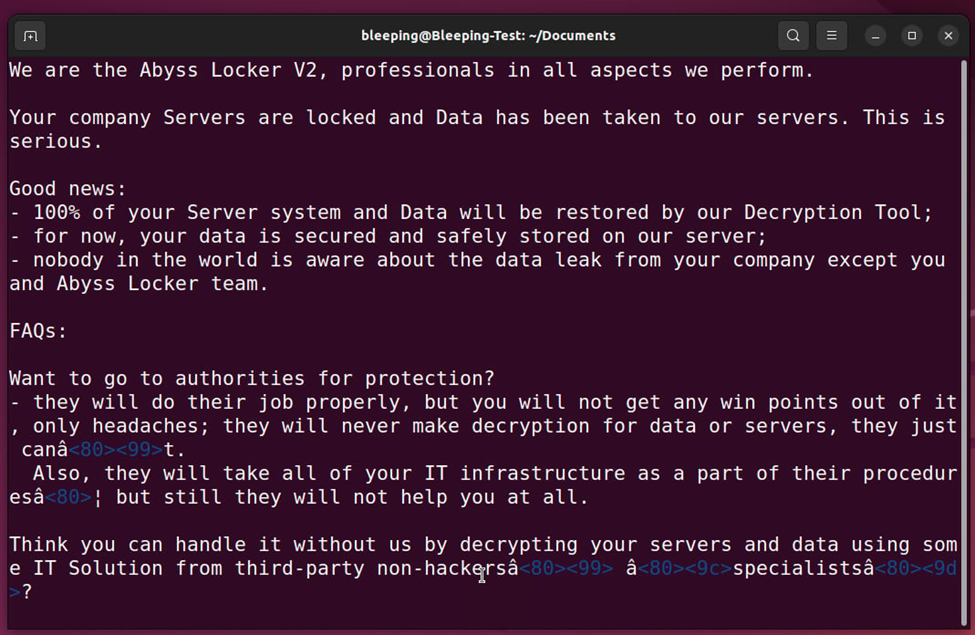

Ghi chú đòi tiền chuộc này chứa thông tin về những gì đã xảy ra với các tệp và một liên kết duy nhất đến trang đàm phán Tor của tác nhân đe dọa. Trang web này rất đơn giản, chỉ có một bảng trò chuyện có thể được sử dụng để đàm phán với nhóm ransomware.

Chuyên gia an ninh mạng Michael Gillespie cho biết bộ mã hóa Abyss Locker Linux được xây dựng dựa trên mã độc Hello Kitty, và chúng sử dụng thuật toán mã hóa ChaCha.

Tuy nhiên không biết liệu đây có phải là thương hiệu mới của dòng mã độc HelloKitty, hay đó là một dòng mã độc khác được phát triển từ một kẻ tấn công có quyền truy cập vào mã nguồn của HelloKitty.

Thật không may, HelloKitty trước đây là một phần mềm tống tiền có khả năng ngăn chặn việc khôi phục các tệp miễn phí.

Khi các doanh nghiệp chuyển từ việc sử dụng các máy chủ riêng lẻ sang máy chủ ảo để dễ dàng quản lý tài nguyên, gia tăng hiệu suất và khắc phục sự cố hiệu quả, thì các nhóm ransomware đã tạo ra các bộ mã hóa nhằm chuyển hướng mục tiêu sang các nền tảng này.

Với việc VMware ESXi là một trong những nền tảng máy ảo phổ biến nhất hiện nay, hầu hết mọi nhóm ransomware đều đã bắt đầu phát hành các bộ mã hóa Linux để mã hóa dữ liệu trên các máy chủ ảo (hầu hết là nhắm vào VMware ESXi). Các nhóm ransomware đó bao gồm: Akira, Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX và Hive.

Abyss Locker

Abyss Locker là một dòng ransomware tương đối mới được cho là xuất hiện vào tháng 3 năm 2023, khi nó bắt đầu nhắm mục tiêu vào các doanh nghiệp trong các cuộc tấn công.Giống như các dòng ransomware khác, mã độc Abyss Locker sẽ xâm nhập vào mạng công ty, đánh cắp dữ liệu để tống tiền và mã hóa các thiết bị có trong mạng.

Dữ liệu bị đánh cắp sau đó được sử dụng để tống tiền bằng cách đe dọa rò rỉ các tệp nếu không trả tiền chuộc. Để rò rỉ các tệp bị đánh cắp, những kẻ tấn công đã tạo một trang web rò rỉ dữ liệu trên nền tảng Tor có tên “Abyss-data”, hiện đang có 14 nạn nhân được hiển thị trên nền tảng này.

Chúng tuyên bố đã đánh cắp được rất nhiều dữ liệu, từ 35 đến 700 GB.

Nhắm mục tiêu vào máy chủ VMware ESXi

Các chuyên gia an ninh mạng đã tìm thấy bộ mã hóa Linux ELF cho hoạt động của Abyss Locker. Sau khi xem xét các chuỗi trong tệp thực thi, rõ ràng là bộ mã hóa nhắm mục tiêu cụ thể đến các máy chủ VMware ESXi.Như bạn có thể thấy từ các lệnh bên dưới, bộ mã hóa sử dụng công cụ quản lý VMware ESXi dưới dạng dòng lệnh “esxcli” để liệt kê tất cả các máy ảo có sẵn trước tiên và sau đó chấm dứt chúng.

esxcli vm process list

esxcli vm process kill -t=soft -w=%d

esxcli vm process kill -t=hard -w=%d

esxcli vm process kill -t=force -w=%d

Khi tắt máy ảo, Abyss Locker sẽ sử dụng lệnh “vm process kill” và một trong các tùy chọn “soft”, “hard” hoặc “force”.

Tùy chọn “soft” thực hiện tắt máy nhẹ nhàng, tùy chọn “hard” sẽ chấm dứt VM ngay lập tức và “force” được sử dụng như là phương án cuối cùng.

Bộ mã hóa chấm dứt tất cả các máy ảo để cho phép các đĩa ảo, ảnh chụp nhanh và dữ liệu liên kết được mã hóa đúng cách bằng việc mã hóa tất cả các tệp có phần mở rộng: ".vmdk", ".vmsd" và ".vmsn".

Ngoài việc nhắm mục tiêu vào các máy ảo, phần mềm tống tiền cũng sẽ mã hóa tất cả các tệp khác trên thiết bị và nối thêm phần mở rộng .crypt vào tên tệp của chúng, như được hiển thị bên dưới.

Đối với mỗi tệp, bộ mã hóa cũng sẽ tạo một tệp có phần mở rộng “.README_TO_RESTORE”, đóng vai trò như một ghi chú đòi tiền chuộc.

Ghi chú đòi tiền chuộc này chứa thông tin về những gì đã xảy ra với các tệp và một liên kết duy nhất đến trang đàm phán Tor của tác nhân đe dọa. Trang web này rất đơn giản, chỉ có một bảng trò chuyện có thể được sử dụng để đàm phán với nhóm ransomware.

Chuyên gia an ninh mạng Michael Gillespie cho biết bộ mã hóa Abyss Locker Linux được xây dựng dựa trên mã độc Hello Kitty, và chúng sử dụng thuật toán mã hóa ChaCha.

Tuy nhiên không biết liệu đây có phải là thương hiệu mới của dòng mã độc HelloKitty, hay đó là một dòng mã độc khác được phát triển từ một kẻ tấn công có quyền truy cập vào mã nguồn của HelloKitty.

Thật không may, HelloKitty trước đây là một phần mềm tống tiền có khả năng ngăn chặn việc khôi phục các tệp miễn phí.

Khuyến cáo của chuyên gia WhiteHat

Không chỉ mã độc Abyss Locker mà bất kỳ mã độc nào trên thế giới cũng có thể "gõ cửa" máy tính nhà bạn trong một buổi sáng đẹp trời. Do đó các bạn cần trang bị cho mình những kiến thức cần thiết về mã độc nói riêng và an toàn thông tin nói chung để có thể bảo vệ chính mình khỏi các cuộc tấn công:- Đầu tiên, các bạn không nên tải về và cài đặt các phần mềm không rõ nguồn gốc, đặc biệt là các phần mềm crack, hack.

- Thứ hai, hãy dành ra vài phút mỗi tuần để cập nhật tất cả các phần mềm trong máy của bạn lên phiên bản mới nhất của nhà phát hành (kể cả hệ điều hành của máy tính). Nếu được thì hãy bật chế độ tự động cập nhật cho chúng.

- Cuối cùng, hãy luôn cảnh giác với các email hoặc đường link lạ trước khi click.

Theo: Bleeping Computer, WhiteHat