-

30/08/2016

-

319

-

461 bài viết

Phát hiện Server bị tấn công APT với Thor Lite

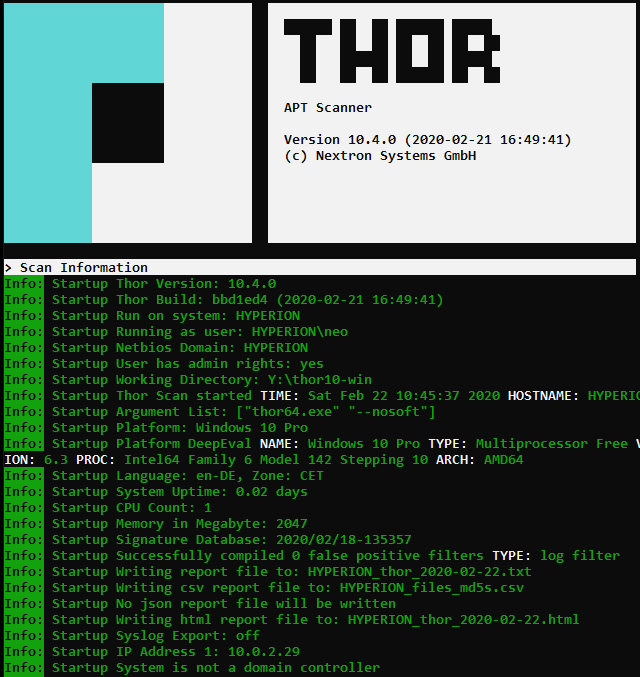

Hi, mình xin giới thiệu đến các bạn công cụ Thor Lite dùng để phát hiện nhanh các endpoint bị nhiễm malware hay bị compromise bởi các cuộc tấn công APT từ các C2C bên ngoài hay không. Hiện đã và đang hỗ trợ trên Windows/Linux/MacOS, các bạn có thể dùng bản free hoặc trả phí.

Hiện chỉ hơn nhau ở số rule để detect, IOC, signature,.... Nhưng các bạn đừng lo, mình sẽ chia sẻ cho các bạn nơi có thể cập nhật các rule này hoàn toàn miễn phí và uy tín.

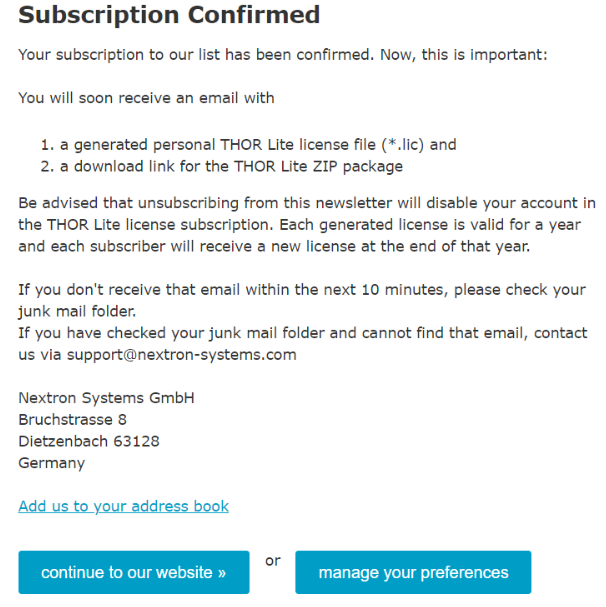

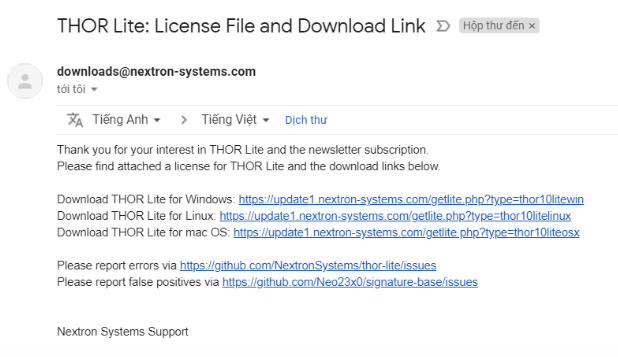

Sau đây mình sẽ hướng dẫn các bạn cách tải và chạy công cụ này. Vào trang để tải về ,

Sau khi đăng kí các thông tin bạn sẽ được gửi kèm đường link download chính chủ và cả license nữa nhé, các bạn nhớ copy file .lic vào folder thực thi của Thor

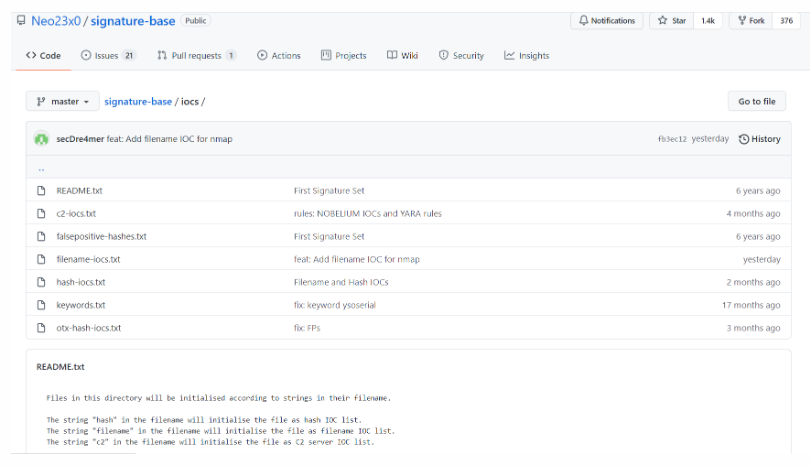

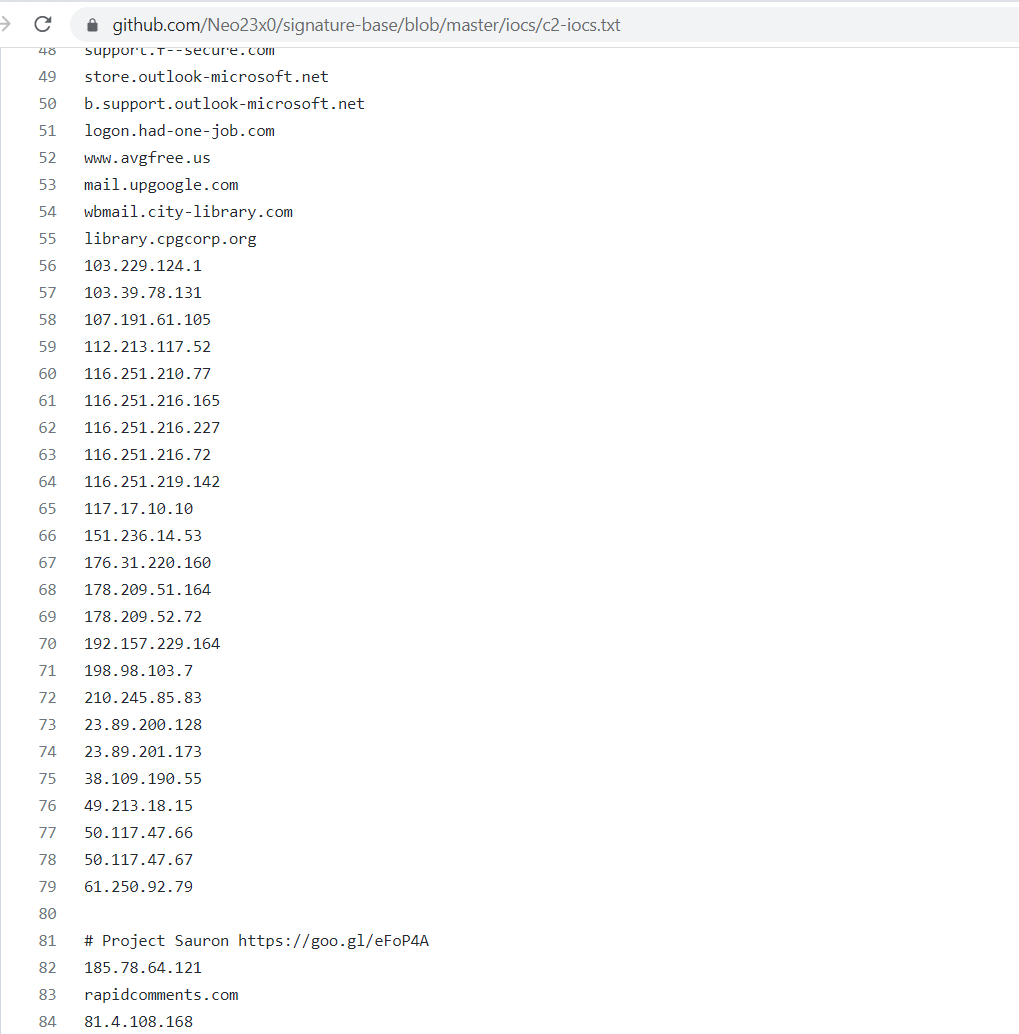

Tiếp theo mình các bạn vào trang này để tải các IOC, hash, yararule https://github.com/Neo23x0/signature-base/tree/master/iocs

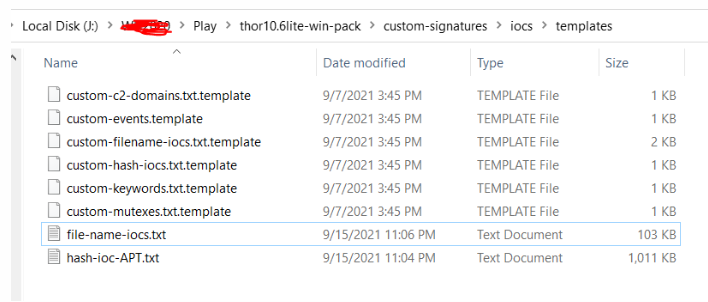

Download để vào thư mục custom-signatures\iocs\ templates

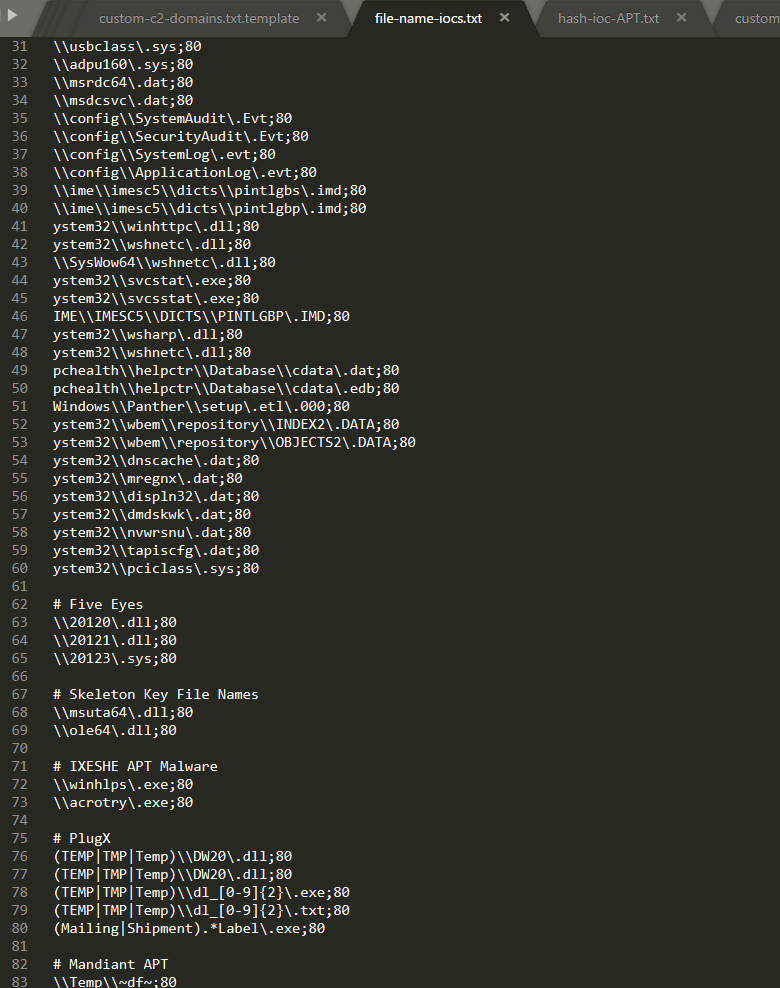

Sẽ chứa các thông tin path, tên các file mà các cuộc tấn công APT tạo ra

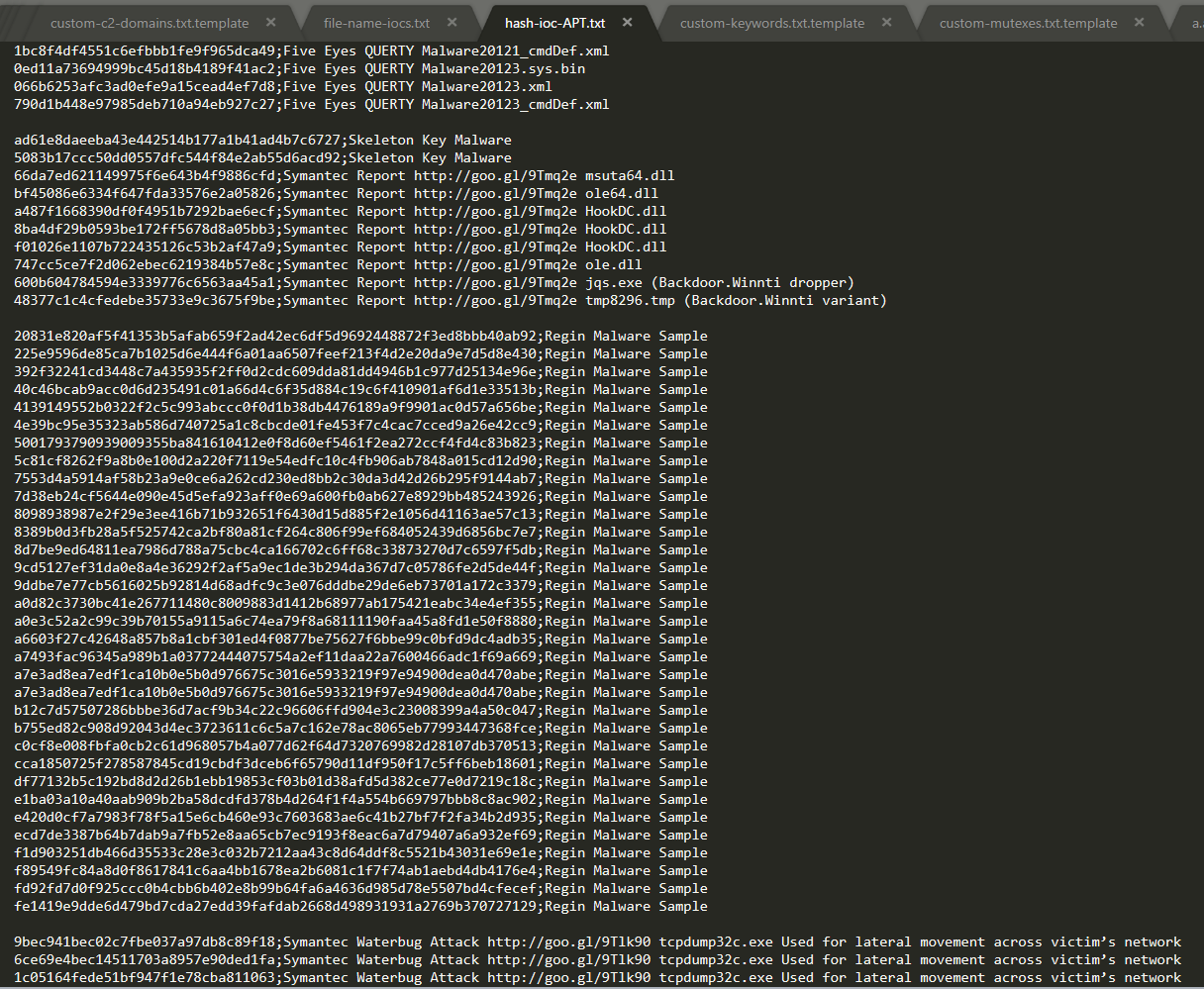

File hash iocs sẽ chứa các mã hash file malware của các cuộc tấn công APT

Ngoài ra cũng có các domain và IP C2C được sử dụng trong các cuộc tấn công APT

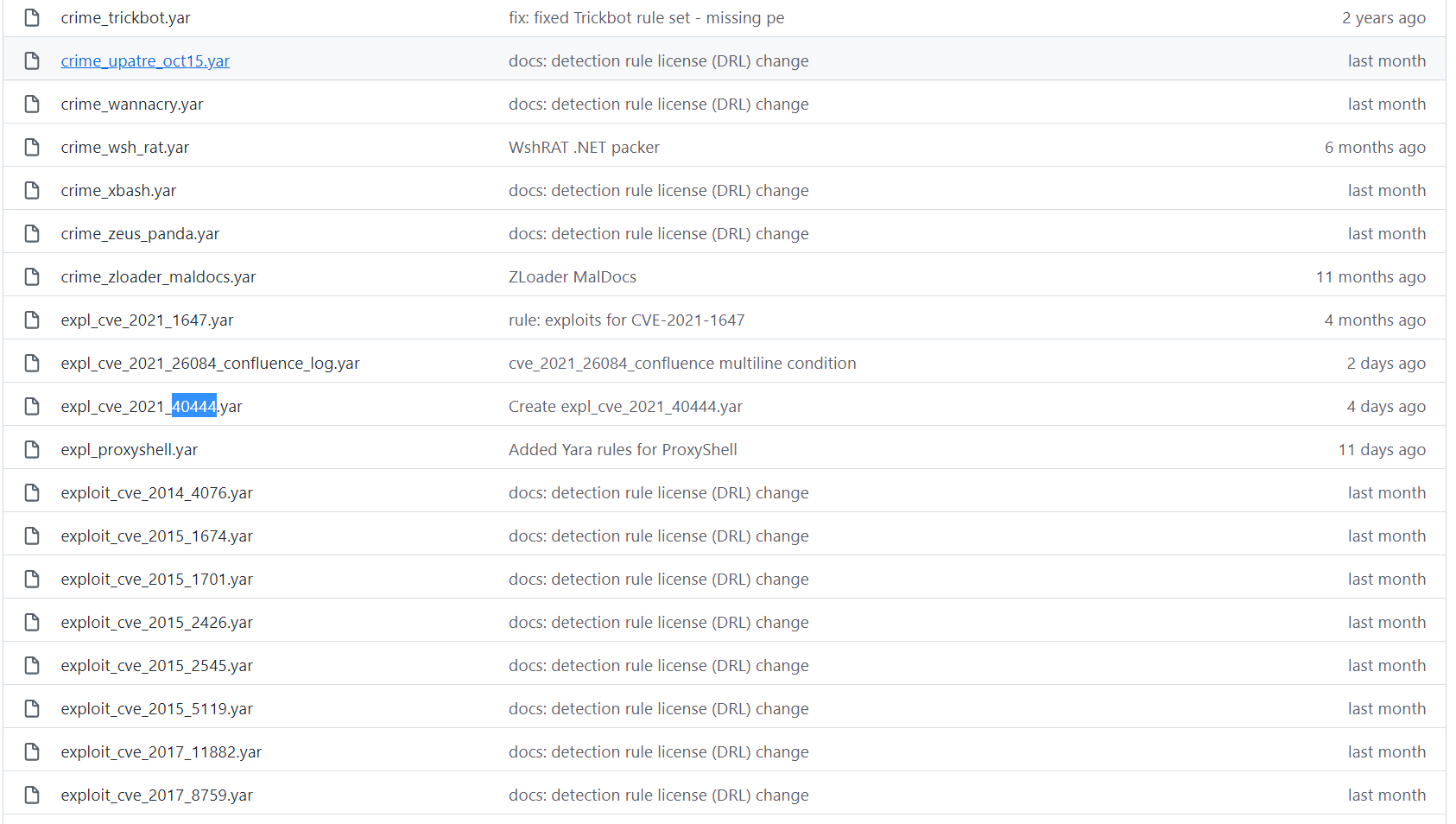

Tương tự các bạn cũng có thể làm với Yara rule

https://github.com/Neo23x0/signature-base/tree/master/yara

Các rule được cập nhật hằng ngày khi có CVE mới nhất.

Các bạn tải về đưa vào thư mục mình đã chỉ và sau đó thực thi file Thor.exe (dùng cho 32 bit) và phiên bản Thor 64.exe.

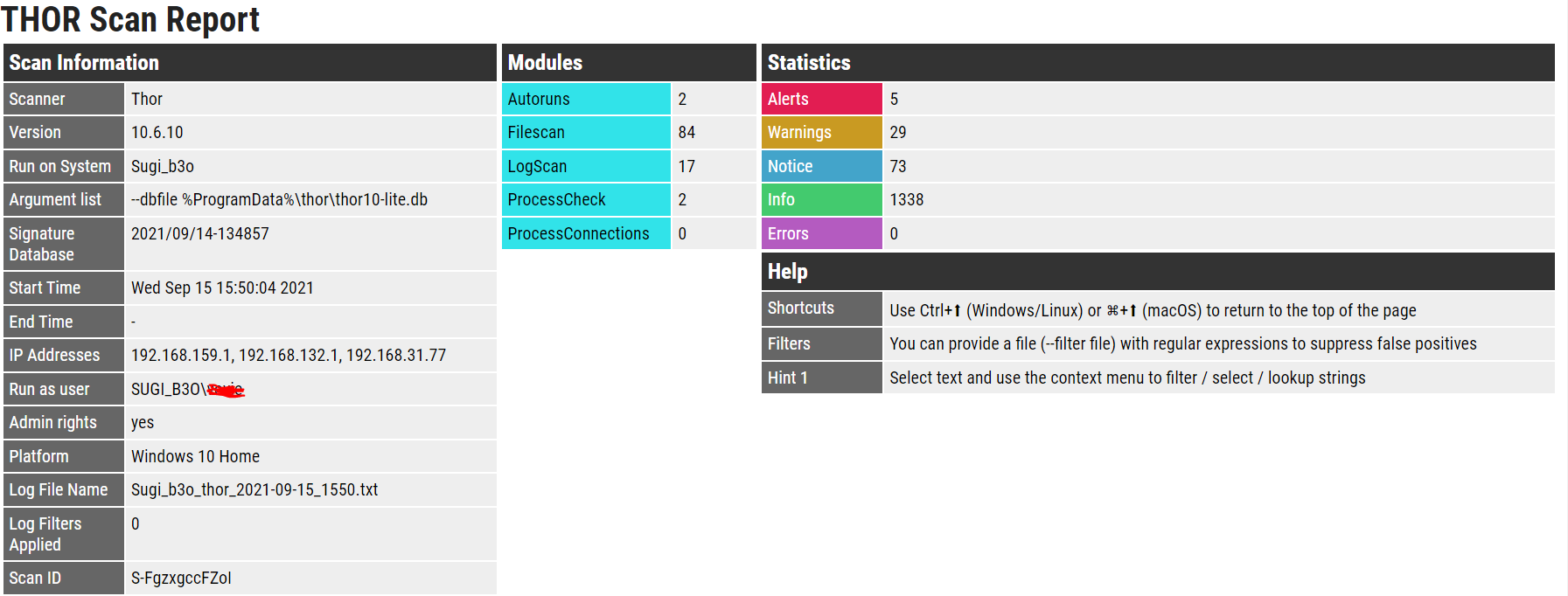

Sau khi chạy sẽ có 1 file report .html cho các bạn

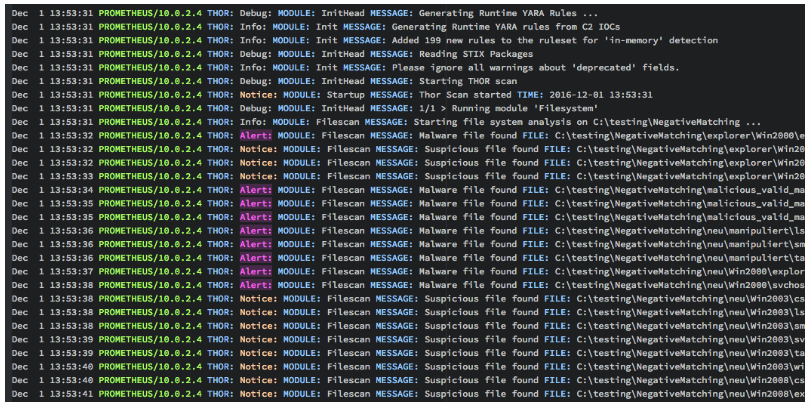

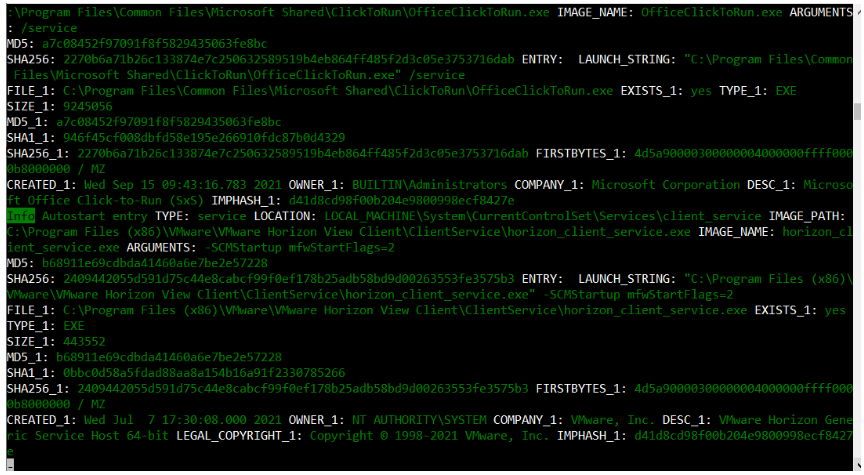

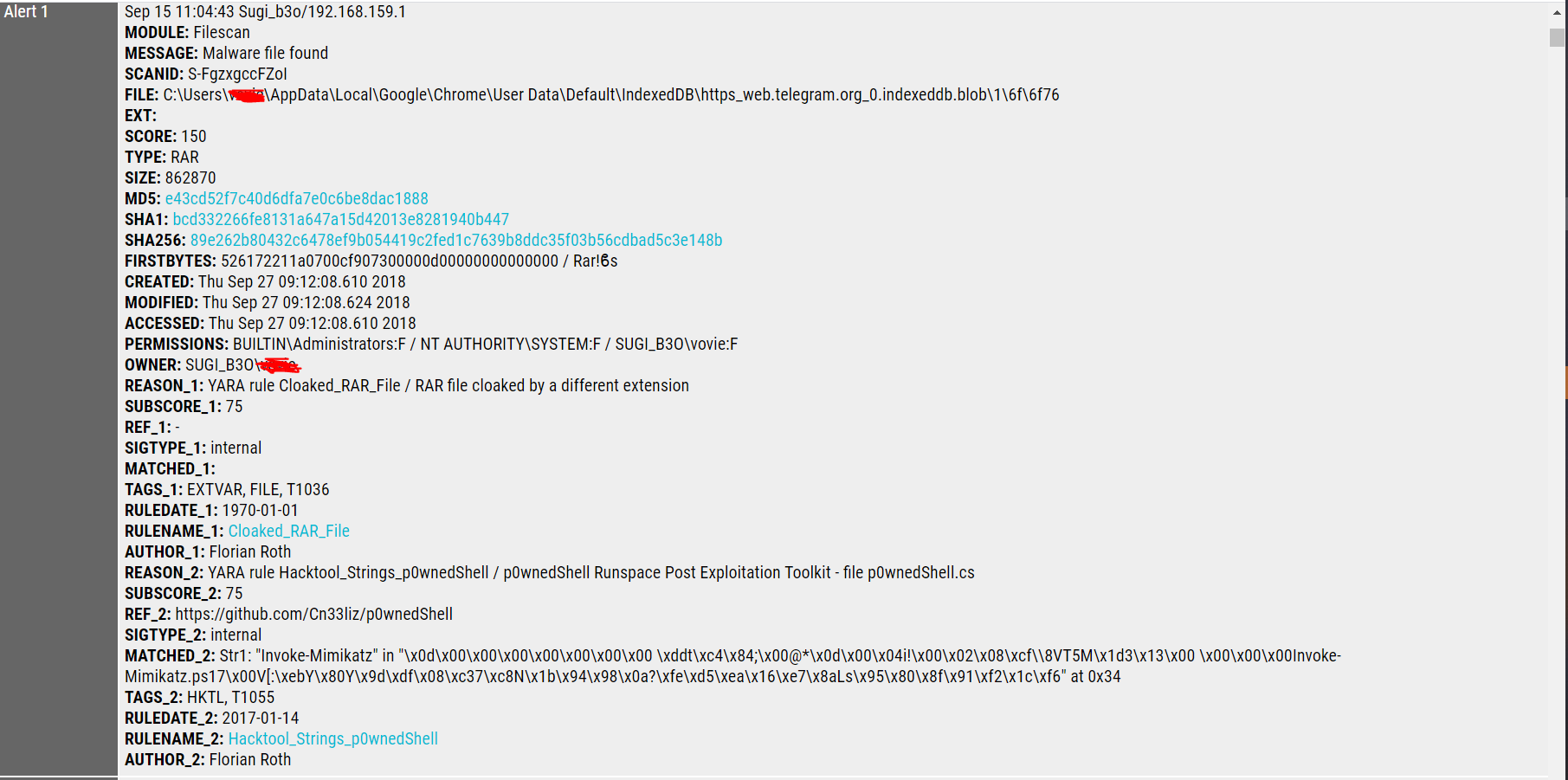

Chi tiết các alert sẽ được show ra cho các bạn đối chiếu match các rule nào lúc nãy vừa tạo

Ngoài ra khi scan cũng sẽ tạo ra các file log, các file log này cũng chứa các report, nên chúng có thể đẩy về hệ thống SIEM để cảnh báo kịp thời đến các bên liên quan xử lý.

Happy Hacking

Sau đây mình sẽ hướng dẫn các bạn cách tải và chạy công cụ này. Vào trang để tải về ,

Sau khi đăng kí các thông tin bạn sẽ được gửi kèm đường link download chính chủ và cả license nữa nhé, các bạn nhớ copy file .lic vào folder thực thi của Thor

Tiếp theo mình các bạn vào trang này để tải các IOC, hash, yararule https://github.com/Neo23x0/signature-base/tree/master/iocs

Download để vào thư mục custom-signatures\iocs\ templates

Sẽ chứa các thông tin path, tên các file mà các cuộc tấn công APT tạo ra

File hash iocs sẽ chứa các mã hash file malware của các cuộc tấn công APT

Ngoài ra cũng có các domain và IP C2C được sử dụng trong các cuộc tấn công APT

Tương tự các bạn cũng có thể làm với Yara rule

https://github.com/Neo23x0/signature-base/tree/master/yara

Các rule được cập nhật hằng ngày khi có CVE mới nhất.

Các bạn tải về đưa vào thư mục mình đã chỉ và sau đó thực thi file Thor.exe (dùng cho 32 bit) và phiên bản Thor 64.exe.

Sau khi chạy sẽ có 1 file report .html cho các bạn

Chi tiết các alert sẽ được show ra cho các bạn đối chiếu match các rule nào lúc nãy vừa tạo

Ngoài ra khi scan cũng sẽ tạo ra các file log, các file log này cũng chứa các report, nên chúng có thể đẩy về hệ thống SIEM để cảnh báo kịp thời đến các bên liên quan xử lý.

Happy Hacking

Chỉnh sửa lần cuối bởi người điều hành: