-

18/08/2021

-

45

-

73 bài viết

Phát hiện phần mềm độc hại botnet 'Pink' đã lây nhiễm hơn 1,6 triệu thiết bị

Các nhà nghiên cứu an ninh mạng đã tiết lộ chi tiết về "mạng botnet lớn nhất" trong sáu năm qua, lây nhiễm trên 1,6 triệu thiết bị chủ yếu đặt tại Trung Quốc, với mục tiêu phát động các cuộc tấn công từ chối dịch vụ (DDoS) phân tán và chèn quảng cáo độc hại nhìn có vẻ không đáng nghi vào các trang web HTTP mà người dùng truy cập.

Nhóm bảo mật Netlab của Qihoo 360 đã đặt tên cho botnet là "Pink" (màu hồng) dựa trên một mẫu thu được vào ngày 21 tháng 11 năm 2019, do có một số lượng lớn các tên chức năng bắt đầu bằng "pink".

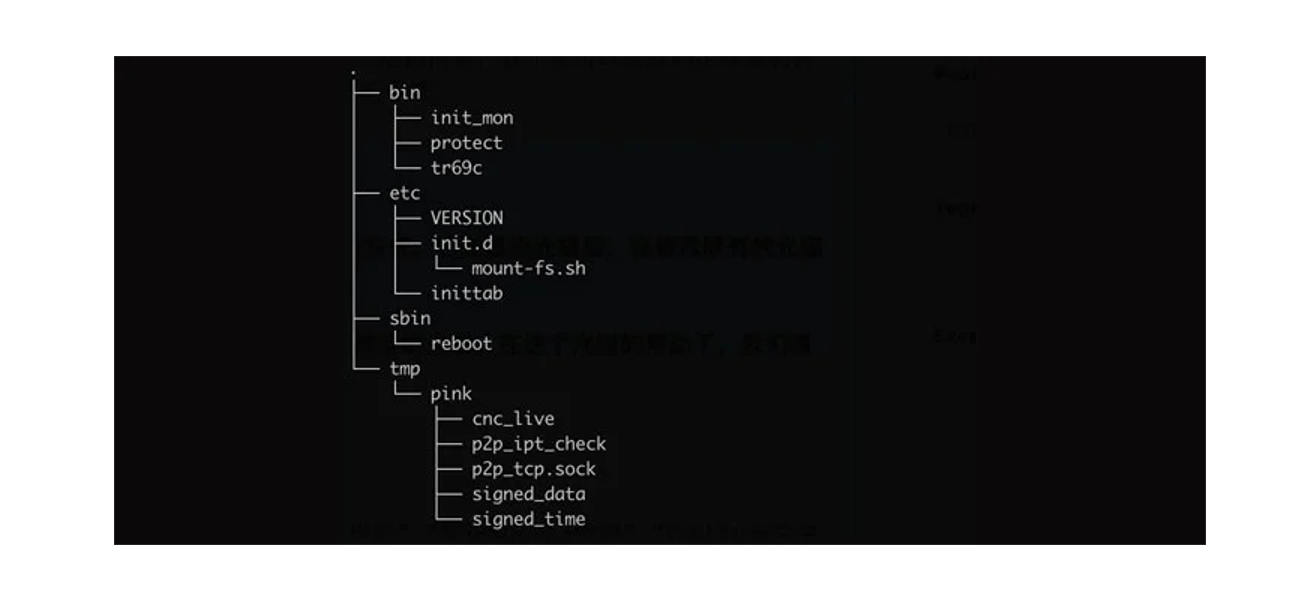

Mạng botnet chủ yếu nhắm mục tiêu các bộ định tuyến sợi quang dựa trên MIPS, cùng với sự kết hợp của các dịch vụ của bên thứ ba như GitHub, mạng ngang hàng (P2P) và máy chủ điều khiển và chỉ huy trung tâm (C2) cho các chương trình của nó để điều khiển thông tin liên lạc, chưa kể đến việc mã hóa hoàn toàn các kênh truyền dẫn để ngăn các thiết bị nạn nhân bị chiếm quyền sử dụng.

"Pink cố gắng để duy trì quyền kiểm soát các thiết bị bị nhiễm virus, trong khi nhà cung cấp thực hiện nhiều lần nỗ lực khắc phục sự cố, bot master phát hiện hành động của nhà cung cấp theo thời gian thực và thực hiện nhiều bản cập nhật phần mềm (firmware) tương ứng trên các bộ định tuyến cáp quang", các nhà nghiên cứu cho biết trong một phân tích được công bố vào tuần trước sau hành động phối hợp được thực hiện bởi nhà cung cấp không xác định và Nhóm Kỹ thuật / Trung tâm Điều phối Ứng cứu Khẩn cấp Mạng Máy tính của Trung Quốc (CNCERT / CC).

Điều thú vị là Pink cũng đã được phát hiện sử dụng DNS-Over-HTTPS (DoH), một giao thức được sử dụng để thực hiện phân giải Hệ thống tên miền từ xa thông qua giao thức HTTPS, để kết nối với bộ điều khiển được chỉ định trong tệp cấu hình được phân phối qua GitHub hoặc Baidu Tieba và cũng có thể thông qua một tên miền tích hợp được mã hóa cứng trong một số mẫu.

Công ty an ninh mạng NSFOCUS có trụ sở tại Bắc Kinh lưu ý trong một báo cáo độc lập rằng hơn 96% các node zombie thuộc "mạng lưới bot quy mô siêu lớn" được đặt tại Trung Quốc. Lợi dụng lỗ hổng zero-day trong các thiết bị mạng. Mặc dù một phần đáng kể các thiết bị bị nhiễm đã được sửa chữa và khôi phục về trạng thái trước đó kể từ tháng 7 năm 2020, mạng botnet vẫn được cho là đang hoạt động, bao gồm khoảng 100.000 nodes.

Với gần 100 cuộc tấn công DDoS đã được thực hiện bởi botnet cho đến nay, những phát hiện này là một dấu hiệu khác về cách botnet có thể cung cấp một cơ sở hạ tầng mạnh mẽ cho những kẻ xấu để thực hiện nhiều cuộc xâm nhập khác nhau. Các nhà nghiên cứu của NSFOCUS cho biết: “Các thiết bị Internet of Things đã trở thành mục tiêu quan trọng đối với các tổ chức đen và thậm chí cả các tổ chức tiên tiến về các mối đe dọa có chủ đích (APT). "Mặc dù Pink là mạng botnet lớn nhất từng được phát hiện, nhưng nó sẽ không bao giờ là mạng cuối cùng."

Để phòng ngừa botnet, các chuyên gia WhiteHat khuyến cáo người dùng cá nhân nên cài đặt phần mềm diệt virus, bật cài đặt tường lửa, hạn chế các truy cập không mong muốn, cập nhật phần mềm và hệ điều hành thường xuyên. Đối với người quản trị, nên sử dụng các hệ thống tường lửa, giám sát nhật ký, lọc nội dung và giám sát truy cập.

Nhóm bảo mật Netlab của Qihoo 360 đã đặt tên cho botnet là "Pink" (màu hồng) dựa trên một mẫu thu được vào ngày 21 tháng 11 năm 2019, do có một số lượng lớn các tên chức năng bắt đầu bằng "pink".

Mạng botnet chủ yếu nhắm mục tiêu các bộ định tuyến sợi quang dựa trên MIPS, cùng với sự kết hợp của các dịch vụ của bên thứ ba như GitHub, mạng ngang hàng (P2P) và máy chủ điều khiển và chỉ huy trung tâm (C2) cho các chương trình của nó để điều khiển thông tin liên lạc, chưa kể đến việc mã hóa hoàn toàn các kênh truyền dẫn để ngăn các thiết bị nạn nhân bị chiếm quyền sử dụng.

"Pink cố gắng để duy trì quyền kiểm soát các thiết bị bị nhiễm virus, trong khi nhà cung cấp thực hiện nhiều lần nỗ lực khắc phục sự cố, bot master phát hiện hành động của nhà cung cấp theo thời gian thực và thực hiện nhiều bản cập nhật phần mềm (firmware) tương ứng trên các bộ định tuyến cáp quang", các nhà nghiên cứu cho biết trong một phân tích được công bố vào tuần trước sau hành động phối hợp được thực hiện bởi nhà cung cấp không xác định và Nhóm Kỹ thuật / Trung tâm Điều phối Ứng cứu Khẩn cấp Mạng Máy tính của Trung Quốc (CNCERT / CC).

Điều thú vị là Pink cũng đã được phát hiện sử dụng DNS-Over-HTTPS (DoH), một giao thức được sử dụng để thực hiện phân giải Hệ thống tên miền từ xa thông qua giao thức HTTPS, để kết nối với bộ điều khiển được chỉ định trong tệp cấu hình được phân phối qua GitHub hoặc Baidu Tieba và cũng có thể thông qua một tên miền tích hợp được mã hóa cứng trong một số mẫu.

Công ty an ninh mạng NSFOCUS có trụ sở tại Bắc Kinh lưu ý trong một báo cáo độc lập rằng hơn 96% các node zombie thuộc "mạng lưới bot quy mô siêu lớn" được đặt tại Trung Quốc. Lợi dụng lỗ hổng zero-day trong các thiết bị mạng. Mặc dù một phần đáng kể các thiết bị bị nhiễm đã được sửa chữa và khôi phục về trạng thái trước đó kể từ tháng 7 năm 2020, mạng botnet vẫn được cho là đang hoạt động, bao gồm khoảng 100.000 nodes.

Với gần 100 cuộc tấn công DDoS đã được thực hiện bởi botnet cho đến nay, những phát hiện này là một dấu hiệu khác về cách botnet có thể cung cấp một cơ sở hạ tầng mạnh mẽ cho những kẻ xấu để thực hiện nhiều cuộc xâm nhập khác nhau. Các nhà nghiên cứu của NSFOCUS cho biết: “Các thiết bị Internet of Things đã trở thành mục tiêu quan trọng đối với các tổ chức đen và thậm chí cả các tổ chức tiên tiến về các mối đe dọa có chủ đích (APT). "Mặc dù Pink là mạng botnet lớn nhất từng được phát hiện, nhưng nó sẽ không bao giờ là mạng cuối cùng."

Để phòng ngừa botnet, các chuyên gia WhiteHat khuyến cáo người dùng cá nhân nên cài đặt phần mềm diệt virus, bật cài đặt tường lửa, hạn chế các truy cập không mong muốn, cập nhật phần mềm và hệ điều hành thường xuyên. Đối với người quản trị, nên sử dụng các hệ thống tường lửa, giám sát nhật ký, lọc nội dung và giám sát truy cập.

Nguồn: Thehackernews