Mơ Hồ

Moderator

-

24/03/2020

-

11

-

15 bài viết

Phát hiện mã độc mới tấn công các máy chủ Docker lộ API

Các nhà nghiên cứu an ninh mạng đến từ Intezer vừa phát hiện một phần mềm độc hại Linux mới. Mã độc này sử dụng kỹ thuật “lạ” để tránh bị phát hiện và nhắm mục tiêu vào các máy chủ Docker có thể truy cập công khai để lưu trữ trên các nền tảng đám mây phổ biến như AWS, Azure và Alibala Cloud.

Docker là giải pháp dịch vụ nền tảng đám mây phổ biến (PaaS - platform-as-a-service) dành cho Linux và Windows giúp các nhà phát triển dễ dàng tạo, thử nghiệm và chạy các ứng dụng trong môi trường tách biệt (container).

Docker là giải pháp dịch vụ nền tảng đám mây phổ biến (PaaS - platform-as-a-service) dành cho Linux và Windows giúp các nhà phát triển dễ dàng tạo, thử nghiệm và chạy các ứng dụng trong môi trường tách biệt (container).

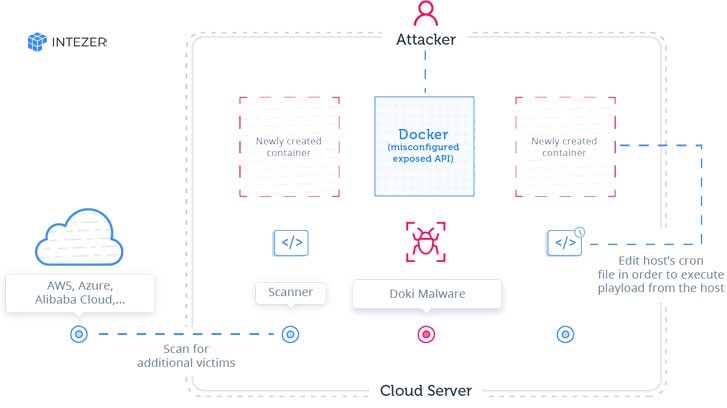

Theo các nhà nghiên cứu, mã độc mới có tên gọi “Doki” này nằm trong một chiến dịch chủ yếu tập trung vào việc chiếm quyền kiểm soát các máy chủ Docker bị cấu hình sai và sau đó khai thác để cài các container độc hại (đào tiền ảo) trên máy nạn nhân.

Malware này sử dụng kỹ thuật khai thác mới để xâm nhập hệ thống bằng cách lợi dụng công nghệ blockchain đồng tiền điện tử Dogecoin để tạo ra địa chỉ tên miền C&C và thực thi mã độc từ máy chủ.

Nhiệm vụ của mã độc Doki:

Nhiệm vụ của mã độc Doki:

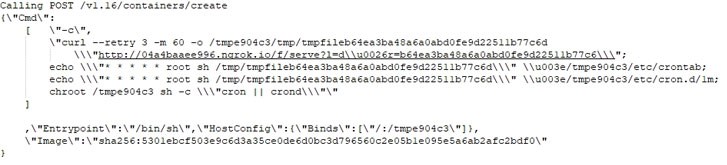

Bên cạnh đó, kẻ đứng sau chiến dịch mới này tấn công các máy chủ bằng cách kết nối các container mới tạo với các thư mục root của máy chủ, cho phép chúng truy cập hoặc sửa đổi bất kỳ file nào trên hệ thống.

"Cuộc tấn công này rất nguy hiểm do hacker sử dụng các kỹ thuật container để tránh bị phát hiện, từ đó chiếm quyền kiểm soát hoàn toàn cơ sở hạ tầng của nạn nhân."

"Cuộc tấn công này rất nguy hiểm do hacker sử dụng các kỹ thuật container để tránh bị phát hiện, từ đó chiếm quyền kiểm soát hoàn toàn cơ sở hạ tầng của nạn nhân."

Khi đã khai thác thành công, mã độc này quét các cổng được liên kết với Redis, Docker, SSH và HTTP bằng các công cụ quét như zmap, zgrap và jq.

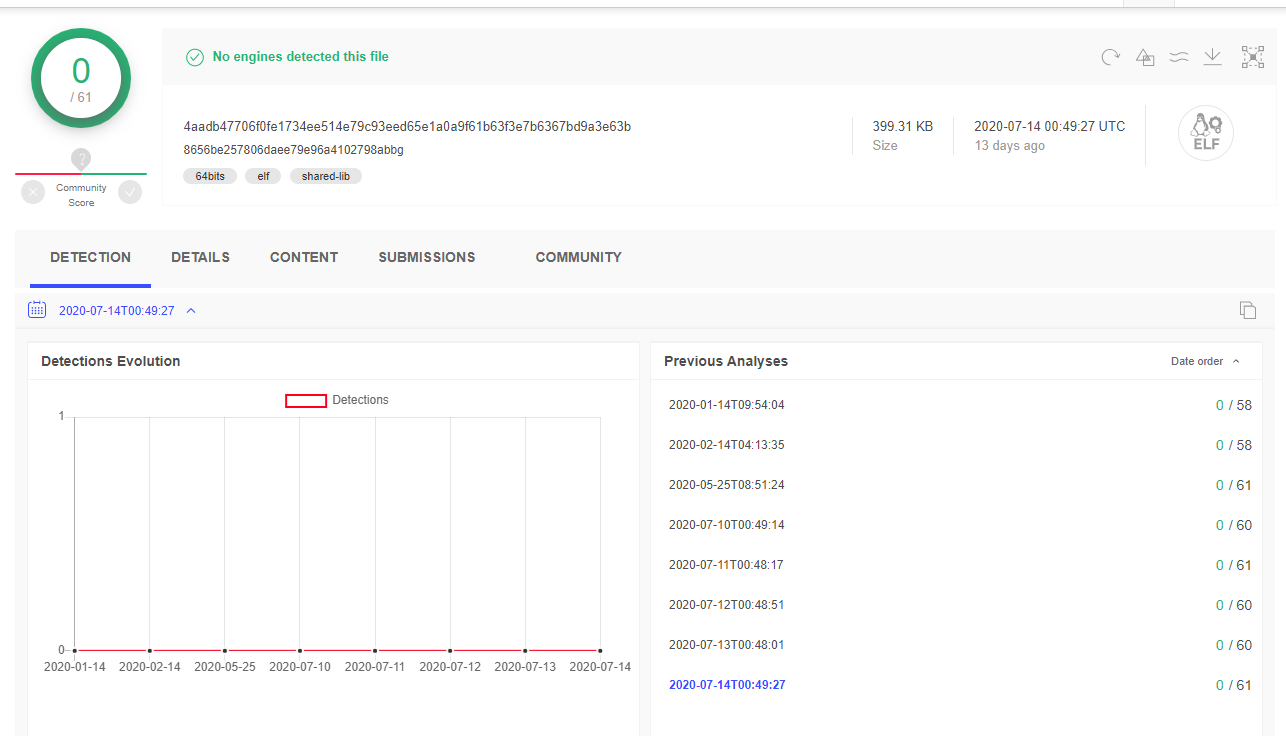

Doki đã không bị phát hiện trong hơn sáu tháng sau khi đã được tải lên VirusTotal vào ngày 14 tháng 1 năm 2020..

Cách ngăn chặn:

Theo các nhà nghiên cứu, mã độc mới có tên gọi “Doki” này nằm trong một chiến dịch chủ yếu tập trung vào việc chiếm quyền kiểm soát các máy chủ Docker bị cấu hình sai và sau đó khai thác để cài các container độc hại (đào tiền ảo) trên máy nạn nhân.

Malware này sử dụng kỹ thuật khai thác mới để xâm nhập hệ thống bằng cách lợi dụng công nghệ blockchain đồng tiền điện tử Dogecoin để tạo ra địa chỉ tên miền C&C và thực thi mã độc từ máy chủ.

- Được thiết kế để thực thi lệnh nhận được trên hệ thống của chính nó

- Nhận lệnh thực thi từ kẻ tạo ra mã độc này

- Sử dụng trình duyệt của đồng tiền điện tử Dogecoin tạo tên miền C2

- Sử dụng trình duyệt của tiền ảo Dogecoin để tạo tên miền C&C theo thời gian thực một cách linh hoạt

- Sử dụng thư viện embedTLS cho các chức năng mã hóa và giao tiếp mạng

- Tạo URL duy nhất với thời gian tồn tại ngắn để tải mã thực thi trong quá trình tấn công

Bên cạnh đó, kẻ đứng sau chiến dịch mới này tấn công các máy chủ bằng cách kết nối các container mới tạo với các thư mục root của máy chủ, cho phép chúng truy cập hoặc sửa đổi bất kỳ file nào trên hệ thống.

Khi đã khai thác thành công, mã độc này quét các cổng được liên kết với Redis, Docker, SSH và HTTP bằng các công cụ quét như zmap, zgrap và jq.

Doki đã không bị phát hiện trong hơn sáu tháng sau khi đã được tải lên VirusTotal vào ngày 14 tháng 1 năm 2020..

Cách ngăn chặn:

- Người dùng và tổ chức chạy phiên bản Docker được khuyến cáo không để lộ API của Docker, nhưng nếu cần công khai API đó trên internet, cần đảm bảo API chỉ có thể truy cập được từ một mạng hoặc VPN đáng tin cậy và chỉ người dùng đáng tin cậy mới kiểm tra daemon Docker của bạn

- Nếu bạn quản lý Docker từ web server để cung cấp các container thông qua API, bạn cần kiểm tra kỹ tham số để kẻ xấu không thể truyền các tham số được tạo ra, từ đó có thẻ khiến Docker tạo container tùy ý

- Người dùng có thể tham khảo Docker security practices để tăng cường bảo mật cho Docker

Nguồn: Thehackernews