WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Palo Alto Networks vá lỗ hổng tiêm nhiễm lệnh trong Pan OS

Công ty an ninh mạng Palo Alto Networks của Mỹ vừa thông báo cho khách hàng về việc cập nhật bản vá của hai lỗ hổng nghiêm trọng trong PAN-OS - phần mềm tường lửa của hãng.

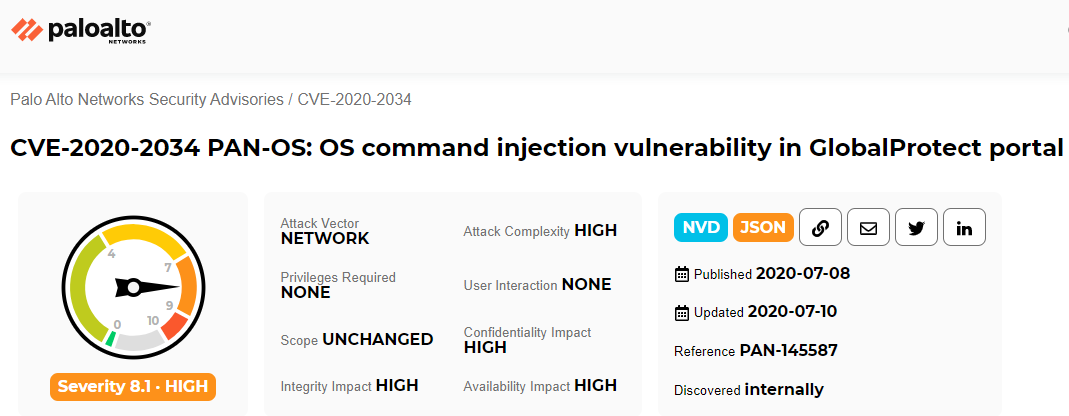

Dựa trên điểm CVSS, thì lỗ hổng nghiêm trọng hơn là CVE-2020-2034 (8.1) ảnh hưởng đến cổng GlobalProtect và cho phép kẻ tấn công trái phép có quyền truy mạng vào hệ thống mục tiêu để thực thi các lệnh tùy ý trên hệ điều hành bằng đặc quyền root.

Trong một khuyến cáo của mình, công ty Palo Alto Networks cho biết: “Kẻ tấn công có thể yêu cầu một số cấp độ thông tin cụ thể về cấu hình tường lửa bị ảnh hưởng hoặc thực hiện các cuộc tấn công brute-force để khai thác lỗi này”.

Lỗ hổng chỉ có thể bị khai thác nếu tính năng GlobalProtect được kích hoạt. Theo nhà sản xuất, các dịch vụ Prisma Access và các phiên bản PAN-OS gần đây được vá lỗ hổng CVE-2020-2021 không bị ảnh hưởng bởi lỗ hổng này.

Lỗi nghiêm trọng thứ hai là CVE-2020-2030 cho phép kẻ tấn công có được quyền Admin truy cập vào giao diện quản trị PAN-OS và thực thi các lệnh tùy ý với các đặc quyền root.

Palo Alto Networks cho biết cả hai lỗ hổng đều do nội bộ công ty phát hiện ra và không có bằng chứng của việc khai thác vì mục đích xấu. Tuy nhiên, một nhà nghiên cứu lưu ý rằng hàng nghìn thiết bị có thể dính lỗ hổng dẫn đến bị tấn công.

Bên cạnh đó, công ty này cũng đã thông báo cho khách hàng về việc vá hai lỗ hổng nghiêm trọng ở mức độ trung bình trong PAN-OS: một lỗi có thể bị khai thác bởi kẻ tấn công trái phép có quyền Admin dẫn đến các cuộc tấn công từ chối dịch vụ (DoS) và một lỗ hổng liên quan đến việc sử dụng giao thức TLS 1.0 đã hết hạn cho một số giao tiếp giữa các dịch vụ phân phối cloud và PAN-OS.

Các lỗ hổng này dường như không nguy hiểm như CVE-2020-2021 mà Palo Alto Networks đã vá vào cuối tháng 6 cho phép kẻ tấn công mạng qua mặt việc xác thực. Sau khi bản vá được công bố, Bộ tư lệnh tác chiến mạng của Hoa Kỳ cảnh báo rằng các cuộc tấn công APT từ nước ngoài có khả năng sẽ sớm khai thác lỗ hổng này.

Tuần trước, hacker đã khai thác lỗ hổng nghiêm trọng ảnh hưởng đến thiết bị BIG-IP của F5 Network. PoC khai thác được công bố ngay sau khi lỗ hổng được tiết lộ dẫn đến sự gia tăng về số lượng các cuộc tấn công. Kẻ tấn công đã phát tán các payload khác nhau bao gồm cả web shell và mã độc tấn công DDoS.

Dựa trên điểm CVSS, thì lỗ hổng nghiêm trọng hơn là CVE-2020-2034 (8.1) ảnh hưởng đến cổng GlobalProtect và cho phép kẻ tấn công trái phép có quyền truy mạng vào hệ thống mục tiêu để thực thi các lệnh tùy ý trên hệ điều hành bằng đặc quyền root.

Trong một khuyến cáo của mình, công ty Palo Alto Networks cho biết: “Kẻ tấn công có thể yêu cầu một số cấp độ thông tin cụ thể về cấu hình tường lửa bị ảnh hưởng hoặc thực hiện các cuộc tấn công brute-force để khai thác lỗi này”.

Lỗ hổng chỉ có thể bị khai thác nếu tính năng GlobalProtect được kích hoạt. Theo nhà sản xuất, các dịch vụ Prisma Access và các phiên bản PAN-OS gần đây được vá lỗ hổng CVE-2020-2021 không bị ảnh hưởng bởi lỗ hổng này.

Lỗi nghiêm trọng thứ hai là CVE-2020-2030 cho phép kẻ tấn công có được quyền Admin truy cập vào giao diện quản trị PAN-OS và thực thi các lệnh tùy ý với các đặc quyền root.

Palo Alto Networks cho biết cả hai lỗ hổng đều do nội bộ công ty phát hiện ra và không có bằng chứng của việc khai thác vì mục đích xấu. Tuy nhiên, một nhà nghiên cứu lưu ý rằng hàng nghìn thiết bị có thể dính lỗ hổng dẫn đến bị tấn công.

Bên cạnh đó, công ty này cũng đã thông báo cho khách hàng về việc vá hai lỗ hổng nghiêm trọng ở mức độ trung bình trong PAN-OS: một lỗi có thể bị khai thác bởi kẻ tấn công trái phép có quyền Admin dẫn đến các cuộc tấn công từ chối dịch vụ (DoS) và một lỗ hổng liên quan đến việc sử dụng giao thức TLS 1.0 đã hết hạn cho một số giao tiếp giữa các dịch vụ phân phối cloud và PAN-OS.

Các lỗ hổng này dường như không nguy hiểm như CVE-2020-2021 mà Palo Alto Networks đã vá vào cuối tháng 6 cho phép kẻ tấn công mạng qua mặt việc xác thực. Sau khi bản vá được công bố, Bộ tư lệnh tác chiến mạng của Hoa Kỳ cảnh báo rằng các cuộc tấn công APT từ nước ngoài có khả năng sẽ sớm khai thác lỗ hổng này.

Tuần trước, hacker đã khai thác lỗ hổng nghiêm trọng ảnh hưởng đến thiết bị BIG-IP của F5 Network. PoC khai thác được công bố ngay sau khi lỗ hổng được tiết lộ dẫn đến sự gia tăng về số lượng các cuộc tấn công. Kẻ tấn công đã phát tán các payload khác nhau bao gồm cả web shell và mã độc tấn công DDoS.

Theo SecurityWeek