DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Cảnh báo lỗ hổng thực thi mã từ xa trong Palo Alto GlobalProtect VPN

Công ty an ninh mạng Palo Alto Networks của Mỹ vừa thông báo cho khách hàng về việc cập nhật bản vá của một lỗ hổng nghiêm trọng trong GlobalProtect VPN - ứng dụng VPN của hãng.

Palo Alto Networks cho biết lỗ hổng an ninh có thể bị khai thác cho phép kẻ tấn công không cần xác thực làm gián đoạn các quy trình hệ thống và có khả năng thực thi mã tùy ý với đặc quyền root.

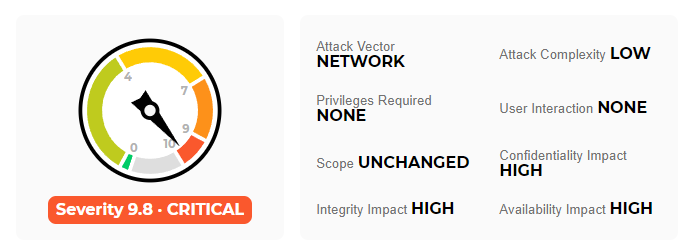

Lỗ hổng CVE-2021-3064 được đánh mức có mức độ nghiêm trọng. Tuy nhiên để khai thác thành công, kẻ tấn công phải có quyền truy cập vào giao diện GlobalProtect.

Palo Alto cho biết lỗi bảo mật này ảnh hưởng đến các phiên bản PAN-OS 8.1, cụ thể từ phiên bản PAN-OS 8.1.17 trở về trước. Các bản vá đã được phát hành cho khách hàng doanh nghiệp chạy PAN-OS 8.1.17 và tất cả các phiên bản PAN-OS mới hơn.

Lỗ hổng bắt nguồn từ lỗi tràn bộ đệm xảy ra khi phân tích cú pháp đầu vào do người dùng cung cấp. Việc khai thác thành công lỗ hổng này đòi hỏi kẻ tấn công phải xâu chuỗi bằng một kỹ thuật có tên HTTP lậu để thực thi mã từ xa trên các VPN, chưa kể có quyền truy cập mạng vào thiết bị trên cổng 443 mặc định của dịch vụ GlobalProtect.

Các nhà nghiên cứu Randori cho biết: “Chuỗi lỗ hổng bao gồm phương pháp bỏ qua xác thực được máy chủ web ngoài (HTTP lậu) thực hiện, và lỗi tràn bộ đệm dựa trên ngăn xếp. "Việc khai thác chuỗi lỗ hổng cho phép thực thi mã từ xa trên cả sản phẩm tường lửa vật lý và ảo".

Hiện tại, chưa có bằng chứng về việc lỗ hổng bị tin tặc khai thác trong thực tế, tuy nhiên, nhóm Randori Attack đã đưa ra những chi tiết kỹ thuật và trình diễn một video về quá trình khai thác.

Theo bài đăng trên blog của nhóm Randori Attack, lỗ hổng này ảnh hưởng đến tường lửa PAN sử dụng GlobalProtect Portal VPN và cho phép thực thi mã từ xa không cần xác thực trên các phiên bản phần mềm tồn tại lỗ hổng.

Randori cho biết: “Nhóm của chúng tôi đã truy cập vào mục tiêu bị ảnh hưởng, truy cập dữ liệu cấu hình nhạy cảm, trích xuất thông tin đăng nhập và hơn thế nữa. Một khi kẻ tấn công có quyền kiểm soát tường lửa, chúng sẽ có khả năng tấn công vào mạng nội bộ và có thể tiến hành nhiều hoạt động độc hại khác."

Do mức độ nghiêm trọng của lỗ hổng, WhiteHat khuyến cáo các quản trị viên hệ thống nhanh chóng cập nhật các bản sửa lỗi cũng như triển khai các biện pháp bảo vệ, để tránh khỏi các cuộc tấn công của hacker.

Palo Alto Networks cho biết lỗ hổng an ninh có thể bị khai thác cho phép kẻ tấn công không cần xác thực làm gián đoạn các quy trình hệ thống và có khả năng thực thi mã tùy ý với đặc quyền root.

Lỗ hổng CVE-2021-3064 được đánh mức có mức độ nghiêm trọng. Tuy nhiên để khai thác thành công, kẻ tấn công phải có quyền truy cập vào giao diện GlobalProtect.

Palo Alto cho biết lỗi bảo mật này ảnh hưởng đến các phiên bản PAN-OS 8.1, cụ thể từ phiên bản PAN-OS 8.1.17 trở về trước. Các bản vá đã được phát hành cho khách hàng doanh nghiệp chạy PAN-OS 8.1.17 và tất cả các phiên bản PAN-OS mới hơn.

Lỗ hổng bắt nguồn từ lỗi tràn bộ đệm xảy ra khi phân tích cú pháp đầu vào do người dùng cung cấp. Việc khai thác thành công lỗ hổng này đòi hỏi kẻ tấn công phải xâu chuỗi bằng một kỹ thuật có tên HTTP lậu để thực thi mã từ xa trên các VPN, chưa kể có quyền truy cập mạng vào thiết bị trên cổng 443 mặc định của dịch vụ GlobalProtect.

Các nhà nghiên cứu Randori cho biết: “Chuỗi lỗ hổng bao gồm phương pháp bỏ qua xác thực được máy chủ web ngoài (HTTP lậu) thực hiện, và lỗi tràn bộ đệm dựa trên ngăn xếp. "Việc khai thác chuỗi lỗ hổng cho phép thực thi mã từ xa trên cả sản phẩm tường lửa vật lý và ảo".

Hiện tại, chưa có bằng chứng về việc lỗ hổng bị tin tặc khai thác trong thực tế, tuy nhiên, nhóm Randori Attack đã đưa ra những chi tiết kỹ thuật và trình diễn một video về quá trình khai thác.

Theo bài đăng trên blog của nhóm Randori Attack, lỗ hổng này ảnh hưởng đến tường lửa PAN sử dụng GlobalProtect Portal VPN và cho phép thực thi mã từ xa không cần xác thực trên các phiên bản phần mềm tồn tại lỗ hổng.

Randori cho biết: “Nhóm của chúng tôi đã truy cập vào mục tiêu bị ảnh hưởng, truy cập dữ liệu cấu hình nhạy cảm, trích xuất thông tin đăng nhập và hơn thế nữa. Một khi kẻ tấn công có quyền kiểm soát tường lửa, chúng sẽ có khả năng tấn công vào mạng nội bộ và có thể tiến hành nhiều hoạt động độc hại khác."

Do mức độ nghiêm trọng của lỗ hổng, WhiteHat khuyến cáo các quản trị viên hệ thống nhanh chóng cập nhật các bản sửa lỗi cũng như triển khai các biện pháp bảo vệ, để tránh khỏi các cuộc tấn công của hacker.

Theo: securityweek

Chỉnh sửa lần cuối bởi người điều hành: