-

09/04/2020

-

128

-

1.642 bài viết

Nhật ký băng đảng ransomware Conti, phần III: ‘Kho’ vũ khí

Phần I của loạt bài “Nhật ký tội phạm mạng: Nhóm tin tặc Conti” đã hé lộ các cuộc trò chuyện nội bộ bị rò rỉ và cách băng đảng đối phó với các vi phạm nội bộ của mình. Trong phần II, chúng ta đã hiểu được cảm giác khi làm việc trong một tổ chức tội phạm lớn như Conti. Và phần III này, hãy xem cách Conti lợi dụng các công cụ bảo mật trả phí phổ biến để phá hoại tính an toàn của các hệ thống mục tiêu, cũng như cách các tay lãnh đạo của băng đảng lên chiến lược giành ưu thế trong các cuộc đàm phán đòi tiền chuộc với nạn nhân.

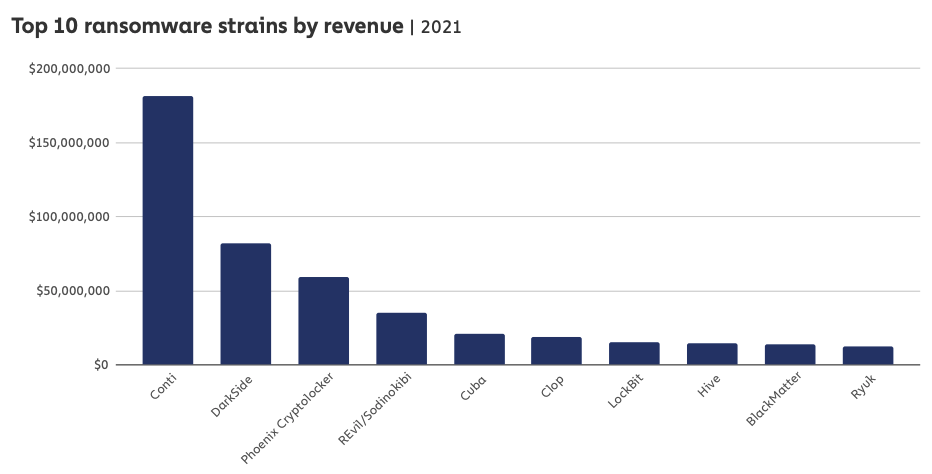

Conti cho đến nay vẫn là nhóm ransomware hoạt động hiệu quả nhất khi thường xuyên thu được các khoản tiền chuộc hàng triệu đô la từ nạn nhân. Đó là bởi không giống những băng đảng tin tặc tống tiền khác, Conti chọn dồn nguồn lực của mình với những nhân sự giỏi để tấn công vào các công ty có doanh thu hàng năm hơn 100 triệu đô la.

Chính vì điều đó, Conti gần đây đã gia nhập câu lạc bộ 100 triệu đô la với những con mồi béo bở. Theo Báo cáo tội phạm tiền điện tử mới nhất được công bố bởi công ty phân tích blockchain Chainalysis, Conti đã đạt được doanh thu ít nhất 180 triệu đô la vào năm ngoái.

Các cuộc trò chuyện bị rò rỉ vào ngày 27/02/2022 cho thấy băng đảng Conti với quy mô khoảng 65 đến hơn 100 nhân sự đã chi hàng nghìn đô la mỗi tháng cho một loạt các công cụ đánh giá an ninh mạng và diệt virus. Conti không chỉ sử dụng những công cụ này để phục vụ việc kiểm thử liên tục (xem có bao nhiêu sản phẩm phát hiện ra mã độc của chúng) mà còn để đảm bảo an ninh nội bộ của mình.

Một cuộc trò chuyện giữa quản lý cấp cao của Conti “Reshaev” và cấp dưới “Pin” vào ngày 8 tháng 8 năm 2021 cho thấy Reshaev điều động Pin âm thầm kiểm tra hoạt động của các quản trị viên mạng mỗi tuần một lần để đảm bảo họ không làm bất cứ điều gì phá vỡ tính toàn vẹn hoặc tính bảo mật trong quá trình vận hành nhóm. Reshaev yêu cầu Pin cài đặt các công cụ phát hiện và phản hồi điểm cuối (EDR) trên máy tính của mọi quản trị viên.

“Xem mấy ông quản trị viên làm gì trên máy chủ hàng tuần nhé,” Reshaev nói. “Cài EDR trên mọi máy tính (ví dụ: Sentinel, Cylance, CrowdStrike); thiết lập hệ thống lưu trữ phức tạp hơn; bảo vệ tiến trình LSASS trên tất cả các máy tính; chỉ cho phép 1 tài khoản đang hoạt động tại một thời điểm; cài đặt các bản cập nhật an ninh mới nhất; cài đặt tường lửa trên tất cả mạng”.

Các tay quản lý của Conti nhận thức được rằng “đàn em” của chúng đang xử lý dữ liệu vô cùng nhạy cảm và vô giá bị đánh cắp từ các công ty, thông tin sẽ như miếng bánh béo bở khi được rao bán trên các diễn đàn tội phạm mạng ngầm. Nhưng trong một tổ chức do tội phạm mạng cầm đầu, niềm tin dường như quá xa xỉ.

“Đại ca theo dõi em mọi lúc đấy ạ? Đại ca phải tin em chứ?" - một nhân viên tầm trung với biệt danh "Bio" của Conti hỏi "Tramp" (Trump) - lãnh đạo cấp cao của Conti. Bio đang xử lý một vụ chuyển bitcoin lớn từ khoản thanh toán tiền chuộc của một nạn nhân và phát hiện ra rằng Trump đang giám sát mình.

“Chú bảo anh phải tin tưởng tuyệt đối vào những người dưng ấy hả, thậm chí họ còn chưa bao giờ thấy một số tiền lớn đến vậy? Trump trả lời. "Anh mày có kinh nghiệm 15 năm ở đây rồi đấy. Và chả có cái ngoại lệ quái nào hết".

Các hoạt động OSINT của Conti cũng liên quan đến việc lợi dụng các dịch vụ tính phí có thể giúp nhóm này giành ưu thế trong các cuộc đàm phán về tiền chuộc với các nạn nhân. Conti thường đặt yêu cầu tiền chuộc của mình dựa trên tỷ lệ phần trăm doanh thu hàng năm của nạn nhân. Đối với các công ty từ chối thương lượng tiền chuộc, Conti thường dở các mánh khóe để quấy rối các thành viên hội đồng quản trị và các nhà đầu tư của họ.

Vào tháng 10 năm 2021, một nhân viên có biệt danh “Bloodrush” nói với quản lý của anh ta - “Bentley” - rằng nhóm cần mua tài khoản Crunchbase Pro và Zoominfo gấp. Đó là bởi các dịch vụ này cung cấp thông tin chi tiết về hàng triệu công ty, như công ty duy trì khoản bảo hiểm ở mức nào; doanh thu dự kiến và thông tin liên hệ của các quan chức điều hành cũng như thành viên hội đồng quản trị.

Năm ngoái, để thực hiện một dự án dài hơi, Conti đã đầu tư 60.000 đô la mua Cobalt Strike bản quyền, một công cụ do thám và kiểm thử thâm nhập mạng có phí chỉ được bán cho các đối tác đã được kiểm chứng. Tuy nhiên, các bản quyền “Coba” bị đánh cắp hoặc trái phép thường bị các băng nhóm tội phạm mạng lợi dụng làm tiền đề để cài cắm ransomware trên mạng lưới của nạn nhân. Có vẻ như 30.000 đô la của khoản đầu tư đó đã được dùng để trang trải chi phí thực tế của bản quyền Cobalt Strike, trong khi một nửa còn lại được trả cho một công ty hợp pháp đã bí mật mua bản quyền thay mặt Conti.

Tương tự như vậy, phòng Nhân sự của Conti đã lên ngân sách hàng nghìn đô la mỗi tháng để đăng tin tuyển dụng trên nhiều trang web tìm việc làm từ đó sàng lọc ra những ứng viên tiềm năng. Một nhân viên HR của Conti - “Salamandra” - nói với Stern (phụ trách giao việc) rằng họ đã xem 25-30% tất cả các CV liên quan có sẵn trên nền tảng tuyển dụng phải trả phí.

Salamandra viết: “Khoảng 25% hồ sơ là miễn phí, vì mấy tay quản lý khác trong công ty đã xem rồi, một số thì để sếp xem. Dần dần, số lượng hồ sơ sẽ lên đến 30-35%. Cứ 10 CV thì sẽ có tầm 3 cái là dùng được đấy”.

Một phòng ban khác trong Conti với ngân sách riêng có tên gọi “Reversers” - chuyên chịu trách nhiệm tìm kiếm và khai thác các lỗ hổng an ninh mới trong phần cứng, phần mềm và các dịch vụ nền tảng đám mây được sử dụng rộng rãi. Vào ngày 7 tháng 7 năm 2021, Stern ra lệnh cho “Kaktus” - một thành viên của Reversers - bắt đầu tập trung nguồn lực vào việc tìm kiếm các lỗ hổng trong Windows 11, hệ điều hành mới nhất của Microsoft.

“Win11 sắp ra mắt, chúng ta nên sẵn sàng bắt đầu mày mò đi thôi,” Stern nói. “Bản beta đã có rồi, anh em có thể tải xuống và bắt tay vào việc đi”.

Công ty tình báo mạng Hold Security có trụ sở tại Milwaukee đã đăng một ảnh chụp màn hình trên Twitter về cuộc trò chuyện trong đó thành viên Conti xác nhận có một nhà báo được băng đảng này trả tiền để viết bài gây áp lực, buộc các công ty nạn nhân phải trả tiền chuộc.

Thành viên “Alarm” viết vào ngày 30 tháng 3 năm 2021: “Có một nhà báo đồng ý sẽ viết bài đe dọa mấy công ty kia trả tiền chuộc với mức giá là 5% của khoản tiền đó.

Nhóm Conti cũng có mối quan hệ công việc tốt với nhiều người làm việc tại các công ty chuyên hỗ trợ nạn nhân trả tiền chuộc dữ liệu bằng tiền ảo. Mối quan hệ của họ tốt đến mức có người còn được Conti ưu ái đặt biệt danh là “The Spaniard” (Người Tây Ban Nha, luôn nổi tiếng là thân thiện và gần gũi). Theo Mango - một quản lý cấp trung của Conti, đây là một người Romania làm việc cho công ty chuyên khôi phục các vụ mã độc tống tiền lớn ở Canada.

Trong các phi vụ đòi tiền chuộc, các công ty này đóng vai trò như người đàm phán giữa nạn nhân và nhóm tin tặc. Họ là cầu nối để giao tiếp giữa Conti với nạn nhân và đôi khi giúp nạn nhân “mặc cả” với tin tặc nhằm hạ thấp mức tiền phải trả để chuộc lại dữ liệu.

"Chúng ta có cộng sự trong cùng nhóm đã làm việc với tay đàm phán này lâu rồi, giống như chú mày có thể dàn xếp nhanh chóng ấy." - Trump nói với Bio vào ngày 12 tháng 12 năm 2021, liên quan đến các cuộc đàm phán tiền chuộc của Conti với LeMans Corp. - một nhà phân phối thiết bị thể thao lớn có trụ sở tại Wisconsin.

Ngay sau đó, Trump đã đăng một phản hồi từ người đàm phán:

“Họ bằng lòng trả 1 triệu đô ngay lập tức. Cái họ cần là bộ giải mã. Hội đồng quản trị sẵn sàng chi trả tối đa 1 triệu đô tiền chuộc, khớp với con số mà tôi đã đưa ra cho mấy ông. Hy vọng rằng họ sẽ hiểu chuyện. Doanh thu của công ty này dưới 100 triệu đô. Đây không phải là một tổ chức lớn. Cho tôi biết mấy ông tính làm gì nhé. Nếu ông có thông tin về khoản bảo hiểm an ninh mạng của công ty hay một khoản thanh toán từ ngân hàng để chứng minh họ có nhiều tiền hơn, thì tôi có thể mặc cả giá cao hơn. Tôi sẽ online tầm 21:00 giờ Moscow. Cho tới lúc đó thì ông hãy xem xét các tài liệu để xem có khoản bảo hiểm và sao kê ngân hàng không nhé”.

Trong một phi vụ khác, người đàm phán lại thúc giục Conti xem lại một yêu cầu đòi tiền chuộc với khoản tiền quá khủng.

“Khách hàng chỉ trả được tối đa 200.000 đô la và cần lấy lại dữ liệu thôi” - tay đàm phán viết vào ngày 7 tháng 10 năm 2021. “Cân nhắc lại xem nhé không kèo này dễ toang đấy”.

Nhiều tổ chức hiện có bảo hiểm an ninh mạng để bù đắp những tổn thất liên quan đến các cuộc tấn công bằng ransomware. Các bản ghi cho thấy Conti khá khó xử khi làm việc với những nạn nhân này.

Một mặt, các hãng bảo hiểm có vẻ giới hạn hạn mức chi trả đối với những khoản tiền chuộc “quá chát”. Mặt khác, nạn nhân thường chấp nhận thanh toán với ít rắc rối nhất có thể.

"Họ được bảo hiểm cho các rủi ro trên không gian mạng, vậy chúng ta còn chờ gì nữa?" - quản lý cấp cao của Conti “Revers” hỏi trong một cuộc trò chuyện vào ngày 14 tháng 9 năm 2021.

"Sẽ có giao dịch với công ty bảo hiểm chứ?" - "Grant" hỏi.

“Không, đấy không phải là cách giải quyết,” Revers trả lời. “Các công ty này có ngân sách cho bảo hiểm. Chúng ta chỉ cần lấy nó và thế là xong”.

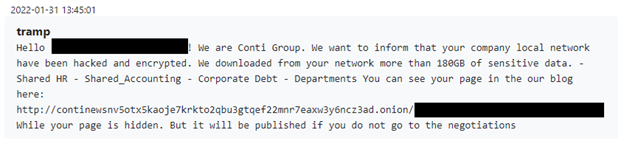

Conti là một trong những băng đảng đầu tiên áp dụng cơ chế “tống tiền kép” và rất thành thạo cơ chế này. Thay vì chỉ tống tiền nạn nhân một lần để đổi lấy dữ liệu bị mã hóa, Conti tính phí nạn nhân theo hai yêu cầu riêng biệt: một để đổi lấy khóa kỹ thuật số cần thiết nhằm mở khóa các hệ thống bị nhiễm và một yêu cầu khác để cam kết rằng mọi dữ liệu bị đánh cắp sẽ không được công bố hoặc bán trên internet và sẽ bị tiêu hủy.

Các nạn nhân của Conti được điều hướng đến một trang dark web có đồng hồ đếm ngược. Ai mà không thương lượng được khoản thanh toán trước khi bộ đếm thời gian hết hạn có thể thấy dữ liệu nội bộ của họ được tự động xuất bản trên blog của Conti.

Cái hay của phương pháp tống tiền kép là ngay cả khi nạn nhân từ chối trả tiền cho khóa giải mã - có lẽ vì họ tự tin rằng mình có thể khôi phục hệ thống từ các bản sao lưu - họ vẫn phải trả tiền để đảm bảo vụ xâm nhập được giữ kín.

“Xin chào [Công ty X],”Conti viết vào tháng 1 năm 2022. “Chúng tôi là Conti Group. Chúng tôi muốn thông báo rằng mạng cục bộ của quý công ty đã bị tấn công và mã hóa. Chúng tôi đã tải xuống hơn 180GB dữ liệu nhạy cảm bao gồm: danh sách Nhân sự, danh sách Kế toán, Công nợ Doanh nghiệp, Các phòng ban. Bạn có thể xem trang của mình trong blog của chúng tôi tại đây [link dark web]. Hiện trang này đang bị ẩn. Nhưng nó sẽ được công bố nếu công ty từ chối tham gia các cuộc đàm phán tiền chuộc”.

Vào ngày 3 tháng 3, một tài khoản Twitter mới có tên “Trickbotleaks” bắt đầu đăng tên, ảnh và thông tin cá nhân của những quản trị viên Trickbot hàng đầu, bao gồm thông tin về nhiều biệt hiệu Conti được đề cập trong suốt câu chuyện này. Tài khoản Twitter của Trickbotleaks đã bị đình chỉ chưa đầy 24 giờ sau đó.

Ngày 2 tháng 3, tài khoản Twitter ban đầu rò rỉ bản ghi trò chuyện Conti (hay còn gọi là “jabber”) đã đăng nhật ký mới từ phòng trò chuyện Conti, chứng minh rằng kẻ xâm nhập vẫn có quyền truy cập và Conti đã không tìm ra nguyên nhân của vụ rò rỉ.

"Ukraine sẽ trỗi dậy!" - tài khoản này đã tweet. "Nhật ký jabber mới”.

Vẫn còn một phần nữa trong loạt bài này. Hãy theo dõi WhiteHat để tìm hiểu về một số kế hoạch đầu tư và kiếm tiền thú vị hơn của Conti nhé.

Conti cho đến nay vẫn là nhóm ransomware hoạt động hiệu quả nhất khi thường xuyên thu được các khoản tiền chuộc hàng triệu đô la từ nạn nhân. Đó là bởi không giống những băng đảng tin tặc tống tiền khác, Conti chọn dồn nguồn lực của mình với những nhân sự giỏi để tấn công vào các công ty có doanh thu hàng năm hơn 100 triệu đô la.

Chính vì điều đó, Conti gần đây đã gia nhập câu lạc bộ 100 triệu đô la với những con mồi béo bở. Theo Báo cáo tội phạm tiền điện tử mới nhất được công bố bởi công ty phân tích blockchain Chainalysis, Conti đã đạt được doanh thu ít nhất 180 triệu đô la vào năm ngoái.

Các cuộc trò chuyện bị rò rỉ vào ngày 27/02/2022 cho thấy băng đảng Conti với quy mô khoảng 65 đến hơn 100 nhân sự đã chi hàng nghìn đô la mỗi tháng cho một loạt các công cụ đánh giá an ninh mạng và diệt virus. Conti không chỉ sử dụng những công cụ này để phục vụ việc kiểm thử liên tục (xem có bao nhiêu sản phẩm phát hiện ra mã độc của chúng) mà còn để đảm bảo an ninh nội bộ của mình.

Một cuộc trò chuyện giữa quản lý cấp cao của Conti “Reshaev” và cấp dưới “Pin” vào ngày 8 tháng 8 năm 2021 cho thấy Reshaev điều động Pin âm thầm kiểm tra hoạt động của các quản trị viên mạng mỗi tuần một lần để đảm bảo họ không làm bất cứ điều gì phá vỡ tính toàn vẹn hoặc tính bảo mật trong quá trình vận hành nhóm. Reshaev yêu cầu Pin cài đặt các công cụ phát hiện và phản hồi điểm cuối (EDR) trên máy tính của mọi quản trị viên.

“Xem mấy ông quản trị viên làm gì trên máy chủ hàng tuần nhé,” Reshaev nói. “Cài EDR trên mọi máy tính (ví dụ: Sentinel, Cylance, CrowdStrike); thiết lập hệ thống lưu trữ phức tạp hơn; bảo vệ tiến trình LSASS trên tất cả các máy tính; chỉ cho phép 1 tài khoản đang hoạt động tại một thời điểm; cài đặt các bản cập nhật an ninh mới nhất; cài đặt tường lửa trên tất cả mạng”.

Các tay quản lý của Conti nhận thức được rằng “đàn em” của chúng đang xử lý dữ liệu vô cùng nhạy cảm và vô giá bị đánh cắp từ các công ty, thông tin sẽ như miếng bánh béo bở khi được rao bán trên các diễn đàn tội phạm mạng ngầm. Nhưng trong một tổ chức do tội phạm mạng cầm đầu, niềm tin dường như quá xa xỉ.

“Đại ca theo dõi em mọi lúc đấy ạ? Đại ca phải tin em chứ?" - một nhân viên tầm trung với biệt danh "Bio" của Conti hỏi "Tramp" (Trump) - lãnh đạo cấp cao của Conti. Bio đang xử lý một vụ chuyển bitcoin lớn từ khoản thanh toán tiền chuộc của một nạn nhân và phát hiện ra rằng Trump đang giám sát mình.

“Chú bảo anh phải tin tưởng tuyệt đối vào những người dưng ấy hả, thậm chí họ còn chưa bao giờ thấy một số tiền lớn đến vậy? Trump trả lời. "Anh mày có kinh nghiệm 15 năm ở đây rồi đấy. Và chả có cái ngoại lệ quái nào hết".

OSINT

Conti đã chịu chi cho thứ gọi là “OSINT”, hay các công cụ tình báo mã nguồn mở. Ví dụ: chúng đã đăng ký nhiều dịch vụ có thể giúp xác định ai hoặc cái gì đứng sau một địa chỉ IP cụ thể hoặc liệu một IP nhất định có được liên kết với một dịch vụ mạng riêng ảo (VPN) đã biết hay không. Trung bình một ngày, Conti có quyền truy cập vào hàng chục nghìn máy tính đã bị tấn công và các dịch vụ này giúp băng nhóm tập trung vào các hệ thống bị nhiễm được cho là nằm trong mạng lưới của các công ty lớn.Các hoạt động OSINT của Conti cũng liên quan đến việc lợi dụng các dịch vụ tính phí có thể giúp nhóm này giành ưu thế trong các cuộc đàm phán về tiền chuộc với các nạn nhân. Conti thường đặt yêu cầu tiền chuộc của mình dựa trên tỷ lệ phần trăm doanh thu hàng năm của nạn nhân. Đối với các công ty từ chối thương lượng tiền chuộc, Conti thường dở các mánh khóe để quấy rối các thành viên hội đồng quản trị và các nhà đầu tư của họ.

Vào tháng 10 năm 2021, một nhân viên có biệt danh “Bloodrush” nói với quản lý của anh ta - “Bentley” - rằng nhóm cần mua tài khoản Crunchbase Pro và Zoominfo gấp. Đó là bởi các dịch vụ này cung cấp thông tin chi tiết về hàng triệu công ty, như công ty duy trì khoản bảo hiểm ở mức nào; doanh thu dự kiến và thông tin liên hệ của các quan chức điều hành cũng như thành viên hội đồng quản trị.

Năm ngoái, để thực hiện một dự án dài hơi, Conti đã đầu tư 60.000 đô la mua Cobalt Strike bản quyền, một công cụ do thám và kiểm thử thâm nhập mạng có phí chỉ được bán cho các đối tác đã được kiểm chứng. Tuy nhiên, các bản quyền “Coba” bị đánh cắp hoặc trái phép thường bị các băng nhóm tội phạm mạng lợi dụng làm tiền đề để cài cắm ransomware trên mạng lưới của nạn nhân. Có vẻ như 30.000 đô la của khoản đầu tư đó đã được dùng để trang trải chi phí thực tế của bản quyền Cobalt Strike, trong khi một nửa còn lại được trả cho một công ty hợp pháp đã bí mật mua bản quyền thay mặt Conti.

Tương tự như vậy, phòng Nhân sự của Conti đã lên ngân sách hàng nghìn đô la mỗi tháng để đăng tin tuyển dụng trên nhiều trang web tìm việc làm từ đó sàng lọc ra những ứng viên tiềm năng. Một nhân viên HR của Conti - “Salamandra” - nói với Stern (phụ trách giao việc) rằng họ đã xem 25-30% tất cả các CV liên quan có sẵn trên nền tảng tuyển dụng phải trả phí.

Salamandra viết: “Khoảng 25% hồ sơ là miễn phí, vì mấy tay quản lý khác trong công ty đã xem rồi, một số thì để sếp xem. Dần dần, số lượng hồ sơ sẽ lên đến 30-35%. Cứ 10 CV thì sẽ có tầm 3 cái là dùng được đấy”.

Một phòng ban khác trong Conti với ngân sách riêng có tên gọi “Reversers” - chuyên chịu trách nhiệm tìm kiếm và khai thác các lỗ hổng an ninh mới trong phần cứng, phần mềm và các dịch vụ nền tảng đám mây được sử dụng rộng rãi. Vào ngày 7 tháng 7 năm 2021, Stern ra lệnh cho “Kaktus” - một thành viên của Reversers - bắt đầu tập trung nguồn lực vào việc tìm kiếm các lỗ hổng trong Windows 11, hệ điều hành mới nhất của Microsoft.

“Win11 sắp ra mắt, chúng ta nên sẵn sàng bắt đầu mày mò đi thôi,” Stern nói. “Bản beta đã có rồi, anh em có thể tải xuống và bắt tay vào việc đi”.

TRĂM PHƯƠNG NGHÌN KẾ

Các cuộc trò chuyện từ tổ chức Conti bao gồm nhiều cuộc thảo luận nội bộ về số tiền mà nạn nhân ransomware phải trả. Và trên mặt trận này, Conti dường như đã tìm kiếm sự hỗ trợ từ nhiều bên thứ ba.Công ty tình báo mạng Hold Security có trụ sở tại Milwaukee đã đăng một ảnh chụp màn hình trên Twitter về cuộc trò chuyện trong đó thành viên Conti xác nhận có một nhà báo được băng đảng này trả tiền để viết bài gây áp lực, buộc các công ty nạn nhân phải trả tiền chuộc.

Thành viên “Alarm” viết vào ngày 30 tháng 3 năm 2021: “Có một nhà báo đồng ý sẽ viết bài đe dọa mấy công ty kia trả tiền chuộc với mức giá là 5% của khoản tiền đó.

Nhóm Conti cũng có mối quan hệ công việc tốt với nhiều người làm việc tại các công ty chuyên hỗ trợ nạn nhân trả tiền chuộc dữ liệu bằng tiền ảo. Mối quan hệ của họ tốt đến mức có người còn được Conti ưu ái đặt biệt danh là “The Spaniard” (Người Tây Ban Nha, luôn nổi tiếng là thân thiện và gần gũi). Theo Mango - một quản lý cấp trung của Conti, đây là một người Romania làm việc cho công ty chuyên khôi phục các vụ mã độc tống tiền lớn ở Canada.

Trong các phi vụ đòi tiền chuộc, các công ty này đóng vai trò như người đàm phán giữa nạn nhân và nhóm tin tặc. Họ là cầu nối để giao tiếp giữa Conti với nạn nhân và đôi khi giúp nạn nhân “mặc cả” với tin tặc nhằm hạ thấp mức tiền phải trả để chuộc lại dữ liệu.

"Chúng ta có cộng sự trong cùng nhóm đã làm việc với tay đàm phán này lâu rồi, giống như chú mày có thể dàn xếp nhanh chóng ấy." - Trump nói với Bio vào ngày 12 tháng 12 năm 2021, liên quan đến các cuộc đàm phán tiền chuộc của Conti với LeMans Corp. - một nhà phân phối thiết bị thể thao lớn có trụ sở tại Wisconsin.

Ngay sau đó, Trump đã đăng một phản hồi từ người đàm phán:

“Họ bằng lòng trả 1 triệu đô ngay lập tức. Cái họ cần là bộ giải mã. Hội đồng quản trị sẵn sàng chi trả tối đa 1 triệu đô tiền chuộc, khớp với con số mà tôi đã đưa ra cho mấy ông. Hy vọng rằng họ sẽ hiểu chuyện. Doanh thu của công ty này dưới 100 triệu đô. Đây không phải là một tổ chức lớn. Cho tôi biết mấy ông tính làm gì nhé. Nếu ông có thông tin về khoản bảo hiểm an ninh mạng của công ty hay một khoản thanh toán từ ngân hàng để chứng minh họ có nhiều tiền hơn, thì tôi có thể mặc cả giá cao hơn. Tôi sẽ online tầm 21:00 giờ Moscow. Cho tới lúc đó thì ông hãy xem xét các tài liệu để xem có khoản bảo hiểm và sao kê ngân hàng không nhé”.

Trong một phi vụ khác, người đàm phán lại thúc giục Conti xem lại một yêu cầu đòi tiền chuộc với khoản tiền quá khủng.

“Khách hàng chỉ trả được tối đa 200.000 đô la và cần lấy lại dữ liệu thôi” - tay đàm phán viết vào ngày 7 tháng 10 năm 2021. “Cân nhắc lại xem nhé không kèo này dễ toang đấy”.

Nhiều tổ chức hiện có bảo hiểm an ninh mạng để bù đắp những tổn thất liên quan đến các cuộc tấn công bằng ransomware. Các bản ghi cho thấy Conti khá khó xử khi làm việc với những nạn nhân này.

Một mặt, các hãng bảo hiểm có vẻ giới hạn hạn mức chi trả đối với những khoản tiền chuộc “quá chát”. Mặt khác, nạn nhân thường chấp nhận thanh toán với ít rắc rối nhất có thể.

"Họ được bảo hiểm cho các rủi ro trên không gian mạng, vậy chúng ta còn chờ gì nữa?" - quản lý cấp cao của Conti “Revers” hỏi trong một cuộc trò chuyện vào ngày 14 tháng 9 năm 2021.

"Sẽ có giao dịch với công ty bảo hiểm chứ?" - "Grant" hỏi.

“Không, đấy không phải là cách giải quyết,” Revers trả lời. “Các công ty này có ngân sách cho bảo hiểm. Chúng ta chỉ cần lấy nó và thế là xong”.

Conti là một trong những băng đảng đầu tiên áp dụng cơ chế “tống tiền kép” và rất thành thạo cơ chế này. Thay vì chỉ tống tiền nạn nhân một lần để đổi lấy dữ liệu bị mã hóa, Conti tính phí nạn nhân theo hai yêu cầu riêng biệt: một để đổi lấy khóa kỹ thuật số cần thiết nhằm mở khóa các hệ thống bị nhiễm và một yêu cầu khác để cam kết rằng mọi dữ liệu bị đánh cắp sẽ không được công bố hoặc bán trên internet và sẽ bị tiêu hủy.

Các nạn nhân của Conti được điều hướng đến một trang dark web có đồng hồ đếm ngược. Ai mà không thương lượng được khoản thanh toán trước khi bộ đếm thời gian hết hạn có thể thấy dữ liệu nội bộ của họ được tự động xuất bản trên blog của Conti.

Cái hay của phương pháp tống tiền kép là ngay cả khi nạn nhân từ chối trả tiền cho khóa giải mã - có lẽ vì họ tự tin rằng mình có thể khôi phục hệ thống từ các bản sao lưu - họ vẫn phải trả tiền để đảm bảo vụ xâm nhập được giữ kín.

“Xin chào [Công ty X],”Conti viết vào tháng 1 năm 2022. “Chúng tôi là Conti Group. Chúng tôi muốn thông báo rằng mạng cục bộ của quý công ty đã bị tấn công và mã hóa. Chúng tôi đã tải xuống hơn 180GB dữ liệu nhạy cảm bao gồm: danh sách Nhân sự, danh sách Kế toán, Công nợ Doanh nghiệp, Các phòng ban. Bạn có thể xem trang của mình trong blog của chúng tôi tại đây [link dark web]. Hiện trang này đang bị ẩn. Nhưng nó sẽ được công bố nếu công ty từ chối tham gia các cuộc đàm phán tiền chuộc”.

Vào ngày 3 tháng 3, một tài khoản Twitter mới có tên “Trickbotleaks” bắt đầu đăng tên, ảnh và thông tin cá nhân của những quản trị viên Trickbot hàng đầu, bao gồm thông tin về nhiều biệt hiệu Conti được đề cập trong suốt câu chuyện này. Tài khoản Twitter của Trickbotleaks đã bị đình chỉ chưa đầy 24 giờ sau đó.

Ngày 2 tháng 3, tài khoản Twitter ban đầu rò rỉ bản ghi trò chuyện Conti (hay còn gọi là “jabber”) đã đăng nhật ký mới từ phòng trò chuyện Conti, chứng minh rằng kẻ xâm nhập vẫn có quyền truy cập và Conti đã không tìm ra nguyên nhân của vụ rò rỉ.

"Ukraine sẽ trỗi dậy!" - tài khoản này đã tweet. "Nhật ký jabber mới”.

Vẫn còn một phần nữa trong loạt bài này. Hãy theo dõi WhiteHat để tìm hiểu về một số kế hoạch đầu tư và kiếm tiền thú vị hơn của Conti nhé.

Chỉnh sửa lần cuối: