Mã độc IIS - Hung thủ tấn công vào các trang web cơ quan nhà nước gần đây

Chào các bạn! Gần đây, nhiều trang web của các cơ quan nhà nước bị tấn công, trong quá trình rà soát thực tế mình phát hiện mã độc tấn công có tên IIS Malware, mã độc này được ESET viết rất chi tiết trong báo cáo này. Mình sẽ lược dịch các nội dụng chính trong báo cáo để các bạn theo dõi.

IIS là phần mềm để triển khai các dịch vụ web, cho phép tích hợp thêm các module để lọc, sửa gói tin. Chức năng này đã bị hacker lợi dụng để nhằm mục đích tấn công vào các trang web, chuyển sang các trang cờ bạc hoặc đánh cắp thông tin.

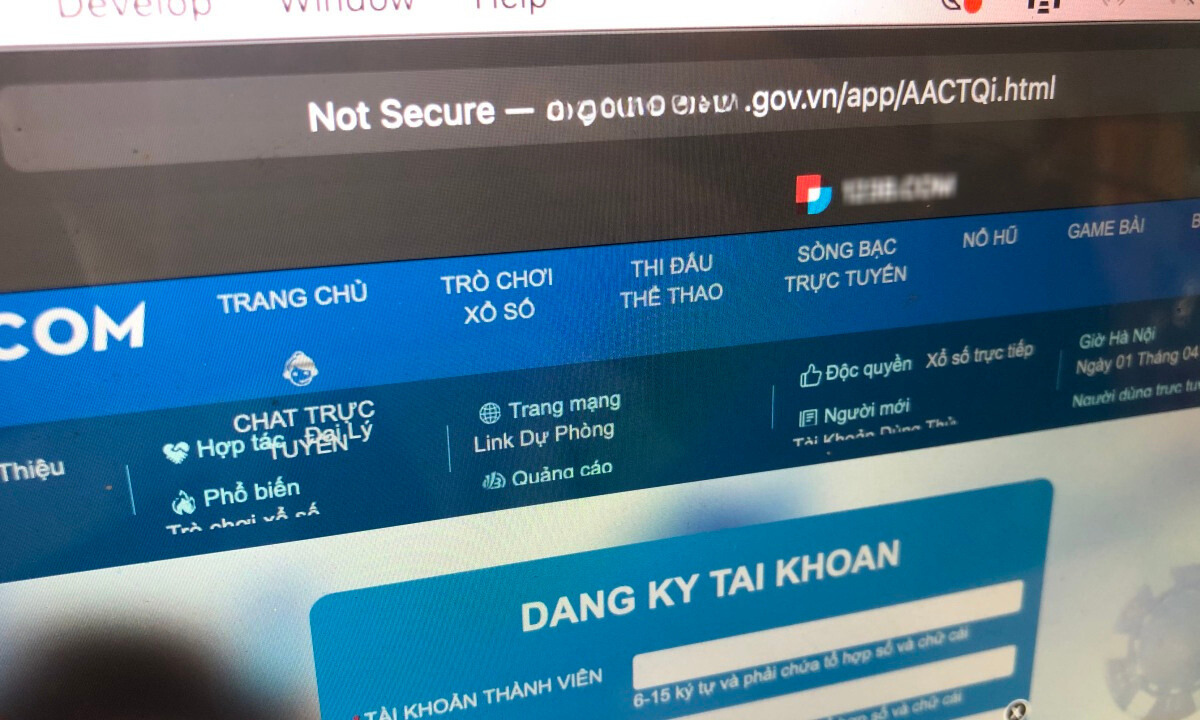

DẤU HIỆU NHẬN BIẾT TRANG WEB BỊ TẤN CÔNG

Trang web hiển thị các nội dung cờ bạc, cá độ bóng đá, nội dung người lớn.

CON ĐƯỜNG PHÁT TÁN

Theo ESET mã độc IIS được phát hiện từ tháng 3-2021, nó phát tán thông qua một chuỗi các CVE của Microsoft Exchange (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065). Qua theo dõi các cuộc tấn công gần đây, mã độc còn phát tán thông qua các lỗ hổng khác của web như: XXS, SQL Injection.

PHÂN TÍCH CHI TIẾT MÃ ĐỘC

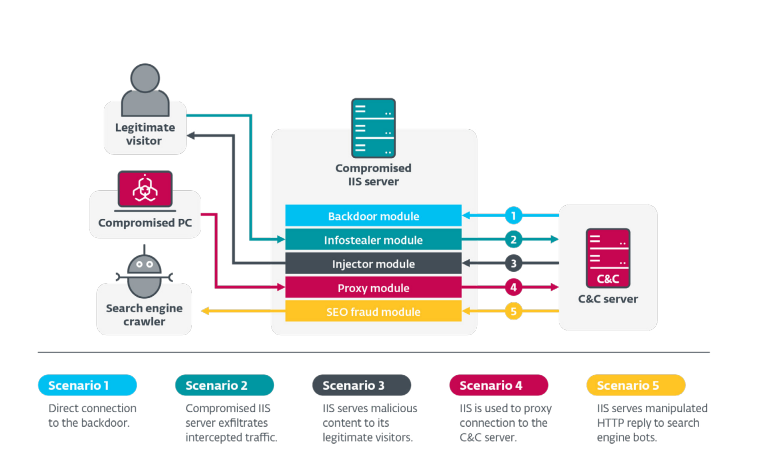

Mã độc tấn công vào IIS gồm một số loại có các hành vi sau:

Như đã đề cập ở trên, IIS cũng cấp cơ chế để nhà phát triển có thể bổ sung các module và cấu hình module cho một web bất kỳ hoặc toàn bộ các web đang chạy. Hacker cũng lợi dụng cách này để đăng ký các module độc hại.

Bản chất các module này là các thư viện (DLL) viết bằng ngôn ngữ lập trình Windows API của Microsoft. Để đăng ký các module chỉ cần vào sửa file cấu hình của IIS %windir%\system32\inetsrv\ config\ApplicationHost.config. Module (DLL) sẽ được tiến trình của IIS (w3wp.exe), load và thực thi.

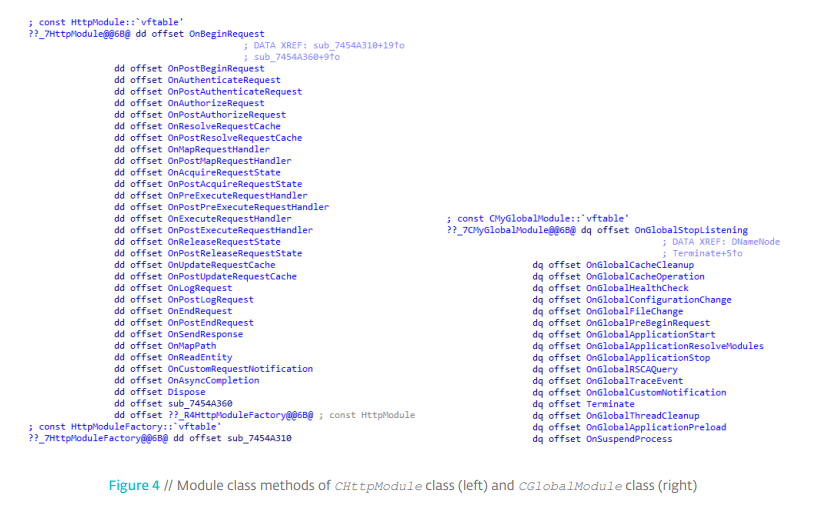

Để IIS load thành công, các DLL phải export, đăng ký các hàm theo quy định của Microsoft. Cụ thể, các DLL phải export hàm RegisterModule, trong hàm này sẽ thực hiện đăng ký các callback và ghi đè các class CHttpModule để theo dõi các gói tin HTTP đến và đi.

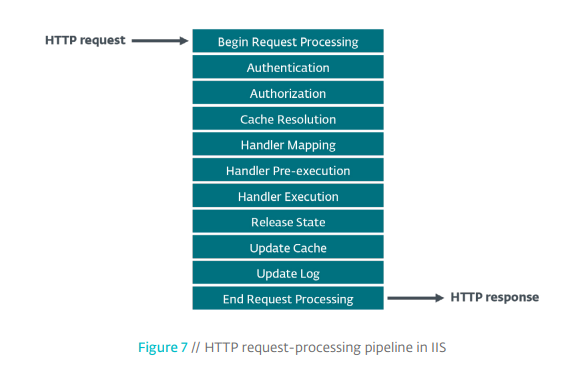

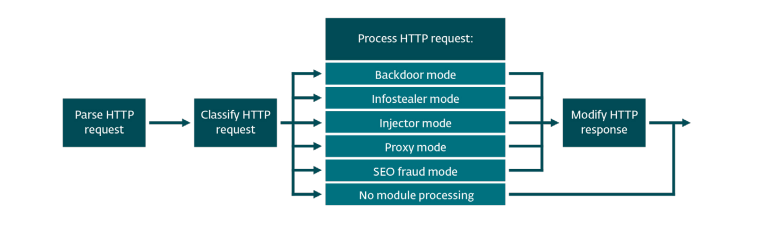

Hình dưới đây là thứ tự thực hiện một gói tin trong IIS, toàn bộ các request HTTP GET, POST sẽ đi theo luồng bên dưới. Mã độc sẽ đứng ở giữa để theo dõi, giám sát các gói tin.

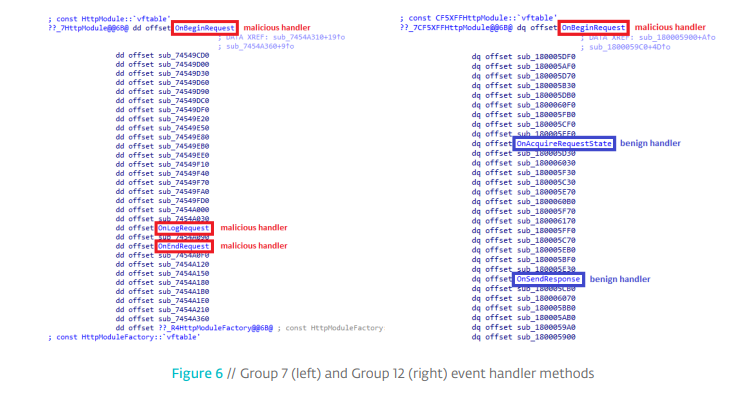

Mã độc ghi đè một số hàm như OnBeginRequest, OnLogRequest, OnSendResponse,OnPostBeginRequest... tùy mục đích độc của chúng.

Hình dưới đây mô tả một gói tin hợp pháp bị mã độc theo dõi. Như chúng ta thấy toàn bộ các gói tin đều đi qua các module của hacker.

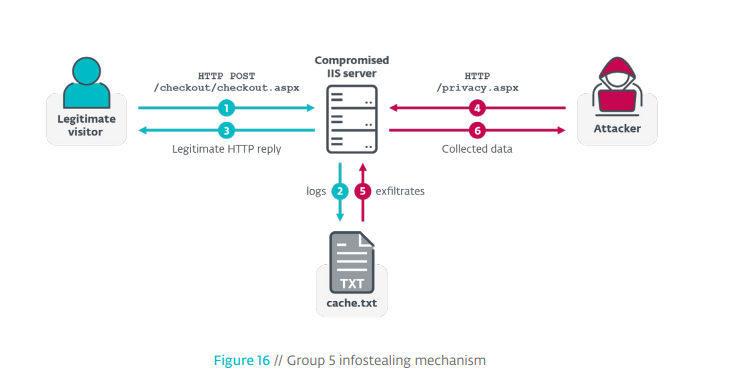

Module InfoStealer - Module đánh cắp thông tin

Đây là module sử dụng các hàm OnBeginRequest, OnReadEntry để theo dõi gói tin từ máy khách đến máy chủ và lấy cắp các thông tin mà hacker quan tâm. Ví dụ bên dưới: Nạn nhân truy cập vào URL checkout.aspx, các thông tin từ URL là sẽ bị theo dõi và gửi về cho hacker.

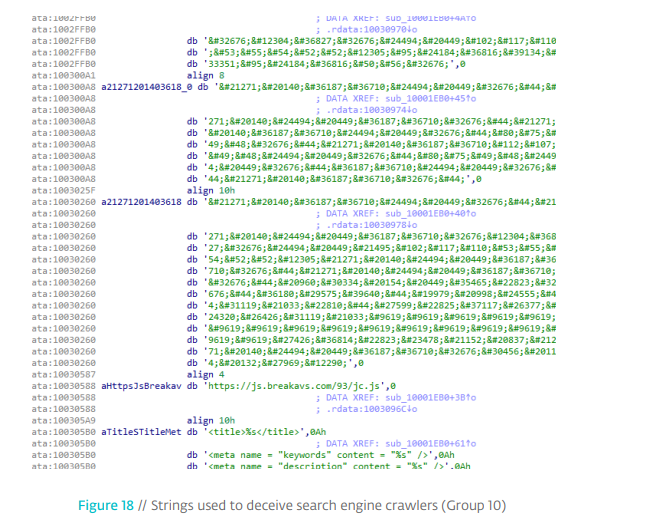

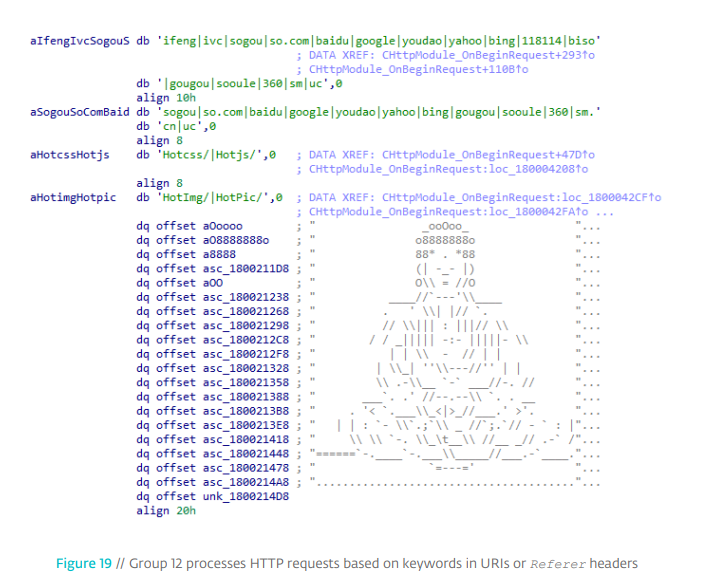

Module SEO fraud - Module gian lận SEO

Đây là module đứng giữa sử dụng các hàm OnBeginRequest, OnSendResponse để sửa gói tên HTTP Response để chuyển hướng các nội dung tìm kiếm sang các trang web của hacker cấu hình sẵn. Ví dụ bên dưới là một số từ khóa tiếng Trung Quốc: 北京赛车微信群, 北京微信赛车群,北京赛车微信群,PK10群,北京8d5b车pk10微信群. Khi gặp các từ khóa này, module sẽ chuyển hướng sang các trang web của hacker nhằm tăng tỷ lệ tìm kiếm.

Module Injector - Module chèn các nội dung độc hại vào trang web

Cơ chế module này giống với module SEO fraud, nó sẽ sửa gói tin HTTP Response chèn thêm các script độc hại như quảng cáo bài bạc, sex...

CÁCH XỬ LÝ TRIỆT ĐỂ

IIS là phần mềm để triển khai các dịch vụ web, cho phép tích hợp thêm các module để lọc, sửa gói tin. Chức năng này đã bị hacker lợi dụng để nhằm mục đích tấn công vào các trang web, chuyển sang các trang cờ bạc hoặc đánh cắp thông tin.

DẤU HIỆU NHẬN BIẾT TRANG WEB BỊ TẤN CÔNG

Trang web hiển thị các nội dung cờ bạc, cá độ bóng đá, nội dung người lớn.

Theo ESET mã độc IIS được phát hiện từ tháng 3-2021, nó phát tán thông qua một chuỗi các CVE của Microsoft Exchange (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065). Qua theo dõi các cuộc tấn công gần đây, mã độc còn phát tán thông qua các lỗ hổng khác của web như: XXS, SQL Injection.

PHÂN TÍCH CHI TIẾT MÃ ĐỘC

Mã độc tấn công vào IIS gồm một số loại có các hành vi sau:

- Backdoor: Điều khiển toàn bộ server

- InfoStealer: Theo dõi các truy cập từ máy khách đến máy chủ nhằm đánh cắp các thông tin, tài khoản xác thực...

- Injector: Phản hồi các gói tin HTTP đến máy khách để phát tán mã độc, hiển thị các nội dung cờ bạc, nội dung người lớn

- Proxy: Chuyển toàn bộ các giao tiếp giữa máy khách đến máy chủ sang C&C của hacker

- SEO fraud: Sửa đổi các nội dung sang tìm kiểm các trang web khác nhằm tăng tỷ lệ tìm kiếm

Như đã đề cập ở trên, IIS cũng cấp cơ chế để nhà phát triển có thể bổ sung các module và cấu hình module cho một web bất kỳ hoặc toàn bộ các web đang chạy. Hacker cũng lợi dụng cách này để đăng ký các module độc hại.

Bản chất các module này là các thư viện (DLL) viết bằng ngôn ngữ lập trình Windows API của Microsoft. Để đăng ký các module chỉ cần vào sửa file cấu hình của IIS %windir%\system32\inetsrv\ config\ApplicationHost.config. Module (DLL) sẽ được tiến trình của IIS (w3wp.exe), load và thực thi.

Để IIS load thành công, các DLL phải export, đăng ký các hàm theo quy định của Microsoft. Cụ thể, các DLL phải export hàm RegisterModule, trong hàm này sẽ thực hiện đăng ký các callback và ghi đè các class CHttpModule để theo dõi các gói tin HTTP đến và đi.

Hình dưới đây là thứ tự thực hiện một gói tin trong IIS, toàn bộ các request HTTP GET, POST sẽ đi theo luồng bên dưới. Mã độc sẽ đứng ở giữa để theo dõi, giám sát các gói tin.

Mã độc ghi đè một số hàm như OnBeginRequest, OnLogRequest, OnSendResponse,OnPostBeginRequest... tùy mục đích độc của chúng.

Hình dưới đây mô tả một gói tin hợp pháp bị mã độc theo dõi. Như chúng ta thấy toàn bộ các gói tin đều đi qua các module của hacker.

Module InfoStealer - Module đánh cắp thông tin

Đây là module sử dụng các hàm OnBeginRequest, OnReadEntry để theo dõi gói tin từ máy khách đến máy chủ và lấy cắp các thông tin mà hacker quan tâm. Ví dụ bên dưới: Nạn nhân truy cập vào URL checkout.aspx, các thông tin từ URL là sẽ bị theo dõi và gửi về cho hacker.

Module SEO fraud - Module gian lận SEO

Đây là module đứng giữa sử dụng các hàm OnBeginRequest, OnSendResponse để sửa gói tên HTTP Response để chuyển hướng các nội dung tìm kiếm sang các trang web của hacker cấu hình sẵn. Ví dụ bên dưới là một số từ khóa tiếng Trung Quốc: 北京赛车微信群, 北京微信赛车群,北京赛车微信群,PK10群,北京8d5b车pk10微信群. Khi gặp các từ khóa này, module sẽ chuyển hướng sang các trang web của hacker nhằm tăng tỷ lệ tìm kiếm.

Module Injector - Module chèn các nội dung độc hại vào trang web

Cơ chế module này giống với module SEO fraud, nó sẽ sửa gói tin HTTP Response chèn thêm các script độc hại như quảng cáo bài bạc, sex...

CÁCH XỬ LÝ TRIỆT ĐỂ

- Rà soát và gỡ mã độc đăng ký trong file windir%\system32\inetsrv\ config\ApplicationHost.config

- Pentest phát hiện và vá lỗ hổng web

- Cập nhật hệ điều hành

- Cài Antivirus.

Nguồn: https://i.blackhat.com/

Chỉnh sửa lần cuối bởi người điều hành: