WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Lỗ hổng vượt qua tính năng bảo mật của Windows bị lợi dụng để cài mã độc Qbot

Các cuộc tấn công lừa đảo mới sử dụng lỗ hổng zero-day của Windows để cài mã độc Qbot mà không hiển thị cảnh báo bảo mật Mark of the Web.

Khi các tệp được tải xuống từ nguồn không đáng tin cậy, chẳng hạn như Internet hoặc tệp đính kèm email, Windows sẽ gắn thêm một thuộc tính đặc biệt (Mark of the Web) vào tệp này. Mark of the Web (MoTW) là một luồng dữ liệu thay thế chứa thông tin về tệp. Khi người dùng cố gắng mở tệp có thuộc tính MoTW, Windows sẽ hiển thị cảnh báo bảo mật hỏi họ có chắc chắn muốn mở tệp hay không.

Các chiến dịch lừa đảo phát tán phần mềm độc hại QBot gần đây phát tán các file ZIP được bảo vệ bằng mật khẩu có chứa các hình ảnh ISO. Các hình ảnh ISO này chứa một shortcut Windows và các tệp DLL để cài phần mềm độc hại.

Các hình ảnh ISO được sử dụng để phát tán mã độc vì Windows không gắn thuộc tính Mark of the Web tới các tệp bên trong chúng, cho phép các tệp này vượt qua cảnh báo bảo mật của Windows. Lỗ hổng này đã được Microsoft vá trong Patch Tuesday tháng 11.

Tuy nhiên, trong các chiến dịch phát tán Qbot gần đây, hacker đã chuyển sang lợi dụng lỗ hổng Mark of the Web bằng cách phân phối các tệp JS được ký bằng chữ ký không đúng định dạng.

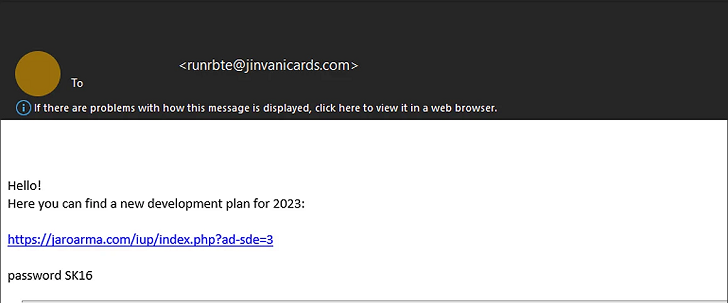

Chiến dịch này bắt đầu bằng một email có chứa liên kết đến tài liệu và mật khẩu.

Khi nhấp vào liên kết, tệp lưu trữ ZIP được bảo vệ bằng mật khẩu sẽ được tải xuống, trong đó có chứa một tệp zip khác và tệp IMG.

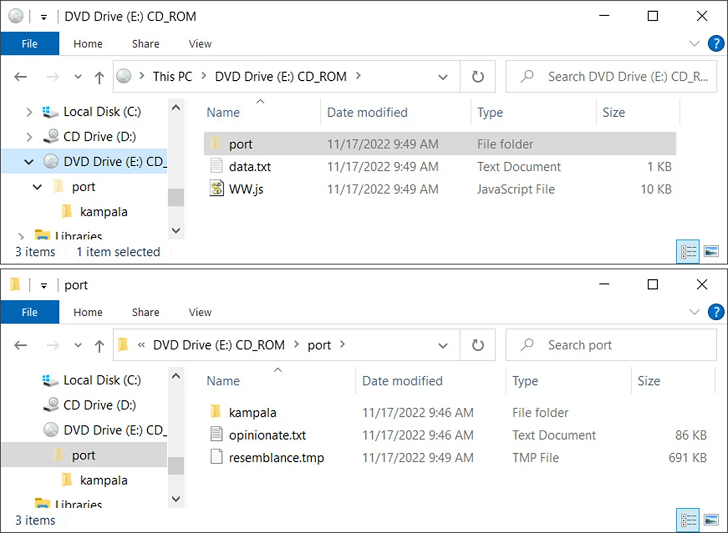

Trong Windows 10 trở lên, khi bạn nhấp đúp vào tệp ảnh đĩa, chẳng hạn như IMG hoặc ISO, hệ điều hành sẽ tự động gắn nó dưới dạng ký tự ổ đĩa mới.

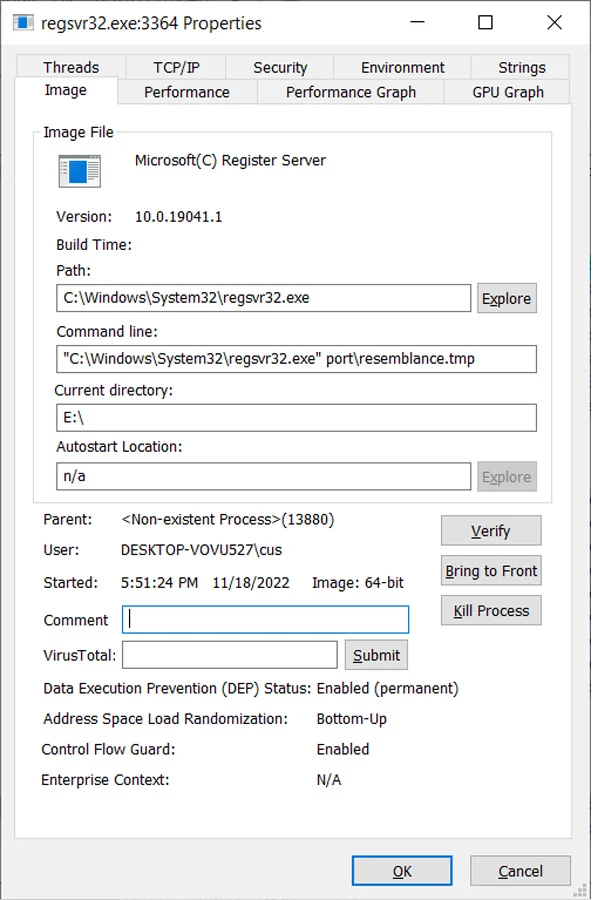

Tệp IMG này chứa một tệp .js ('WW.js'), một tệp văn bản ('data.txt') và một thư mục khác có chứa tệp DLL được đổi tên thành tệp .tmp ('resemblance.tmp'), như minh họa bên dưới. Tên tệp sẽ thay đổi theo chiến dịch.

Tệp JS chứa tập lệnh VB sẽ đọc tệp data.txt có chứa chuỗi 'vR32' và nối nội dung vào tham số của lệnh shellexecute để tải tệp DLL 'port/resemblance.tmp'. Trong email cụ thể này, lệnh được tạo lại là:

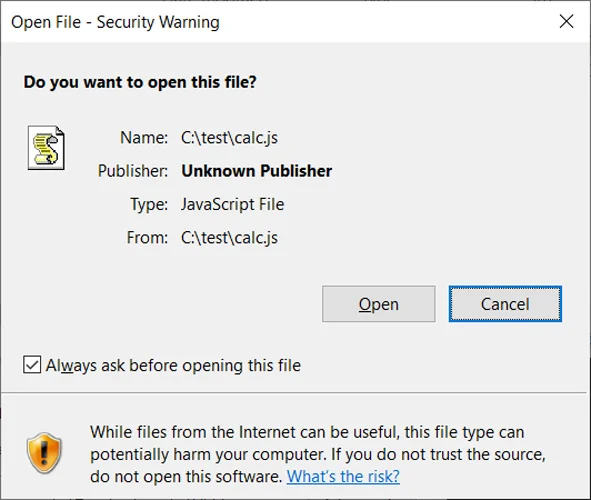

Vì tệp JS bắt nguồn từ Internet, khởi chạy nó trong Windows sẽ hiển thị cảnh báo bảo mật Mark of the Web.

Tuy nhiên, như bạn có thể thấy từ hình ảnh của tập lệnh JS ở trên, nó được ký bằng cùng một khóa không đúng định dạng được sử dụng trong các chiến dịch phát tán ransomware Magniber để khai thác lỗ hổng zero-day của Windows.

Chữ ký không đúng định dạng này cho phép tập lệnh JS chạy và tải phần mềm độc hại QBot mà không hiển thị bất kỳ cảnh báo bảo mật nào từ Windows.

Sau một thời gian ngắn, trình tải phần mềm độc hại sẽ đưa DLL QBot vào các quy trình hợp pháp của Windows để tránh bị phát hiện, chẳng hạn như wermgr.exe hoặc AtBroker.exe.

Microsoft đã biết về lỗ hổng zero-day này từ tháng 10, tuy nhiên vẫn chưa có bản vá chính thức.

Khi các tệp được tải xuống từ nguồn không đáng tin cậy, chẳng hạn như Internet hoặc tệp đính kèm email, Windows sẽ gắn thêm một thuộc tính đặc biệt (Mark of the Web) vào tệp này. Mark of the Web (MoTW) là một luồng dữ liệu thay thế chứa thông tin về tệp. Khi người dùng cố gắng mở tệp có thuộc tính MoTW, Windows sẽ hiển thị cảnh báo bảo mật hỏi họ có chắc chắn muốn mở tệp hay không.

Các chiến dịch lừa đảo phát tán phần mềm độc hại QBot gần đây phát tán các file ZIP được bảo vệ bằng mật khẩu có chứa các hình ảnh ISO. Các hình ảnh ISO này chứa một shortcut Windows và các tệp DLL để cài phần mềm độc hại.

Các hình ảnh ISO được sử dụng để phát tán mã độc vì Windows không gắn thuộc tính Mark of the Web tới các tệp bên trong chúng, cho phép các tệp này vượt qua cảnh báo bảo mật của Windows. Lỗ hổng này đã được Microsoft vá trong Patch Tuesday tháng 11.

Tuy nhiên, trong các chiến dịch phát tán Qbot gần đây, hacker đã chuyển sang lợi dụng lỗ hổng Mark of the Web bằng cách phân phối các tệp JS được ký bằng chữ ký không đúng định dạng.

Chiến dịch này bắt đầu bằng một email có chứa liên kết đến tài liệu và mật khẩu.

Khi nhấp vào liên kết, tệp lưu trữ ZIP được bảo vệ bằng mật khẩu sẽ được tải xuống, trong đó có chứa một tệp zip khác và tệp IMG.

Trong Windows 10 trở lên, khi bạn nhấp đúp vào tệp ảnh đĩa, chẳng hạn như IMG hoặc ISO, hệ điều hành sẽ tự động gắn nó dưới dạng ký tự ổ đĩa mới.

Tệp IMG này chứa một tệp .js ('WW.js'), một tệp văn bản ('data.txt') và một thư mục khác có chứa tệp DLL được đổi tên thành tệp .tmp ('resemblance.tmp'), như minh họa bên dưới. Tên tệp sẽ thay đổi theo chiến dịch.

Tệp JS chứa tập lệnh VB sẽ đọc tệp data.txt có chứa chuỗi 'vR32' và nối nội dung vào tham số của lệnh shellexecute để tải tệp DLL 'port/resemblance.tmp'. Trong email cụ thể này, lệnh được tạo lại là:

Vì tệp JS bắt nguồn từ Internet, khởi chạy nó trong Windows sẽ hiển thị cảnh báo bảo mật Mark of the Web.

Tuy nhiên, như bạn có thể thấy từ hình ảnh của tập lệnh JS ở trên, nó được ký bằng cùng một khóa không đúng định dạng được sử dụng trong các chiến dịch phát tán ransomware Magniber để khai thác lỗ hổng zero-day của Windows.

Chữ ký không đúng định dạng này cho phép tập lệnh JS chạy và tải phần mềm độc hại QBot mà không hiển thị bất kỳ cảnh báo bảo mật nào từ Windows.

Sau một thời gian ngắn, trình tải phần mềm độc hại sẽ đưa DLL QBot vào các quy trình hợp pháp của Windows để tránh bị phát hiện, chẳng hạn như wermgr.exe hoặc AtBroker.exe.

Microsoft đã biết về lỗ hổng zero-day này từ tháng 10, tuy nhiên vẫn chưa có bản vá chính thức.

Theo Bleeping Computer

Chỉnh sửa lần cuối: