WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Lỗ hổng trong Windows Remote Assistance cho phép tin tặc đánh cắp tập tin nhạy cảm

Một lỗ hổng nghiêm trọng đã được phát hiện trong tính năng Windows Remote Assistance (Quick Assist) của Microsoft, ảnh hưởng đến tất cả phiên bản Windows bao gồm Windows 10, 8.1, RT 8.1 và 7. Lỗ hổng cho phép kẻ tấn công từ xa lấy cắp các tập tin nhạy cảm trên máy tính mục tiêu.

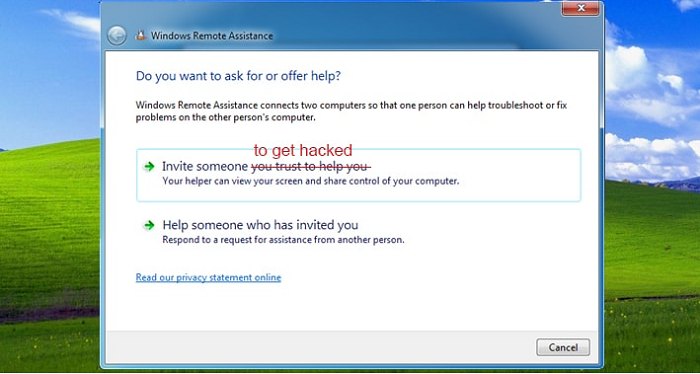

Windows Remote Assistance là một công cụ tích hợp sẵn cho phép người mà bạn tin cậy kiểm soát máy tính của bạn (hoặc bạn có thể điều khiển máy tính của người khác từ xa) để họ có thể giúp bạn khắc phục một sự cố máy tính từ bất cứ nơi nào trên thế giới.

Tính năng này dựa trên giao thức Remote Desktop Protocol (RDP) để thiết lập kết nối an toàn với người cần thiết.

Tuy nhiên, Nabeel Ahmed (Trend Micro) đã phát hiện và báo cáo một lỗ hổng tiết lộ thông tin (CVE-2018-0878) trong Windows Remote Assistance có thể cho phép kẻ tấn công lấy được thông tin để tiếp tục xâm nhập hệ thống của nạn nhân.

Lỗ hổng, đã được vá trong Patch Tuesday tháng này, nằm trong cách Windows Remote Assistance xử lý XML External Entities (XXE).

Lỗ hổng ảnh hưởng đến Microsoft Windows Server 2016, Windows Server 2012 và R2, Windows Server 2008 SP2 và R2 SP1, Windows 10 (cả 32- và 64-bit), Windows 8.1 (cả 32- và 64-bit) và RT 8.1 và Windows 7 (cả 32- và 64-bit).

Khai thác Windows Remote Assistance để lấy cắp tập tin

Vì lỗ hổng này đã có bản vá, nên nhà nghiên cứu cuối cùng đã công bố chi tiết kỹ thuật và mã khai thác lỗ hổng.

Để khai thác lỗ hổng này, nằm trong trình phân tích cú pháp MSXML3, hacker cần phải sử dụng kỹ thuật tấn công "Out-of-Band Data Retrieval" bằng cách mời nạn nhân truy cập vào máy tính của mình qua Windows Remote Assistance.

Trong khi thiết lập Windows Remote Assistance, tính năng này cho bạn hai tùy chọn - Mời một ai đó trợ giúp bạn và Trả lời ai đó cần trợ giúp.

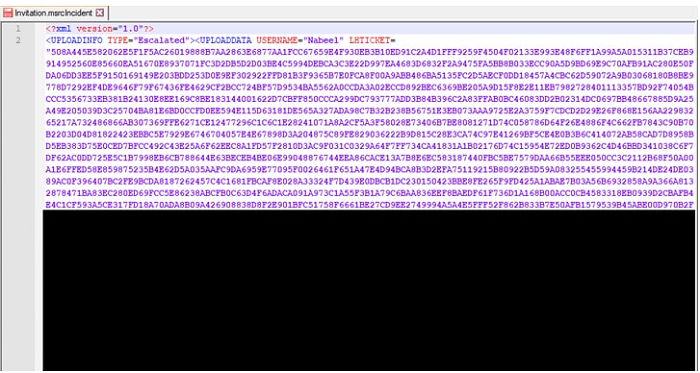

Tùy chọn đầu tiên sẽ giúp người dùng tạo ra một file mời, ví dụ 'invite.msrcincident', có chứa dữ liệu XML với nhiều tham số và giá trị cần thiết để xác thực.

Vì trình phân tích cú pháp không chứng thực nội dung đúng, kẻ tấn công có thể chỉ cần gửi một file Remote Assistance tự tạo chứa một payload độc hại cho nạn nhân, lừa máy tính mục tiêu gửi nội dung các tập tin cụ thể từ các vị trí đã biết đến một máy chủ từ xa được điều khiển bởi kẻ tấn công.

"Thông tin bị đánh cắp có thể được gửi như là một phần của URL trong (các) truy vấn HTTP cho kẻ tấn công. Trong mọi trường hợp, kẻ tấn công không thể buộc người dùng xem nội dung do kẻ tấn công kiểm soát. Thay vào đó, kẻ tấn công phải thuyết phục người dùng hành động", Microsoft giải thích.

Ahmed cảnh báo rằng lỗ hổng XXE này có thể được sử dụng trong các cuộc tấn công lừa đảo quy mô lớn nhắm vào các cá nhân tin rằng họ đang thực sự giúp đỡ một cá nhân khác có vấn đề về CNTT. Hoàn toàn không biết rằng file mời .msrcincident có thể dẫn đến việc bị mất thông tin nhạy cảm.

Người dùng Windows được khuyến cáo cài đặt bản cập nhật mới nhất cho Windows Remote Assistance càng sớm càng tốt.

Windows Remote Assistance là một công cụ tích hợp sẵn cho phép người mà bạn tin cậy kiểm soát máy tính của bạn (hoặc bạn có thể điều khiển máy tính của người khác từ xa) để họ có thể giúp bạn khắc phục một sự cố máy tính từ bất cứ nơi nào trên thế giới.

Tính năng này dựa trên giao thức Remote Desktop Protocol (RDP) để thiết lập kết nối an toàn với người cần thiết.

Tuy nhiên, Nabeel Ahmed (Trend Micro) đã phát hiện và báo cáo một lỗ hổng tiết lộ thông tin (CVE-2018-0878) trong Windows Remote Assistance có thể cho phép kẻ tấn công lấy được thông tin để tiếp tục xâm nhập hệ thống của nạn nhân.

Lỗ hổng, đã được vá trong Patch Tuesday tháng này, nằm trong cách Windows Remote Assistance xử lý XML External Entities (XXE).

Lỗ hổng ảnh hưởng đến Microsoft Windows Server 2016, Windows Server 2012 và R2, Windows Server 2008 SP2 và R2 SP1, Windows 10 (cả 32- và 64-bit), Windows 8.1 (cả 32- và 64-bit) và RT 8.1 và Windows 7 (cả 32- và 64-bit).

Khai thác Windows Remote Assistance để lấy cắp tập tin

Vì lỗ hổng này đã có bản vá, nên nhà nghiên cứu cuối cùng đã công bố chi tiết kỹ thuật và mã khai thác lỗ hổng.

Để khai thác lỗ hổng này, nằm trong trình phân tích cú pháp MSXML3, hacker cần phải sử dụng kỹ thuật tấn công "Out-of-Band Data Retrieval" bằng cách mời nạn nhân truy cập vào máy tính của mình qua Windows Remote Assistance.

Trong khi thiết lập Windows Remote Assistance, tính năng này cho bạn hai tùy chọn - Mời một ai đó trợ giúp bạn và Trả lời ai đó cần trợ giúp.

Tùy chọn đầu tiên sẽ giúp người dùng tạo ra một file mời, ví dụ 'invite.msrcincident', có chứa dữ liệu XML với nhiều tham số và giá trị cần thiết để xác thực.

Vì trình phân tích cú pháp không chứng thực nội dung đúng, kẻ tấn công có thể chỉ cần gửi một file Remote Assistance tự tạo chứa một payload độc hại cho nạn nhân, lừa máy tính mục tiêu gửi nội dung các tập tin cụ thể từ các vị trí đã biết đến một máy chủ từ xa được điều khiển bởi kẻ tấn công.

"Thông tin bị đánh cắp có thể được gửi như là một phần của URL trong (các) truy vấn HTTP cho kẻ tấn công. Trong mọi trường hợp, kẻ tấn công không thể buộc người dùng xem nội dung do kẻ tấn công kiểm soát. Thay vào đó, kẻ tấn công phải thuyết phục người dùng hành động", Microsoft giải thích.

Ahmed cảnh báo rằng lỗ hổng XXE này có thể được sử dụng trong các cuộc tấn công lừa đảo quy mô lớn nhắm vào các cá nhân tin rằng họ đang thực sự giúp đỡ một cá nhân khác có vấn đề về CNTT. Hoàn toàn không biết rằng file mời .msrcincident có thể dẫn đến việc bị mất thông tin nhạy cảm.

Người dùng Windows được khuyến cáo cài đặt bản cập nhật mới nhất cho Windows Remote Assistance càng sớm càng tốt.

Theo The Hacker News