-

06/04/2022

-

24

-

51 bài viết

Lỗ hổng trong plugin LiteSpeed của WordPress khiến 5 triệu trang web gặp rủi ro

Một lỗ hổng vừa được phát hiện trong plugin LiteSpeed Cache dành cho WordPress có thể cho phép kẻ tấn công chưa xác thực leo thang đặc quyền.

Lỗ hổng được theo dõi là CVE-2023-40000, điểm CVSS 8,3 đã được xử lý trong phiên bản 5.7.0.1.

Chuyên gia an ninh mạng cho biết: “Plugin LiteSpeed Cache xuất hiện lỗ hổng XSS được lưu trữ trên trang web và có thể cho phép bất kỳ kẻ tấn công chưa xác thực nào đánh cắp thông tin nhạy cảm, thậm chí leo thang đặc quyền trên trang web WordPress bằng cách thực hiện một yêu cầu HTTP duy nhất”.

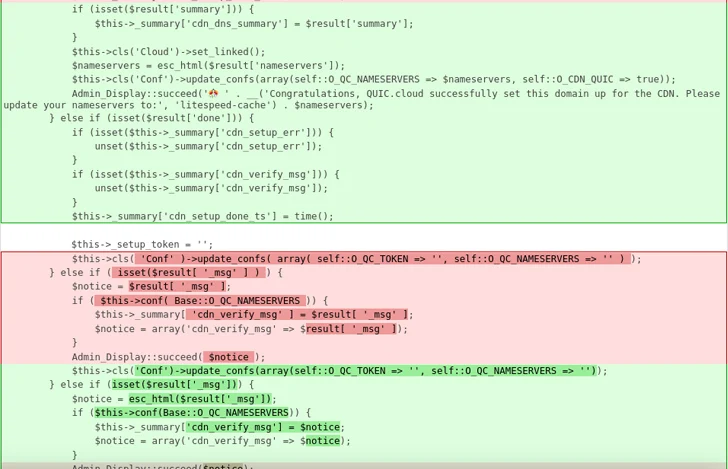

Plugin này được sử dụng để cải thiện hiệu suất trang web và hiện có hơn 5 triệu lượt cài đặt. WordPress cho biết nguyên nhân tồn tại lỗ hổng CVE-2023-40000 là do việc thiếu sót khi kiểm tra dữ liệu đầu vào của người dùng. Lỗ hổng này bắt nguồn từ hàm có tên update_cdn_status() và có thể bị sao chép trong bản cài đặt mặc định.

Chuyên gia cho biết thêm: “Vì tải trọng XSS được đặt dưới dạng thông báo quản trị viên, trong khi đó thông báo quản trị viên có thể được hiển thị trên bất kỳ điểm cuối wp-admin nào. Lỗ hổng này cũng có thể dễ dàng được kích hoạt bởi bất kỳ người dùng nào có quyền truy cập vào khu vực wp-admin”.

Quản trị viên được khuyến cáo nên cập nhật plugin lên phiên bản mới nhất, triển khai tường lửa WAF để ngăn chặn tấn công XSS, quản lý chặt chẽ vai trò và quyền của người dùng.

Lỗ hổng được theo dõi là CVE-2023-40000, điểm CVSS 8,3 đã được xử lý trong phiên bản 5.7.0.1.

Chuyên gia an ninh mạng cho biết: “Plugin LiteSpeed Cache xuất hiện lỗ hổng XSS được lưu trữ trên trang web và có thể cho phép bất kỳ kẻ tấn công chưa xác thực nào đánh cắp thông tin nhạy cảm, thậm chí leo thang đặc quyền trên trang web WordPress bằng cách thực hiện một yêu cầu HTTP duy nhất”.

Plugin này được sử dụng để cải thiện hiệu suất trang web và hiện có hơn 5 triệu lượt cài đặt. WordPress cho biết nguyên nhân tồn tại lỗ hổng CVE-2023-40000 là do việc thiếu sót khi kiểm tra dữ liệu đầu vào của người dùng. Lỗ hổng này bắt nguồn từ hàm có tên update_cdn_status() và có thể bị sao chép trong bản cài đặt mặc định.

Chuyên gia cho biết thêm: “Vì tải trọng XSS được đặt dưới dạng thông báo quản trị viên, trong khi đó thông báo quản trị viên có thể được hiển thị trên bất kỳ điểm cuối wp-admin nào. Lỗ hổng này cũng có thể dễ dàng được kích hoạt bởi bất kỳ người dùng nào có quyền truy cập vào khu vực wp-admin”.

Quản trị viên được khuyến cáo nên cập nhật plugin lên phiên bản mới nhất, triển khai tường lửa WAF để ngăn chặn tấn công XSS, quản lý chặt chẽ vai trò và quyền của người dùng.

Nguồn: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: