WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Lỗ hổng trong DNSpooq cho phép tin tặc tấn công DNS trên hàng triệu thiết bị

Hãng tư vấn bảo mật của Israel JSOF vừa tiết lộ 7 lỗ hổng trong Dnsmasq, còn gọi là DNSpooq, có thể bị khai thác để giả mạo DNS, thực thi mã từ xa và thực hiện các cuộc tấn công từ chối dịch vụ nhắm vào hàng triệu thiết bị.

Dnsmasq là phần mềm mã nguồn mở cung cấp các dịch vụ về mạng như DNS (Domain Name System), DHCP (Dynamic Host Configuration Protocol) dùng trên các thiết bị định tuyến và các thiết bị IoT.

Số lượng và tên của các công ty sử dụng các phiên bản Dnsmasq tồn tại lỗ hổng chưa được công bố tuy nhiên khuyến cáo của JSOF đã đưa ra danh sách của 40 nhà cung cấp gồm Android/Google, Comcast, Cisco, Redhat, Netgear, Qualcomm, Linksys, IBM, D-Link, Dell, Huawei và Ubiquiti.

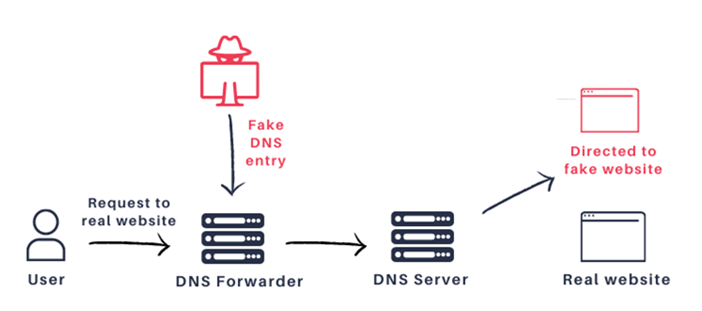

3 lỗ hổng DNSpooq được đánh số lần lượt là CVE-2020-25686, CVE-2020-25684, CVE-2020-25685 đều cho phép thực hiện các cuộc tấn công nhiễm độc bộ nhớ cache. Đây là phương thức cho phép kẻ xấu thay thế các bản ghi DNS hợp pháp trên thiết bị bằng một bản khác do chúng lựa chọn.

Bằng cách thức này, kẻ xấu có thể chuyển hướng người dùng đến một máy chủ độc hại do chúng kiểm soát trong khi khách truy cập tin rằng đang truy cập một website hợp lệ. Từ đó, chúng có thể thực hiện tấn công phishing, đánh cắp thông tin đăng nhập hoặc phát tán mã độc.

Kịch bản giả định của cuộc tấn công bao gồm tấn công từ chối dịch vụ phân tán (DDoS) thông qua JavaScript, DDoS đảo ngược, phát tán sâu máy tính trong trường hợp các thiết bị di động chuyển mạng thường xuyên.

4 lỗ hổng còn lại là lỗi tràn bộ đệm (CVE-2020-25687, CVE-2020-25683, CVE-2020-25682 và CVE-2020-25681) có thể cho phép kẻ tấn công thực thi mã từ xa tùy ý trên thiết bị mạng dính lỗ hổng khi Dnsmasq được cấu hình sử dụng DNSSEC.

Dễ dàng triển khai các cuộc tấn công khai thác lỗ hổng DNSpooq và không yêu cầu bất kỳ kỹ thuật hay công cụ đặc biệt nào.

Theo Shodan có hơn 1 triệu thiết bị dính lỗ hổng trên Internet, còn theo BinaryEdge là 630.000 cùng hàng triệu các bộ định tuyến, VPN, smartphone, máy tính bảng, các hệ thống thông tin giải trí, modem, các điểm truy cập, máy bay không người lái và các thiết bị tương tự không thể truy cập qua Internet cũng dễ bị tấn công.

Biện pháp khắc phục

Để giảm thiểu khả năng tấn công khai thác lỗ hổng DNSpooq, hãng JSOF khuyến cáo cập nhật phần mềm Dnsmasq lên phiên bản mới nhất (từ phiên bản 2.83 trở lên).

Trong trường hợp các tổ chức chưa thể cập nhật ngay Dnsmasq, có thể áp dụng một số biện pháp giảm nhẹ (một phần) của cuộc tấn công như sau:

Dnsmasq là phần mềm mã nguồn mở cung cấp các dịch vụ về mạng như DNS (Domain Name System), DHCP (Dynamic Host Configuration Protocol) dùng trên các thiết bị định tuyến và các thiết bị IoT.

Số lượng và tên của các công ty sử dụng các phiên bản Dnsmasq tồn tại lỗ hổng chưa được công bố tuy nhiên khuyến cáo của JSOF đã đưa ra danh sách của 40 nhà cung cấp gồm Android/Google, Comcast, Cisco, Redhat, Netgear, Qualcomm, Linksys, IBM, D-Link, Dell, Huawei và Ubiquiti.

3 lỗ hổng DNSpooq được đánh số lần lượt là CVE-2020-25686, CVE-2020-25684, CVE-2020-25685 đều cho phép thực hiện các cuộc tấn công nhiễm độc bộ nhớ cache. Đây là phương thức cho phép kẻ xấu thay thế các bản ghi DNS hợp pháp trên thiết bị bằng một bản khác do chúng lựa chọn.

Bằng cách thức này, kẻ xấu có thể chuyển hướng người dùng đến một máy chủ độc hại do chúng kiểm soát trong khi khách truy cập tin rằng đang truy cập một website hợp lệ. Từ đó, chúng có thể thực hiện tấn công phishing, đánh cắp thông tin đăng nhập hoặc phát tán mã độc.

Kịch bản giả định của cuộc tấn công bao gồm tấn công từ chối dịch vụ phân tán (DDoS) thông qua JavaScript, DDoS đảo ngược, phát tán sâu máy tính trong trường hợp các thiết bị di động chuyển mạng thường xuyên.

4 lỗ hổng còn lại là lỗi tràn bộ đệm (CVE-2020-25687, CVE-2020-25683, CVE-2020-25682 và CVE-2020-25681) có thể cho phép kẻ tấn công thực thi mã từ xa tùy ý trên thiết bị mạng dính lỗ hổng khi Dnsmasq được cấu hình sử dụng DNSSEC.

Dễ dàng triển khai các cuộc tấn công khai thác lỗ hổng DNSpooq và không yêu cầu bất kỳ kỹ thuật hay công cụ đặc biệt nào.

Theo Shodan có hơn 1 triệu thiết bị dính lỗ hổng trên Internet, còn theo BinaryEdge là 630.000 cùng hàng triệu các bộ định tuyến, VPN, smartphone, máy tính bảng, các hệ thống thông tin giải trí, modem, các điểm truy cập, máy bay không người lái và các thiết bị tương tự không thể truy cập qua Internet cũng dễ bị tấn công.

Biện pháp khắc phục

Để giảm thiểu khả năng tấn công khai thác lỗ hổng DNSpooq, hãng JSOF khuyến cáo cập nhật phần mềm Dnsmasq lên phiên bản mới nhất (từ phiên bản 2.83 trở lên).

Trong trường hợp các tổ chức chưa thể cập nhật ngay Dnsmasq, có thể áp dụng một số biện pháp giảm nhẹ (một phần) của cuộc tấn công như sau:

- Cấu hình Dnsmasq không lắng nghe trên giao diện WAN (nếu cần thiết).

- Giảm tối đa các truy vấn cho phép chuyển tiếp với tùy chọn --dns-forward-max=. Đang để mặc định là 150 tuy nhiên có thể đặt thấp hơn.

- Tắt tạm thời tùy chọn xác nhận DNSSEC cho đến khi cập nhật bản vá.

- Sử dụng giao thức cung cấp bảo mật truyền tải cho DNS (như DoT hoặc DoH). Điều này sẽ hạn chế các cuộc tấn công DNSpooq nhưng có thể gây ra các tác động về chính sách bảo mật và quyền riêng tư. Cần xem xét các thiết lập, các mục tiêu bảo mật và các nguy cơ trước khi làm điều này.

- Giảm tối đa kích thước của thông báo EDNS có thể hạn chế nguy cơ từ một số lỗ hổng. Tuy nhiên, điều này cần phải được kiểm thử và đi ngược lại khuyến cáo RFC5625 liên quan.

Theo Bleeping Computer