WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Lỗ hổng thực thi mã nghiêm trọng trên máy chủ web GoAhead

Các nhà nghiên cứu Cisco Talos vừa phát hiện ra hai lỗ hổng trong máy chủ web nhúng GoAhead, bao gồm cả lỗ hổng nghiêm trọng có thể bị khai thác nhằm thực thi mã từ xa.

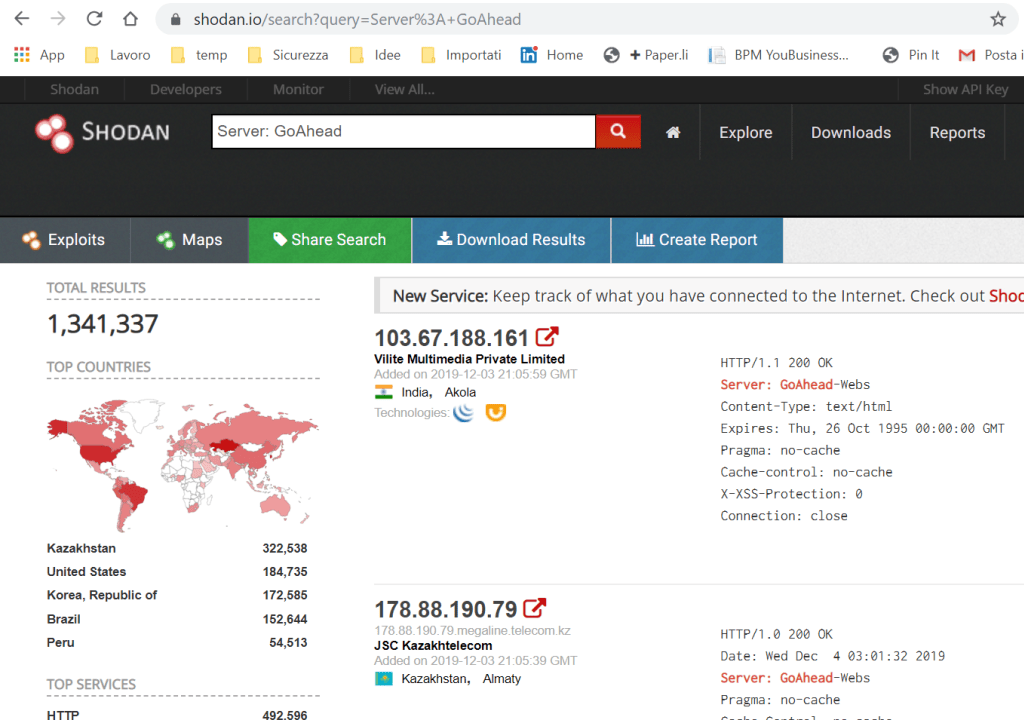

Được phát triển bởi EmbedThis, GoAhead được quảng cáo là “máy chủ web nhúng nhỏ phổ biến nhất thế giới”. Theo nhà sản xuất, hai phiên bản GoAhead (phiên bản mã nguồn mở và phiên bản dành cho doanh nghiệp) hiện có mặt trong hàng trăm triệu thiết bị. Tìm kiếm trên Shodan cũng trả về kết quả hơn 1,3 triệu hệ thống kết nối internet.

Lỗ hổng nghiêm trọng GoAhead (CVE-2019-5096) được phát hiện bởi Talos có liên quan đến cách xử lý các truy vấn multi-part/form-data. Kẻ tấn công không xác thực có thể khai thác để kích hoạt lỗ hổng use-after-free và thực thi mã tùy ý trên máy chủ bằng cách gửi các yêu cầu HTTP tự tạo.

Lỗ hổng được chấm 9.8 điểm theo thang điểm CVSS.

Lỗ hổng thứ hai được tìm thấy trong máy chủ web GoAhead là CVE-2019-5097, có thể bị kẻ tấn công không xác thực khai thác nhằm gây ra tình trạng từ chối dịch vụ (DoS) bằng cách gửi các yêu cầu HTTP tự tạo.

Các yêu cầu độc hại có thể gây ra tình trạng DoS bằng cách kích hoạt một vòng lặp vô hạn trong quy trình.

Talos đã báo cáo về các lỗ hổng cho EmbedThis vào cuối tháng 8, và nhà cung cấp đã phát hành bản vá cho cả hai lỗ hổng này vào ngày 21 tháng 11.

Được phát triển bởi EmbedThis, GoAhead được quảng cáo là “máy chủ web nhúng nhỏ phổ biến nhất thế giới”. Theo nhà sản xuất, hai phiên bản GoAhead (phiên bản mã nguồn mở và phiên bản dành cho doanh nghiệp) hiện có mặt trong hàng trăm triệu thiết bị. Tìm kiếm trên Shodan cũng trả về kết quả hơn 1,3 triệu hệ thống kết nối internet.

Lỗ hổng nghiêm trọng GoAhead (CVE-2019-5096) được phát hiện bởi Talos có liên quan đến cách xử lý các truy vấn multi-part/form-data. Kẻ tấn công không xác thực có thể khai thác để kích hoạt lỗ hổng use-after-free và thực thi mã tùy ý trên máy chủ bằng cách gửi các yêu cầu HTTP tự tạo.

Lỗ hổng được chấm 9.8 điểm theo thang điểm CVSS.

Lỗ hổng thứ hai được tìm thấy trong máy chủ web GoAhead là CVE-2019-5097, có thể bị kẻ tấn công không xác thực khai thác nhằm gây ra tình trạng từ chối dịch vụ (DoS) bằng cách gửi các yêu cầu HTTP tự tạo.

Các yêu cầu độc hại có thể gây ra tình trạng DoS bằng cách kích hoạt một vòng lặp vô hạn trong quy trình.

Talos đã báo cáo về các lỗ hổng cho EmbedThis vào cuối tháng 8, và nhà cung cấp đã phát hành bản vá cho cả hai lỗ hổng này vào ngày 21 tháng 11.

Theo Securityweek