WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Lỗ hổng OAth nghiêm trọng trong Framework Expo cho phép chiếm đoạt tài khoản

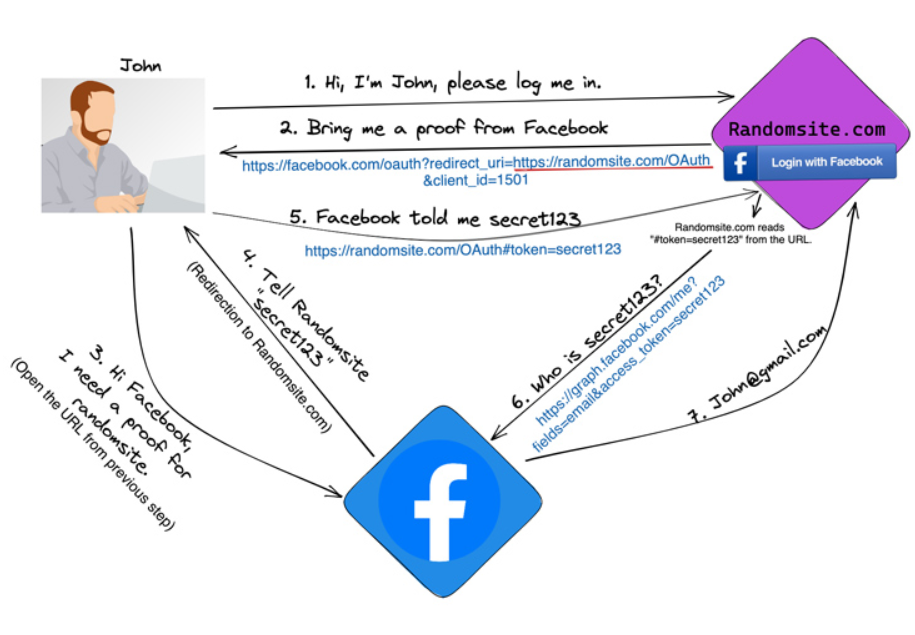

Một lỗ hổng an ninh nghiêm trọng vừa được tiết lộ trong bước triển khai OAuth của framework phát triển ứng dụng Expo.io. Expo, tương tự như Electron, là một nền tảng nguồn mở, cho phép phát triển các ứng dụng gốc phổ biến chạy trên Android, iOS và web.

Lỗ hổng, mã định danh CVE CVE-2023-28131, có điểm nghiêm trọng CVSS 9,6. Công ty an ninh API Salt Labs cho biết sự cố khiến các dịch vụ sử dụng Expo dễ bị rò rỉ thông tin xác thực, sau đó có thể bị lợi dụng để đánh cắp tài khoản và dữ liệu nhạy cảm.

Trong một số trường hợp nhất định, hacker có thể lợi dụng lỗ hổng để thực hiện các hành động tùy ý thay mặt người dùng trên nhiều nền tảng khác nhau như Facebook, Google hoặc Twitter.

Điều kiện tấn công là các trang web và ứng dụng sử dụng Expo phải cấu hình cài đặt AuthSession Proxy cho đăng nhập một lần (SSO) bằng cách sử dụng nhà cung cấp bên thứ ba như Google và Facebook.

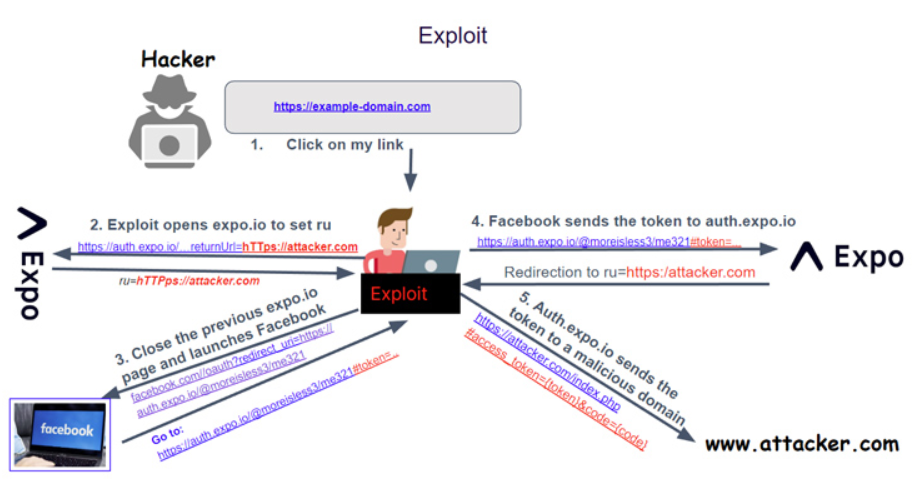

Nói cách khác, lỗ hổng có thể bị lợi dụng để gửi mã thông báo bí mật có liên kết với nhà cung cấp dịch vụ đăng nhập (ví dụ: Facebook) đến miền do hacker kiểm soát và sử dụng miền đó để chiếm quyền kiểm soát tài khoản của nạn nhân.

Để tiến hành tấn công, hacker lừa người dùng mục tiêu nhấp vào một liên kết được tạo đặc biệt có thể được gửi qua các phương thức tấn công truyền thống như email, tin nhắn SMS hoặc trang web không tin cậy.

Expo cho biết hãng đã triển khai một bản sửa lỗi nguy cấp (hotfix) trong vòng vài giờ sau khi nhận được thông tin về lỗ hổng ngày 18/2/2023. Người dùng cũng nên chuyển từ sử dụng proxy API AuthSession sang đăng ký trực tiếp deep link URL scheme với nhà cung cấp xác thực bên thứ ba để bật các tính năng SSO .

“Lỗ hổng này cho phép kẻ tấn công tiềm năng lừa người dùng truy cập vào một liên kết độc hại, đăng nhập vào nhà cung cấp xác thực bên thứ ba và vô tình tiết lộ thông tin xác thực của họ”, James Ide của Expo cho biết.

"Nguyên nhân là do auth.expo.io thường lưu trữ URL callback của ứng dụng trước khi người dùng xác nhận URL đó là đáng tin cậy”.

Tiết lộ này được đưa ra sau khi các lỗ hổng OAuth tương tự trong Booking.com (và Kayak.com) được phát hiện. Các lỗ hổng có thể đã bị lợi dụng để kiểm soát tài khoản người dùng. Từ đó, hacker chiếm đoạt toàn bộ dữ liệu cá nhân hoặc thông tin thẻ thanh toán người dùng và thực hiện các hành động thay mặt nạn nhân.

Lỗ hổng, mã định danh CVE CVE-2023-28131, có điểm nghiêm trọng CVSS 9,6. Công ty an ninh API Salt Labs cho biết sự cố khiến các dịch vụ sử dụng Expo dễ bị rò rỉ thông tin xác thực, sau đó có thể bị lợi dụng để đánh cắp tài khoản và dữ liệu nhạy cảm.

Trong một số trường hợp nhất định, hacker có thể lợi dụng lỗ hổng để thực hiện các hành động tùy ý thay mặt người dùng trên nhiều nền tảng khác nhau như Facebook, Google hoặc Twitter.

Điều kiện tấn công là các trang web và ứng dụng sử dụng Expo phải cấu hình cài đặt AuthSession Proxy cho đăng nhập một lần (SSO) bằng cách sử dụng nhà cung cấp bên thứ ba như Google và Facebook.

Nói cách khác, lỗ hổng có thể bị lợi dụng để gửi mã thông báo bí mật có liên kết với nhà cung cấp dịch vụ đăng nhập (ví dụ: Facebook) đến miền do hacker kiểm soát và sử dụng miền đó để chiếm quyền kiểm soát tài khoản của nạn nhân.

Để tiến hành tấn công, hacker lừa người dùng mục tiêu nhấp vào một liên kết được tạo đặc biệt có thể được gửi qua các phương thức tấn công truyền thống như email, tin nhắn SMS hoặc trang web không tin cậy.

Expo cho biết hãng đã triển khai một bản sửa lỗi nguy cấp (hotfix) trong vòng vài giờ sau khi nhận được thông tin về lỗ hổng ngày 18/2/2023. Người dùng cũng nên chuyển từ sử dụng proxy API AuthSession sang đăng ký trực tiếp deep link URL scheme với nhà cung cấp xác thực bên thứ ba để bật các tính năng SSO .

“Lỗ hổng này cho phép kẻ tấn công tiềm năng lừa người dùng truy cập vào một liên kết độc hại, đăng nhập vào nhà cung cấp xác thực bên thứ ba và vô tình tiết lộ thông tin xác thực của họ”, James Ide của Expo cho biết.

"Nguyên nhân là do auth.expo.io thường lưu trữ URL callback của ứng dụng trước khi người dùng xác nhận URL đó là đáng tin cậy”.

Tiết lộ này được đưa ra sau khi các lỗ hổng OAuth tương tự trong Booking.com (và Kayak.com) được phát hiện. Các lỗ hổng có thể đã bị lợi dụng để kiểm soát tài khoản người dùng. Từ đó, hacker chiếm đoạt toàn bộ dữ liệu cá nhân hoặc thông tin thẻ thanh toán người dùng và thực hiện các hành động thay mặt nạn nhân.

Nguồn: The Hacker News

Chỉnh sửa lần cuối: