DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Lỗ hổng nghiêm trọng ảnh hưởng đến các hệ thống tự động hóa công nghiệp

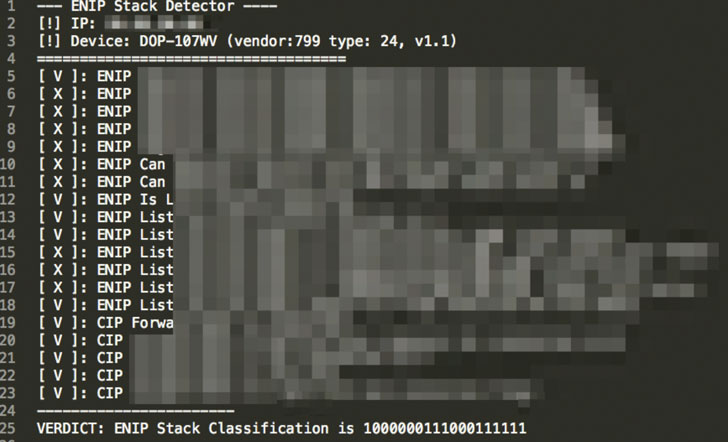

Một lỗ hổng an ninh nghiêm trọng trong ngăn xếp Real-Time Automation's (RTA) 499ES EtherNet/IP (ENIP) có thể khiến các hệ thống điều khiển công nghiệp bị tin tặc tấn công.

Ngăn xếp Real-Time Automation's (RTA) 499ES EtherNet/IP (ENIP) là một trong những thiết bị tự động hóa công nghiệp được sử dụng rộng rãi trong ngành và được coi là tiêu chuẩn cho các ứng dụng I/O ở Bắc Mỹ.

Theo thống kê từ các công cụ tìm kiếm công khai như Shodan.io, có hơn 8.000 thiết bị công nghiệp sử dụng ngăn xếp ENIP kết nối với Internet. Tuy nhiên, các nhà nghiên cứu chưa phát hiện bất kỳ cuộc tấn công thực tế nào nhằm vào các thiết bị này.

Được đánh số CVE-2020-25159, với thang điểm CVSS 9.8, lỗ hổng ảnh hưởng tới tất cả mã nguồn của ngăn xếp EtherNet/IP Adapter phiên bản 2.28 trở về trước.

Có vẻ như nhà phát triển của hệ thống ngăn xếp ENIP, RTA đã xóa các mã dễ bị khai thác khỏi phần mềm vào đầu năm 2012. Tuy nhiên, các chuyên gia suy đoán rằng nhiều nhà cung cấp đã mua các hệ thống điều khiển công nghiệp sử dụng phiên bản có lỗ hổng trước khi RTA tích hợp bản vá.

Lỗ hổng bắt nguồn từ việc kiểm tra không đúng cơ chế phân tích cú pháp đường dẫn trong giao thức công nghiệp chung (CIP - giao thức được sử dụng để chia sẻ dữ liệu giữa các thiết bị công nghiệp). Vấn đề cho phép kẻ tấn công mở một yêu cầu CIP kích thước lớn dẫn tới tràn bộ đệm, và cả thực thi mã tùy ý.

RTA đã giảm mức sử dụng RAM của hệ thống ngăn xếp ENIP bằng cách giới hạn kích thước của bộ đệm được sử dụng trong yêu cầu EtherNet/IP Forward Open. Do sự giới hạn của mức sử dụng RAM, kẻ tấn công có thể gây ra tràn bộ đệm và kiểm soát thiết bị.

Nhà nghiên cứu cho biết, lỗ hổng này bắt nguồn từ việc sử dụng thư viện của bên thứ ba, tương tự như lỗ hổng Ripple20 hay Urgent/11 đã được tiết lộ trước đó.

CISA khuyến cáo người dùng cập nhật ngăn xếp ENIP lên phiên bản mới nhất, đồng thời giảm thiểu việc các thiết bị kiểm soát công nghiệp được kết nối tới Internet. Nếu bắt buộc phải kết nối hệ thống này với Internet, hãy đặt chúng đằng sau tường lửa và đặt vào một khu vực chuyên biệt của mạng doanh nghiệp. Luôn truy cập với hệ thống công nghiệp thông qua VPN để đảm bảo sự an toàn.

Ngăn xếp Real-Time Automation's (RTA) 499ES EtherNet/IP (ENIP) là một trong những thiết bị tự động hóa công nghiệp được sử dụng rộng rãi trong ngành và được coi là tiêu chuẩn cho các ứng dụng I/O ở Bắc Mỹ.

Theo thống kê từ các công cụ tìm kiếm công khai như Shodan.io, có hơn 8.000 thiết bị công nghiệp sử dụng ngăn xếp ENIP kết nối với Internet. Tuy nhiên, các nhà nghiên cứu chưa phát hiện bất kỳ cuộc tấn công thực tế nào nhằm vào các thiết bị này.

Được đánh số CVE-2020-25159, với thang điểm CVSS 9.8, lỗ hổng ảnh hưởng tới tất cả mã nguồn của ngăn xếp EtherNet/IP Adapter phiên bản 2.28 trở về trước.

Có vẻ như nhà phát triển của hệ thống ngăn xếp ENIP, RTA đã xóa các mã dễ bị khai thác khỏi phần mềm vào đầu năm 2012. Tuy nhiên, các chuyên gia suy đoán rằng nhiều nhà cung cấp đã mua các hệ thống điều khiển công nghiệp sử dụng phiên bản có lỗ hổng trước khi RTA tích hợp bản vá.

Lỗ hổng bắt nguồn từ việc kiểm tra không đúng cơ chế phân tích cú pháp đường dẫn trong giao thức công nghiệp chung (CIP - giao thức được sử dụng để chia sẻ dữ liệu giữa các thiết bị công nghiệp). Vấn đề cho phép kẻ tấn công mở một yêu cầu CIP kích thước lớn dẫn tới tràn bộ đệm, và cả thực thi mã tùy ý.

RTA đã giảm mức sử dụng RAM của hệ thống ngăn xếp ENIP bằng cách giới hạn kích thước của bộ đệm được sử dụng trong yêu cầu EtherNet/IP Forward Open. Do sự giới hạn của mức sử dụng RAM, kẻ tấn công có thể gây ra tràn bộ đệm và kiểm soát thiết bị.

Nhà nghiên cứu cho biết, lỗ hổng này bắt nguồn từ việc sử dụng thư viện của bên thứ ba, tương tự như lỗ hổng Ripple20 hay Urgent/11 đã được tiết lộ trước đó.

CISA khuyến cáo người dùng cập nhật ngăn xếp ENIP lên phiên bản mới nhất, đồng thời giảm thiểu việc các thiết bị kiểm soát công nghiệp được kết nối tới Internet. Nếu bắt buộc phải kết nối hệ thống này với Internet, hãy đặt chúng đằng sau tường lửa và đặt vào một khu vực chuyên biệt của mạng doanh nghiệp. Luôn truy cập với hệ thống công nghiệp thông qua VPN để đảm bảo sự an toàn.

Theo: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: