WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Lỗ hổng BlueRepli khiến điện thoại Android có thể bị tấn công qua Bluetooth

Tại hội thảo trực tuyến Black Hat 2020 đang diễn ra tại Mỹ, hai nhà nghiên cứu Sourcell Xu và Xin Xin đã trình diễn kỹ thuật tấn công nhằm vào lỗ hổng Bluetooth trên các thiết bị Android.

Có tên BlueRepli, lỗ hổng này có thể qua mặt bước xác thực Bluetooth trên thiết bị mục tiêu mà không hề bị phát hiện.

Trong các demo khai thác được ghi lại, hai nhà nghiên cứu đã trình diễn cách họ lợi dụng Bluetooth để đánh cắp danh bạ điện thoại cũng như tất cả các tin nhắn SMS của thiết bị mục tiêu mà không cần hoặc có rất ít tương tác của người dùng.

(Nguồn: Android Rookies)

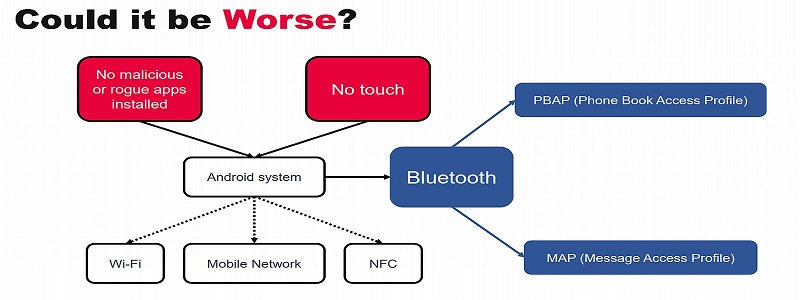

Cốt lõi của các cuộc tấn công BlueRepli là lợi dụng cấu hình Bluetooth (Bluetooth Profiles). Theo nhà nghiên cứu Xu, Bluetooth Profiles hiển thị chi tiết các kịch bản ứng dụng cụ thể để có thể bật kết nối. Ví dụ, Cấu hình truy cập danh bạ (Phone Book Access Profile – PBAP) cho phép truy cập vào danh bạ của người dùng, còn Cấu hình truy cập tin nhắn (Message Access Profile - MAP) cấp quyền truy cập đến các tin nhắn văn bản.

Trước đó, năm 2019 lỗ hổng BadBlueTooth được tiết lộ cũng lợi dụng Bluetooth Profiles. Dù vậy, trong kịch bản tấn công này, nạn nhân cần cài đặt một ứng dụng độc hại, trong khi đó một lỗ hổng khác - BadRepli không cần thực hiện điều này. Bất kỳ thiết bị Android nào nằm trong phạm vị Bluetooth đều có nguy cơ bị tấn công BadRepli.

Để phục vụ việc demo, các nhà nghiên cứu đã tạo ra một dự án phần mềm gọi là BlueRepli Plus.

Cách thức khai thác lỗ hổng BlueRepli

Có vài kịch bản kết nối Bluetooth quen thuộc với người dùng. Phổ biến nhất là hiển thị một box hội thoại yes/no để người dùng chấp nhận kết nối hoặc nhập chuỗi 6 ký tự.

Tuy nhiên, có một lựa chọn khác trong thông số kỹ thuật của Bluetooth, đó là “just works” (khi dùng), mà khi được kích hoạt, có thể không cần người dùng chấp nhận để kết nối.

Có nhiều cách để khai thác lỗ hổng BlueRepli mà không cần xác thực, trong đó có tùy chọn “just works” này.

Xu giải thích rằng trong một cuộc tấn công lừa đảo, kẻ tấn công trước hết quét địa chỉ Bluetooth của nạn nhân. Sau đó, tên này giả mạo một thiết bị Bluetooth và một ứng dụng phổ biến (như Skype) để yêu cầu nạn nhân cho phép truy cập vào danh bạ và tin nhắn SMS. Sau khi được cấp quyền, kẻ tấn công có thể lấy được dữ liệu trên thiết bị của nạn nhân.

Một cách tấn công khác là kẻ tấn công quét các thiết bị và lấy được địa chỉ của hai thiết bị Bluetooth. Địa chỉ đầu tiên là địa chỉ Bluetooth của nạn nhân, còn địa chỉ thứ hai được nạn nhân cho phép truy cập. Kẻ tấn công thay đổi địa chỉ của mình sang địa chỉ thứ 2 và sau đó trực tiếp yêu cầu dữ liệu (danh bạ và SMS) từ nạn nhân.

Xu cho biết: “Dữ liệu sẽ được chuyển lại cho kẻ tấn công mà nạn nhân không hề hay biết”.

Vì vài lý do, các nhà nghiên cứu không chia sẻ việc tấn công BlueRepli hiện không được thực hiện trên các thiết bị iOS của Apple. Bên cạnh đó, họ cũng cho biết đã báo cáo vấn đề với Google và Đội dự án mã nguồn mở của Android (AOSP) nhưng đến nay vấn đề vẫn chưa được xử lý.

Có tên BlueRepli, lỗ hổng này có thể qua mặt bước xác thực Bluetooth trên thiết bị mục tiêu mà không hề bị phát hiện.

Trong các demo khai thác được ghi lại, hai nhà nghiên cứu đã trình diễn cách họ lợi dụng Bluetooth để đánh cắp danh bạ điện thoại cũng như tất cả các tin nhắn SMS của thiết bị mục tiêu mà không cần hoặc có rất ít tương tác của người dùng.

(Nguồn: Android Rookies)

Cốt lõi của các cuộc tấn công BlueRepli là lợi dụng cấu hình Bluetooth (Bluetooth Profiles). Theo nhà nghiên cứu Xu, Bluetooth Profiles hiển thị chi tiết các kịch bản ứng dụng cụ thể để có thể bật kết nối. Ví dụ, Cấu hình truy cập danh bạ (Phone Book Access Profile – PBAP) cho phép truy cập vào danh bạ của người dùng, còn Cấu hình truy cập tin nhắn (Message Access Profile - MAP) cấp quyền truy cập đến các tin nhắn văn bản.

Trước đó, năm 2019 lỗ hổng BadBlueTooth được tiết lộ cũng lợi dụng Bluetooth Profiles. Dù vậy, trong kịch bản tấn công này, nạn nhân cần cài đặt một ứng dụng độc hại, trong khi đó một lỗ hổng khác - BadRepli không cần thực hiện điều này. Bất kỳ thiết bị Android nào nằm trong phạm vị Bluetooth đều có nguy cơ bị tấn công BadRepli.

Để phục vụ việc demo, các nhà nghiên cứu đã tạo ra một dự án phần mềm gọi là BlueRepli Plus.

Cách thức khai thác lỗ hổng BlueRepli

Có vài kịch bản kết nối Bluetooth quen thuộc với người dùng. Phổ biến nhất là hiển thị một box hội thoại yes/no để người dùng chấp nhận kết nối hoặc nhập chuỗi 6 ký tự.

Tuy nhiên, có một lựa chọn khác trong thông số kỹ thuật của Bluetooth, đó là “just works” (khi dùng), mà khi được kích hoạt, có thể không cần người dùng chấp nhận để kết nối.

Có nhiều cách để khai thác lỗ hổng BlueRepli mà không cần xác thực, trong đó có tùy chọn “just works” này.

Xu giải thích rằng trong một cuộc tấn công lừa đảo, kẻ tấn công trước hết quét địa chỉ Bluetooth của nạn nhân. Sau đó, tên này giả mạo một thiết bị Bluetooth và một ứng dụng phổ biến (như Skype) để yêu cầu nạn nhân cho phép truy cập vào danh bạ và tin nhắn SMS. Sau khi được cấp quyền, kẻ tấn công có thể lấy được dữ liệu trên thiết bị của nạn nhân.

Một cách tấn công khác là kẻ tấn công quét các thiết bị và lấy được địa chỉ của hai thiết bị Bluetooth. Địa chỉ đầu tiên là địa chỉ Bluetooth của nạn nhân, còn địa chỉ thứ hai được nạn nhân cho phép truy cập. Kẻ tấn công thay đổi địa chỉ của mình sang địa chỉ thứ 2 và sau đó trực tiếp yêu cầu dữ liệu (danh bạ và SMS) từ nạn nhân.

Xu cho biết: “Dữ liệu sẽ được chuyển lại cho kẻ tấn công mà nạn nhân không hề hay biết”.

Vì vài lý do, các nhà nghiên cứu không chia sẻ việc tấn công BlueRepli hiện không được thực hiện trên các thiết bị iOS của Apple. Bên cạnh đó, họ cũng cho biết đã báo cáo vấn đề với Google và Đội dự án mã nguồn mở của Android (AOSP) nhưng đến nay vấn đề vẫn chưa được xử lý.