DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Lỗ hổng bảo mật nghiêm trọng trong sản phẩm Android TV

Tivi gần như là một thiết bị không thể thiếu trong mỗi gia đình phục vụ cho nhu cầu giải trí. TCL được biết đến là một hãng sản xuất tivi lớn thứ ba trên thế giới. Gần đây, nhà nghiên cứu bảo mật đã tiết lộ một số lỗ hổng nghiêm trọng trong các sản phẩm Android TV của hãng.

Trong khi nghiên cứu về các thiết bị Android boxes, chuyên gia bảo mật đã tìm thấy một số lỗ hổng trong cách thiết kế của các thiết bị này. Có 4 loại sản phẩm TV trong thị trường, bao gồm TV Sticks, TV Boxes, Smart TVs, và Android TVs. Tất cả sản phẩm này đều sử dụng các máy tính bảng mạch đơn dựa trên kiến trúc ARM với GPU Mali khá giống với Raspberry Pi.

Nhà nghiên cứu đưa ra các lỗ hổng trong các sản phẩn TV Sticks

Các sản phẩm TV Sticks được kiểm tra đều có ít nhất một trong số các lỗ hổng dưới đây:

Nhà nghiên cứu đưa ra các lỗ hổng trong các sản phẩn TCL Smart TV

TCL là một công ty sản xuất điện tử khổng lồ của Trung Quốc. Công ty đã và đang tăng thị phần toàn cầu của mình, với một tốc độ đáng kinh ngạc.

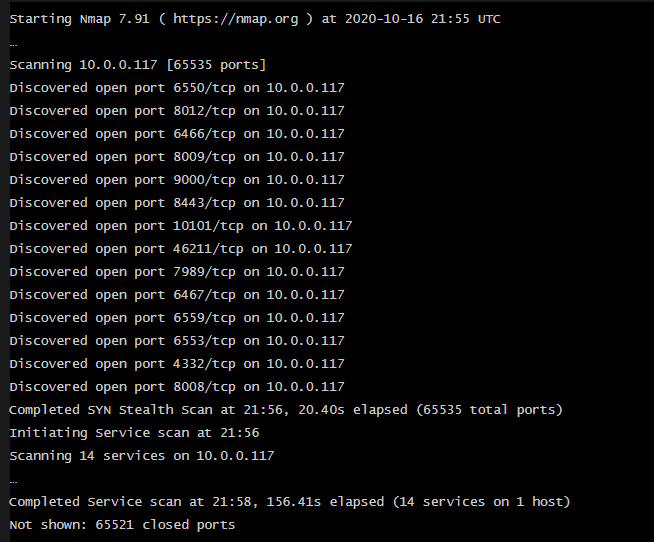

Nhà nghiên cứu đã thực hiện một quá trình thử nghiệm thâm nhập trên máy tính từ xa và chạy công cụ Nmap, để xác định xem các thiết bị TV này có những dịch vụ gì đang chạy.

Thông thường với một điện thoại sử dụng hệ điều hành Android, khi sử dụng Nmap để quét thiết bị, sẽ có rất ít cổng TCP đang mở, thậm chí sẽ không có cổng nào mở. Nhưng trên thiết bị Android TV của TCL, có rất nhiều cổng mở và nhà nghiên cứu quyết định điều tra kỹ lưỡng hơn.

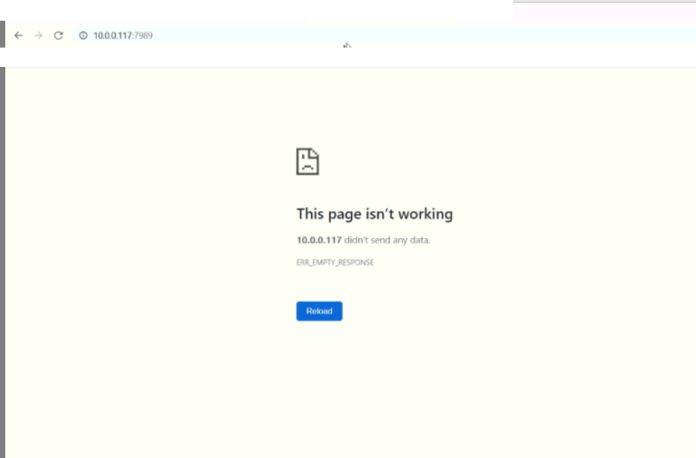

Với mỗi cổng được mở, nhà nghiên cứu cố gắng truy cập tất cả các đường dẫn này trên trình duyệt. Điều đáng ngạc nhiên là kết quả của cổng 7989. Khi truy cập địa chỉ 10.0.0.117:7989, một lỗi 404 được trả về.

Cổng 7989 không có trong danh sách các cổng TCP/UDP tiêu chuẩn của tổ chức cấp phát số hiệu Internet (IANA). Và câu hỏi được đặt ra là: Tại sao các Android TV của TCL lại mở cổng 7989? Và chúng được sử dụng để làm gì?

Nhà nghiên cứu đã gửi cảnh báo tới TCL. Công ty đã xác định và thừa nhận lỗ hổng bảo mật và tuyên bố rằng họ đã vá lỗi. Sau đó, nhà nghiên cứu đã tiến hành các thử nghiệm sơ bộ trên thiết bị tuy nhiên không có cảnh báo cập nhật nào được tung ra.

Trong khi nghiên cứu về các thiết bị Android boxes, chuyên gia bảo mật đã tìm thấy một số lỗ hổng trong cách thiết kế của các thiết bị này. Có 4 loại sản phẩm TV trong thị trường, bao gồm TV Sticks, TV Boxes, Smart TVs, và Android TVs. Tất cả sản phẩm này đều sử dụng các máy tính bảng mạch đơn dựa trên kiến trúc ARM với GPU Mali khá giống với Raspberry Pi.

Nhà nghiên cứu đưa ra các lỗ hổng trong các sản phẩn TV Sticks

Các sản phẩm TV Sticks được kiểm tra đều có ít nhất một trong số các lỗ hổng dưới đây:

- Dịch vụ SSH (cổng 22) luôn mở và cho phép truy cập thông qua SSH với tài khoản root: root

- Cổng 5555 mở (dịch vụ gỡ lỗi adb của Android) và không yêu cầu quyền xác thực với tài khoản root: root

- Thiết bị đã được root, với các tệp nhị phân su có thể thực thi ở nhiều vị trí khác nhau

- Tạo ra mạng Wifi của Tivi với dịch vụ adb và ssh đang chạy

Nhà nghiên cứu đưa ra các lỗ hổng trong các sản phẩn TCL Smart TV

TCL là một công ty sản xuất điện tử khổng lồ của Trung Quốc. Công ty đã và đang tăng thị phần toàn cầu của mình, với một tốc độ đáng kinh ngạc.

Nhà nghiên cứu đã thực hiện một quá trình thử nghiệm thâm nhập trên máy tính từ xa và chạy công cụ Nmap, để xác định xem các thiết bị TV này có những dịch vụ gì đang chạy.

Thông thường với một điện thoại sử dụng hệ điều hành Android, khi sử dụng Nmap để quét thiết bị, sẽ có rất ít cổng TCP đang mở, thậm chí sẽ không có cổng nào mở. Nhưng trên thiết bị Android TV của TCL, có rất nhiều cổng mở và nhà nghiên cứu quyết định điều tra kỹ lưỡng hơn.

Với mỗi cổng được mở, nhà nghiên cứu cố gắng truy cập tất cả các đường dẫn này trên trình duyệt. Điều đáng ngạc nhiên là kết quả của cổng 7989. Khi truy cập địa chỉ 10.0.0.117:7989, một lỗi 404 được trả về.

Cổng 7989 không có trong danh sách các cổng TCP/UDP tiêu chuẩn của tổ chức cấp phát số hiệu Internet (IANA). Và câu hỏi được đặt ra là: Tại sao các Android TV của TCL lại mở cổng 7989? Và chúng được sử dụng để làm gì?

Nhà nghiên cứu đã gửi cảnh báo tới TCL. Công ty đã xác định và thừa nhận lỗ hổng bảo mật và tuyên bố rằng họ đã vá lỗi. Sau đó, nhà nghiên cứu đã tiến hành các thử nghiệm sơ bộ trên thiết bị tuy nhiên không có cảnh báo cập nhật nào được tung ra.

Theo: gbhackers