WhiteHat News #ID:3333

VIP Members

-

04/06/2014

-

37

-

446 bài viết

Lỗ hổng Android mới ảnh hưởng đến hơn 1 tỷ điện thoại

Nhóm các nhà nghiên cứu Na Uy hôm nay đã tiết lộ chi tiết về lỗ hổng nghiêm trọng mới (CVE-2020-0096) ảnh hưởng đến hệ điều hành Android có thể cho phép kẻ tấn công thực hiện một phiên bản tấn công tinh vi hơn nhiều của Strandhogg.

Được đặt tên là 'Strandhogg 2.0', lỗ hổng mới này ảnh hưởng đến tất cả các thiết bị Android, ngoại trừ những thiết bị chạy phiên bản mới nhất, Android Q / 10. Thật không may, hệ điều hành này chỉ chạy trên 15-20% tổng số thiết bị Android, khiến hàng tỷ điện thoại thông minh hiện nay đứng trước nguy cơ bị tấn công.

Được công bố cuối năm ngoái, lỗ hổng Strandhogg 1.0 có thể cho phép các ứng dụng độc giả mạo các app được cài đặt trên thiết bị mục tiêu để hiển thị giao diện giả lừa người dùng lấy thông tin nhạy cảm. Các nhà nghiên cứu cũng xác nhận rằng một số kẻ tấn công đã khai thác lỗ hổng trên thực tế để đánh cắp thông tin ngân hàng của người dùng và những thông tin đăng nhập khác, cũng như để theo dõi các hoạt động của họ.

Strandhogg 2.0 ảnh hưởng đến tất cả các thiết bị Android, ngoại trừ những thiết bị chạy phiên bản mới nhất, Android Q / 10. Thật không may, hệ điều hành này chỉ chạy trên 15-20% tổng số thiết bị Android, khiến hàng tỷ điện thoại thông minh hiện nay đứng trước nguy cơ bị tấn công.

Strandhogg 2.0 ảnh hưởng đến tất cả các thiết bị Android, ngoại trừ những thiết bị chạy phiên bản mới nhất, Android Q / 10. Thật không may, hệ điều hành này chỉ chạy trên 15-20% tổng số thiết bị Android, khiến hàng tỷ điện thoại thông minh hiện nay đứng trước nguy cơ bị tấn công.

StrandHogg 1.0 nằm trong tính năng đa nhiệm của Android, trong khi lỗ hổng mới Strandhogg 2.0 về cơ bản là một lỗ hổng leo thang đặc quyền cho phép tin tặc truy cập vào hầu hết tất cả các ứng dụng.

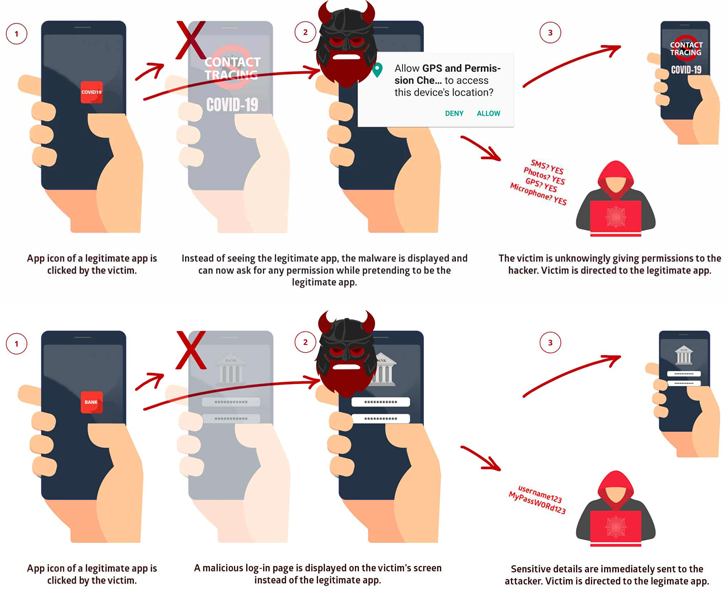

Như đã giải thích trước đây, khi người dùng chạm vào biểu tượng của một ứng dụng hợp pháp, phần mềm độc hại khai thác lỗ hổng Strandhogg có thể chặn và chiếm quyền điều khiển hoạt động/tác vụ này để hiển thị giao diện giả cho người dùng thay vì khởi chạy ứng dụng thực.

Tuy nhiên, không giống như StrandHogg 1.0 chỉ có thể tấn công từng ứng dụng một lần, lỗ hổng mới nhất có thể cho phép kẻ tấn công "tấn công linh hoạt gần như bất kỳ ứng dụng nào trên một thiết bị nhất định chỉ bằng một nút bấm", mà không cần cấu hình trước cho mỗi mục tiêu ứng dụng.

Lỗ hổng của StrandHogg có khả năng gây nguy hiểm bởi:

· Nạn nhân gần như không thể phát hiện ra cuộc tấn công

· Lỗ hổng có thể được sử dụng để chiếm quyền điều khiển trên bất kỳ ứng dụng nào được cài đặt trên thiết bị mà không yêu cầu cấu hình.

· Có thể được sử dụng để yêu cầu cấp phép trên bất kỳ thiết bị nào

· Có thể được khai thác mà không cần quyền truy cập root

· Hoạt động trên tất cả các phiên bản Android, ngoại trừ Q

· Không cần bất kỳ sự cho phép đặc biệt nào để hoạt động trên thiết bị.

Bên cạnh việc đánh cắp thông tin đăng nhập thông qua màn hình giả mạo, ứng dụng độc hại cũng có thể leo thang đáng kể bằng cách lừa người dùng cấp các quyền nhạy cảm sau khi đóng giả là một ứng dụng hợp pháp.

"Sử dụng StrandHogg 2.0, một khi ứng dụng độc hại được cài đặt trên thiết bị, kẻ xấu có quyền truy cập vào tin nhắn và hình ảnh SMS riêng tư, đánh cắp thông tin đăng nhập của nạn nhân, theo dõi GPS, thực hiện và/hoặc ghi lại cuộc trò chuyện qua điện thoại và theo dõi người dùng qua máy ảnh và micro của điện thoại ", các nhà nghiên cứu cho biết.

Phần mềm độc hại khai thác StrandHogg 2.0 cũng rất khó bị phát hiện bởi các phần mềm diệt virus.

Các nhà nghiên cứu đã thông báo lỗ hổng này cho Google vào tháng 12 năm ngoái

Sau đó, Google đã chuẩn bị một bản vá và chia sẻ nó với các hãng sản xuất điện thoại thông minh vào tháng 4 năm 2020, và các hãng này đã bắt đầu tung ra các bản cập nhật phần mềm cho người dùng tương ứng của họ từ tháng này.

Được đặt tên là 'Strandhogg 2.0', lỗ hổng mới này ảnh hưởng đến tất cả các thiết bị Android, ngoại trừ những thiết bị chạy phiên bản mới nhất, Android Q / 10. Thật không may, hệ điều hành này chỉ chạy trên 15-20% tổng số thiết bị Android, khiến hàng tỷ điện thoại thông minh hiện nay đứng trước nguy cơ bị tấn công.

Được công bố cuối năm ngoái, lỗ hổng Strandhogg 1.0 có thể cho phép các ứng dụng độc giả mạo các app được cài đặt trên thiết bị mục tiêu để hiển thị giao diện giả lừa người dùng lấy thông tin nhạy cảm. Các nhà nghiên cứu cũng xác nhận rằng một số kẻ tấn công đã khai thác lỗ hổng trên thực tế để đánh cắp thông tin ngân hàng của người dùng và những thông tin đăng nhập khác, cũng như để theo dõi các hoạt động của họ.

StrandHogg 1.0 nằm trong tính năng đa nhiệm của Android, trong khi lỗ hổng mới Strandhogg 2.0 về cơ bản là một lỗ hổng leo thang đặc quyền cho phép tin tặc truy cập vào hầu hết tất cả các ứng dụng.

Như đã giải thích trước đây, khi người dùng chạm vào biểu tượng của một ứng dụng hợp pháp, phần mềm độc hại khai thác lỗ hổng Strandhogg có thể chặn và chiếm quyền điều khiển hoạt động/tác vụ này để hiển thị giao diện giả cho người dùng thay vì khởi chạy ứng dụng thực.

Tuy nhiên, không giống như StrandHogg 1.0 chỉ có thể tấn công từng ứng dụng một lần, lỗ hổng mới nhất có thể cho phép kẻ tấn công "tấn công linh hoạt gần như bất kỳ ứng dụng nào trên một thiết bị nhất định chỉ bằng một nút bấm", mà không cần cấu hình trước cho mỗi mục tiêu ứng dụng.

Lỗ hổng của StrandHogg có khả năng gây nguy hiểm bởi:

· Nạn nhân gần như không thể phát hiện ra cuộc tấn công

· Lỗ hổng có thể được sử dụng để chiếm quyền điều khiển trên bất kỳ ứng dụng nào được cài đặt trên thiết bị mà không yêu cầu cấu hình.

· Có thể được sử dụng để yêu cầu cấp phép trên bất kỳ thiết bị nào

· Có thể được khai thác mà không cần quyền truy cập root

· Hoạt động trên tất cả các phiên bản Android, ngoại trừ Q

· Không cần bất kỳ sự cho phép đặc biệt nào để hoạt động trên thiết bị.

Bên cạnh việc đánh cắp thông tin đăng nhập thông qua màn hình giả mạo, ứng dụng độc hại cũng có thể leo thang đáng kể bằng cách lừa người dùng cấp các quyền nhạy cảm sau khi đóng giả là một ứng dụng hợp pháp.

"Sử dụng StrandHogg 2.0, một khi ứng dụng độc hại được cài đặt trên thiết bị, kẻ xấu có quyền truy cập vào tin nhắn và hình ảnh SMS riêng tư, đánh cắp thông tin đăng nhập của nạn nhân, theo dõi GPS, thực hiện và/hoặc ghi lại cuộc trò chuyện qua điện thoại và theo dõi người dùng qua máy ảnh và micro của điện thoại ", các nhà nghiên cứu cho biết.

Phần mềm độc hại khai thác StrandHogg 2.0 cũng rất khó bị phát hiện bởi các phần mềm diệt virus.

Các nhà nghiên cứu đã thông báo lỗ hổng này cho Google vào tháng 12 năm ngoái

Sau đó, Google đã chuẩn bị một bản vá và chia sẻ nó với các hãng sản xuất điện thoại thông minh vào tháng 4 năm 2020, và các hãng này đã bắt đầu tung ra các bản cập nhật phần mềm cho người dùng tương ứng của họ từ tháng này.

Theo: The Hacker News