DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Lệnh 'wuauclt' của Windows 10 Update có thể bị khai thác để thực thi phần mềm độc hại

Gần đây các nhà nghiên cứu phát hiện tin tặc có thể khai thác dịch vụ Windows 10 Update để thực thi mã độc trên hệ thống Windows.

Các tệp thực thi gốc trong Windows 10 có thể bị tin tặc tải xuống hoặc chạy mã độc hại. Các tệp này được gọi là mã nhị phân LoLBins, có thể giúp cho kẻ tấn công qua mặt các biện pháp kiểm soát an ninh mà không kích hoạt cảnh báo trên hệ thống.

Do dịch vụ Windows 10 Update được chạy với đặc quyền quản trị, nên tin tặc có thể vượt qua cơ chế kiểm soát tài khoản người dùng (UAC) và cơ chế kiểm soát ứng dụng trong Windows Defenders (WDAC) để cài persistence backdoor trên hệ thống.

Tiện ích WSUS/Windows Update (wuauclt) đi kèm Windows cung cấp cho người dùng quyền kiếm soát một số chức năng của Windows Update Agent thông qua thao tác dòng lệnh. Tiện ích này nằm ở thư mục hệ thống %windir%\system32\.

wuauclt cho phép người dùng kiểm tra và cài đặt các bản cập nhật mới thông qua giao diện dòng lệnh mà không cần sử dụng giao diện đồ họa trong Windows Update.

Microsoft giải thích việc sử dụng lệnh wuauclt với tùy chọn /ResetAuthorization cho phép người dùng kiểm tra cập nhật thủ công trên máy chủ Windows Server Update Services (WSUS) được cấu hình nội bộ hoặc thông qua dịch vụ Windows Update.

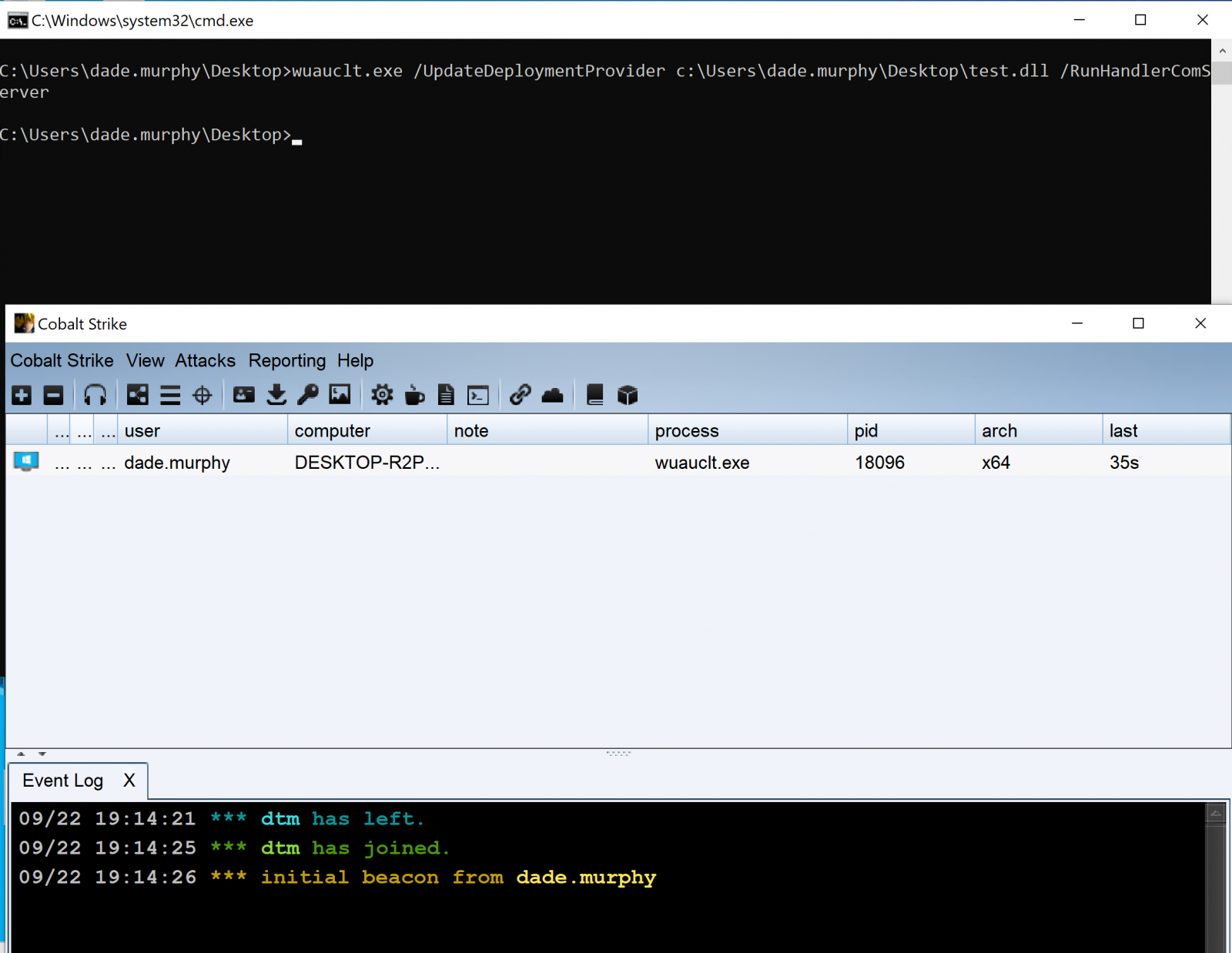

Tuy nhiên, nhà nghiên cứu David Middlehurst của MDSec đã phát hiện tiện ích wuauclt có thể bị kẻ tấn công khai thác để thực thi mã độc trên hệ thống Windows 10 bằng cách tải một DLL đặc biệt tùy ý với các tùy chọn dòng lệnh như dưới đây:

Như đã thấy trong ảnh chụp màn hình ở trên, Full_Path_To_DLL là đường dẫn đến tệp DLL đặc biệt của kẻ tấn công. Sau khi tải tệp DLL này, tin tặc sẽ có quyền thực thi mã trên hệ thống.

Kỹ thuật sử dụng các DLL đặc biệt được tổ chức MITER ATT & CK phân loại là Thực thi ủy quyền nhị phân đã ký (Signed Binary Proxy Execution) thông qua Rundll32 và nó cho phép kẻ tấn công vượt qua sự phát hiện của phần mềm diệt virus, kiểm soát ứng dụng và xác thực chứng thư số.

Trong trường hợp này, việc thực thi mã đã được kích hoạt thông qua tệp DDL độc hại, điều đáng nói là tệp DLL được tải bằng tệp nhị phân được Microsoft ký, đó là tiện ích Windows Update (wuauclt).

Gần đây, Microsoft đã âm thầm cập nhật Windows Defenders để loại bỏ tính năng tải tệp thông qua dòng lệnh mà tin tặc có thể lợi dụng để tải các tệp độc lại lên máy tính của người dùng.

Tháng trước, một lệnh khác trong Windows là 'Finger' cũng có thể bị lợi dụng để tải xuống hoặc lấy cắp file.

Các tệp thực thi gốc trong Windows 10 có thể bị tin tặc tải xuống hoặc chạy mã độc hại. Các tệp này được gọi là mã nhị phân LoLBins, có thể giúp cho kẻ tấn công qua mặt các biện pháp kiểm soát an ninh mà không kích hoạt cảnh báo trên hệ thống.

Do dịch vụ Windows 10 Update được chạy với đặc quyền quản trị, nên tin tặc có thể vượt qua cơ chế kiểm soát tài khoản người dùng (UAC) và cơ chế kiểm soát ứng dụng trong Windows Defenders (WDAC) để cài persistence backdoor trên hệ thống.

Tiện ích WSUS/Windows Update (wuauclt) đi kèm Windows cung cấp cho người dùng quyền kiếm soát một số chức năng của Windows Update Agent thông qua thao tác dòng lệnh. Tiện ích này nằm ở thư mục hệ thống %windir%\system32\.

wuauclt cho phép người dùng kiểm tra và cài đặt các bản cập nhật mới thông qua giao diện dòng lệnh mà không cần sử dụng giao diện đồ họa trong Windows Update.

Microsoft giải thích việc sử dụng lệnh wuauclt với tùy chọn /ResetAuthorization cho phép người dùng kiểm tra cập nhật thủ công trên máy chủ Windows Server Update Services (WSUS) được cấu hình nội bộ hoặc thông qua dịch vụ Windows Update.

Tuy nhiên, nhà nghiên cứu David Middlehurst của MDSec đã phát hiện tiện ích wuauclt có thể bị kẻ tấn công khai thác để thực thi mã độc trên hệ thống Windows 10 bằng cách tải một DLL đặc biệt tùy ý với các tùy chọn dòng lệnh như dưới đây:

Mã:

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServerNhư đã thấy trong ảnh chụp màn hình ở trên, Full_Path_To_DLL là đường dẫn đến tệp DLL đặc biệt của kẻ tấn công. Sau khi tải tệp DLL này, tin tặc sẽ có quyền thực thi mã trên hệ thống.

Kỹ thuật sử dụng các DLL đặc biệt được tổ chức MITER ATT & CK phân loại là Thực thi ủy quyền nhị phân đã ký (Signed Binary Proxy Execution) thông qua Rundll32 và nó cho phép kẻ tấn công vượt qua sự phát hiện của phần mềm diệt virus, kiểm soát ứng dụng và xác thực chứng thư số.

Trong trường hợp này, việc thực thi mã đã được kích hoạt thông qua tệp DDL độc hại, điều đáng nói là tệp DLL được tải bằng tệp nhị phân được Microsoft ký, đó là tiện ích Windows Update (wuauclt).

Gần đây, Microsoft đã âm thầm cập nhật Windows Defenders để loại bỏ tính năng tải tệp thông qua dòng lệnh mà tin tặc có thể lợi dụng để tải các tệp độc lại lên máy tính của người dùng.

Tháng trước, một lệnh khác trong Windows là 'Finger' cũng có thể bị lợi dụng để tải xuống hoặc lấy cắp file.

Theo: bleepingcomputer