DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

InterPlanetary Storm Botnet lây nhiễm 13.000 thiết bị Mac và Android

Một biến thể mới của malware InterPlanetary Storm đã được phát hiện. Phần mềm độc hại này được trang bị các kỹ thuật mới tránh bị phát hiện và đang nhắm vào các thiết bị Mac và Android (ngoài Windows và Linux, vốn đã bị các biến thể trước của phần mềm độc hại này tấn công).

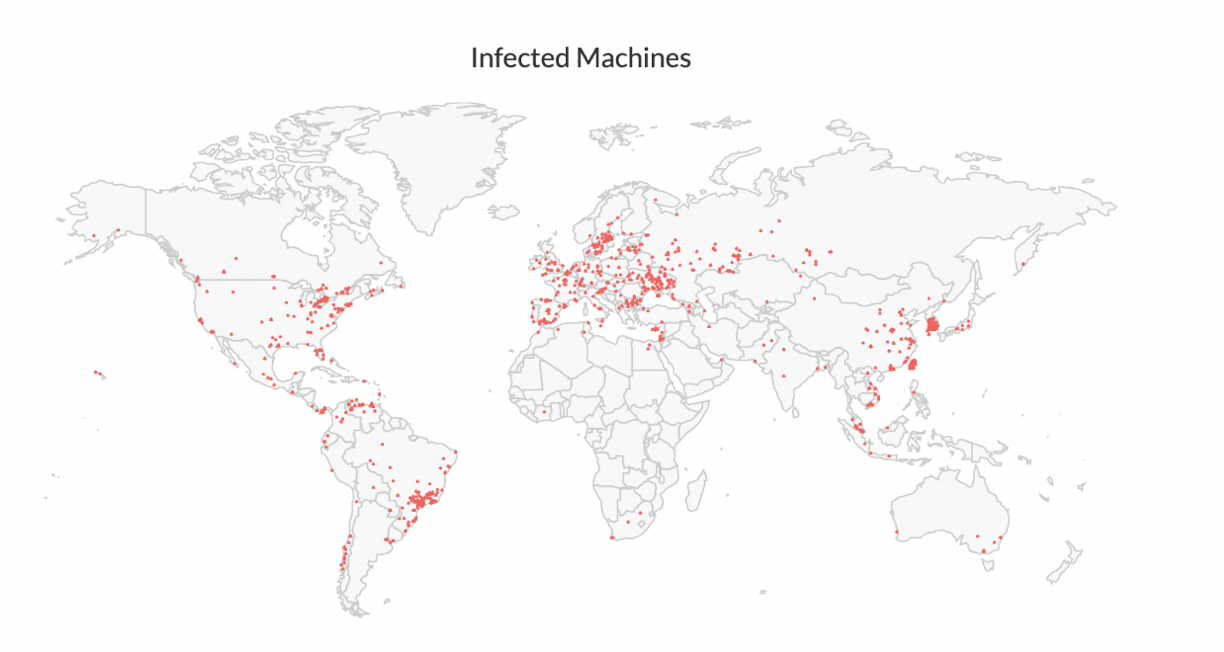

Các nhà nghiên cứu cho biết, malware này đang xây dựng một mạng botnet với ước tính hiện tại khoảng 13.500 thiết bị bị lây nhiễm trên 84 quốc gia trên toàn thế giới. Con số này vẫn đang tiếp tục tăng lên. Một nửa số thiết bị bị nhiễm được phát hiện ở Hồng Kông, Hàn Quốc và Đài Loan, số còn lại rải rác ở các quốc gia như Nga, Brazil, Mỹ, Thụy Điển và Trung Quốc.

Theo các nhà nghiên cứu của Barracuda: “Mặc dù chưa xác định được mục đích xây dựng mạng botnet nhưng nó có thể hỗ trợ kẻ tấn công một cửa sau vào các thiết bị bị nhiễm, từ đó thực hiện tấn công mã hóa, DDoS hoặc các cuộc tấn công quy mô lớn khác".

Biến thể đầu tiên của InterPlanetary Storm được phát hiện vào tháng 5 năm 2019 và nhắm mục tiêu đến các thiết bị chạy hệ điều hành Windows. Vào tháng 6, một biến thể nhắm mục tiêu đến các thiết bị chạy Linux cũng được phát hiện. Biến thể này nhắm mục tiêu đến các thiết bị IoT, chẳng hạn như TV chạy trên hệ điều hành Android và các thiết bị dựa trên Linux như bộ định tuyến với dịch vụ SSH không được cấu hình bảo mật.

Botnet, được viết bằng ngôn ngữ lập trình Go, sử dụng khung libp2p. Đây là một framework cho phép người dùng viết các ứng dụng ngang hàng (P2P) phi tập trung. Framework này ban đầu là giao thức mạng của InterPlanetary File System (IPFS). Các nhà nghiên cứu dựa vào đặc tính của giao thức mạng IPFS mà phần mềm độc hại sử dụng để đặt tên cho mạng botnet này.

Các nhà nghiên cứu cho biết: “Việc sử dụng khung libp2p khiến các node đã bị nhiễm có thể trực tiếp giao tiếp với nhau hoặc thông qua các node bị nhiễm khác.”

Phần mềm độc hại lây lan thông qua các cuộc tấn công brute force vào các thiết bị có sử dụng Secure Shell (SSH). Các nhà nghiên cứu nhấn mạnh cách thức lây nhiễm của InterPlanetary Storm botnet tương tự như FritzFrog, một phần mềm độc hại P2P. Một phương pháp lây nhiễm khác là truy cập các cổng Apple Desktop Bus (ADB) đang mở.

Các nhà nghiên cứu phân tích: “Phần mềm độc hại tìm thấy kiến trúc CPU và hệ điều hành đang sử dụng của nạn nhân và nó có thể chạy trên các máy dựa trên kiến trúc ARM, một kiến trúc khá phổ biến với bộ định tuyến và các thiết bị IoT”.

Biến thể mới nhất của phần mềm độc hại có nhiều thay đổi lớn, đáng chú ý nhất là mở rộng phạm vi nhắm mục tiêu của nó sang các thiết bị Mac và Android. Tuy nhiên, biến thể mới cũng có thể tự động cập nhật lên phiên bản phần mềm mới hơn để cập nhật tính năng và tiêu diệt các tiến trình khác trên thiết bị để gây ra mối đe dọa lớn hơn.

Sau khi bị nhiễm, các thiết bị sẽ giao tiếp với máy chủ C&C. Các nhà nghiên cứu cho biết, ID của mỗi máy bị nhiễm được tạo ra trong quá trình lây nhiễm ban đầu và sẽ được dùng lại nếu thiết bị bị nhiễm khởi động lại hoặc khi tin tặc triển khai phiên bản mới của phần mềm độc hại. Sau khi phiên bản mới của phần mềm độc hại được tải xuống, thiết bị bị nhiễm phân phối các tệp phần mềm độc hại đến các node khác trong mạng. Các nhà nghiên cứu cho biết, phần mềm độc hại này cũng bao gồm kết nối reverse shell hoặc bash shell.

Cách thức lây nhiễm của botnet này thông qua thực hiện tấn công dò mật khẩu qua dịch vụ SSH, vậy nên để đảm bảo an toàn các quản trị viên được khuyến cao nên sử dụng mật khẩu mạnh và ngăn chặn tấn công dò mật khẩu bằng cách sử dụng Fail2Ban. Cách sử dụng Fail2Ban để bảo vệ SSh các bạn có thể xem tại đây.

Các nhà nghiên cứu cho biết, malware này đang xây dựng một mạng botnet với ước tính hiện tại khoảng 13.500 thiết bị bị lây nhiễm trên 84 quốc gia trên toàn thế giới. Con số này vẫn đang tiếp tục tăng lên. Một nửa số thiết bị bị nhiễm được phát hiện ở Hồng Kông, Hàn Quốc và Đài Loan, số còn lại rải rác ở các quốc gia như Nga, Brazil, Mỹ, Thụy Điển và Trung Quốc.

Theo các nhà nghiên cứu của Barracuda: “Mặc dù chưa xác định được mục đích xây dựng mạng botnet nhưng nó có thể hỗ trợ kẻ tấn công một cửa sau vào các thiết bị bị nhiễm, từ đó thực hiện tấn công mã hóa, DDoS hoặc các cuộc tấn công quy mô lớn khác".

Biến thể đầu tiên của InterPlanetary Storm được phát hiện vào tháng 5 năm 2019 và nhắm mục tiêu đến các thiết bị chạy hệ điều hành Windows. Vào tháng 6, một biến thể nhắm mục tiêu đến các thiết bị chạy Linux cũng được phát hiện. Biến thể này nhắm mục tiêu đến các thiết bị IoT, chẳng hạn như TV chạy trên hệ điều hành Android và các thiết bị dựa trên Linux như bộ định tuyến với dịch vụ SSH không được cấu hình bảo mật.

Botnet, được viết bằng ngôn ngữ lập trình Go, sử dụng khung libp2p. Đây là một framework cho phép người dùng viết các ứng dụng ngang hàng (P2P) phi tập trung. Framework này ban đầu là giao thức mạng của InterPlanetary File System (IPFS). Các nhà nghiên cứu dựa vào đặc tính của giao thức mạng IPFS mà phần mềm độc hại sử dụng để đặt tên cho mạng botnet này.

Các nhà nghiên cứu cho biết: “Việc sử dụng khung libp2p khiến các node đã bị nhiễm có thể trực tiếp giao tiếp với nhau hoặc thông qua các node bị nhiễm khác.”

Phần mềm độc hại lây lan thông qua các cuộc tấn công brute force vào các thiết bị có sử dụng Secure Shell (SSH). Các nhà nghiên cứu nhấn mạnh cách thức lây nhiễm của InterPlanetary Storm botnet tương tự như FritzFrog, một phần mềm độc hại P2P. Một phương pháp lây nhiễm khác là truy cập các cổng Apple Desktop Bus (ADB) đang mở.

Các nhà nghiên cứu phân tích: “Phần mềm độc hại tìm thấy kiến trúc CPU và hệ điều hành đang sử dụng của nạn nhân và nó có thể chạy trên các máy dựa trên kiến trúc ARM, một kiến trúc khá phổ biến với bộ định tuyến và các thiết bị IoT”.

Biến thể mới nhất của phần mềm độc hại có nhiều thay đổi lớn, đáng chú ý nhất là mở rộng phạm vi nhắm mục tiêu của nó sang các thiết bị Mac và Android. Tuy nhiên, biến thể mới cũng có thể tự động cập nhật lên phiên bản phần mềm mới hơn để cập nhật tính năng và tiêu diệt các tiến trình khác trên thiết bị để gây ra mối đe dọa lớn hơn.

Sau khi bị nhiễm, các thiết bị sẽ giao tiếp với máy chủ C&C. Các nhà nghiên cứu cho biết, ID của mỗi máy bị nhiễm được tạo ra trong quá trình lây nhiễm ban đầu và sẽ được dùng lại nếu thiết bị bị nhiễm khởi động lại hoặc khi tin tặc triển khai phiên bản mới của phần mềm độc hại. Sau khi phiên bản mới của phần mềm độc hại được tải xuống, thiết bị bị nhiễm phân phối các tệp phần mềm độc hại đến các node khác trong mạng. Các nhà nghiên cứu cho biết, phần mềm độc hại này cũng bao gồm kết nối reverse shell hoặc bash shell.

Cách thức lây nhiễm của botnet này thông qua thực hiện tấn công dò mật khẩu qua dịch vụ SSH, vậy nên để đảm bảo an toàn các quản trị viên được khuyến cao nên sử dụng mật khẩu mạnh và ngăn chặn tấn công dò mật khẩu bằng cách sử dụng Fail2Ban. Cách sử dụng Fail2Ban để bảo vệ SSh các bạn có thể xem tại đây.

Theo: Threatpost