WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Inside Cyber Warfare - Chương VI: Hacker phi chính phủ và mạng xã hội (Phần 2)

Hacker Pakistan và Facebook

Ngày 24/12/2008, Whackerz Pakistan Cr3w đã đánh sập trang web của Eastern Railway (Đường sắt phía Đông Ấn Độ) với thông báo sau:

Cyber war has been declared on Indian cyberspace by Whackerz-Pakistan (Chiến tranh mạng được tuyên bố trên không gian mạng Ấn Độ bởi Whackerz-Pakistan).

Khi nhấp chuột vào thông báo, một cửa sổ mới mở ra với thông điệp “Mianwalian of Whackerz” đã tấn công trang web này để đáp trả hành vi vi phạm không phận Pakistan của Ấn Độ và Whackerz-Pakistan sẽ tiếp tục tấn công nhiều trang web của quân đội và chính phủ Ấn Độ cũng như các tổ chức tài chính Ấn Độ, phá hủy hồ sơ của các khách hàng Ấn Độ.

Động cơ của Whackerz-Pakistan bắt nguồn từ cả tinh thần dân tộc lẫn tôn giáo, không giống hacker Nga hoặc Trung Quốc hành động hoàn toàn theo chủ nghĩa dân tộc. Ít nhất một trong số các thành viên là người Ai Cập và hai người sống ở Canada, vì vậy bản sắc địa lý có thể ít quan trọng hơn liên kết tôn giáo giữa các thành viên.

Mục tiêu ưa thích của nhóm là Ấn Độ, Israel và Mỹ. Vì vậy, bên cạnh việc tham gia vào cuộc xung đột không gian mạng Pakistan-Ấn Độ, nhóm cũng có thể có dính líu đến các cuộc tấn công mạng giữa Israel và Palestine.

Ít nhất một nửa số thành viên hiện tại là các chuyên gia được đào tạo ở độ tuổi từ 20 trở lên, vì vậy đây là một đội ngũ trưởng thành có nguồn lực tài chính và các mối quan hệ nghiệp vụ trong cộng đồng công nghệ quốc tế. Việc một trong những thành viên của nhóm làm việc cho một công ty truyền thông không dây nổi tiếng toàn cầu đồng nghĩa với mối đe dọa từ Whackerz-Pakistan bắt nguồn từ cả bên ngoài lẫn bên trong.

Kỷ luật an ninh hoạt động (OPSEC) của Whackerz Pakistan nói chung là nghèo nàn. Khá nhiều thông tin cá nhân được đưa lên các mạng xã hội YouTube và Facebook, cũng như Digg, Live.com và zone-h, nhưng trên Facebook có một thông tin được cho là tai hại nhất: tên thật của thủ lĩnh và mệnh lệnh cho cấp dưới thực hiện cuộc tấn công nhắm vào Eastern Railway.

Ví dụ này là minh chứng cho mức độ tin cậy trên mạng xã hội. Thành viên thận trọng nhất của nhóm hacker này, trưởng nhóm, tuân thủ tốt OPSEC trên mọi mạng xã hội ngoại trừ Facebook; có lẽ là do quá ảo tưởng vào mức độ an ninh của cài đặt Friends Only (Chỉ bạn bè) của Facebook. Thuật ngữ “ảo tưởng” bắt nguồn từ thực tế bạn không bao giờ biết được ai là bạn bè thực sự nếu không qua gặp mặt trực tiếp.

Mặt tối của mạng xã hội

Mạng xã hội là mảnh đất lý tưởng cho những kẻ xấu muốn thu thập thông tin tình báo từ các nhân viên chính phủ, bao gồm cả các thành viên của lực lượng vũ trang Mỹ. Địa điểm miễn phí, nguồn dữ liệu thô rất phong phú và việc thu thập có thể được thực hiện ẩn danh với ít hoặc không có rủi ro bị bại lộ.

Theo một nghiên cứu gần đây được thực hiện đối với một trong số các cơ sở vũ trang của Mỹ, 60% thành viên sử dụng MySpace đã đăng tải đầy đủ thông tin có thể khiến họ trở thành đích ngắm của kẻ thù, chẳng hạn như khi một công nghệ quan trọng mới rơi vào tay Cộng hòa Nhân dân Trung Hoa, một sĩ quan tình báo DOD bị tống tiền, bắt cóc và đòi tiền chuộc doanh nghiệp hoặc quan chức chính phủ ở nước ngoài. Các API mở trên Twitter và Facebook cung cấp một nguồn tài nguyên gần như không giới hạn giúp xây dựng hồ sơ mục tiêu về các nhân viên của các cơ quan chính phủ nhạy cảm như Bộ Quốc phòng, Nhà nước, Tư pháp, Năng lượng, Giao thông vận tải và An ninh quốc gia. Stream của Twitter còn là công cụ để bám sát thời gian bạn làm việc, nơi bạn đến sau giờ làm và những gì bạn đang làm.

Một loại rủi ro khác là thông tin sai lệch. Có rất nhiều bài đăng trên Twitter trong suốt cuộc tấn công khủng bố Mumbai vào tháng 11/2008 nhờ khả năng theo sát các sự kiện theo thời gian thực của nền tảng này. Nhưng cũng chính Twitter lại là công cụ đầy tiềm năng để hacker tuyên truyền thông tin sai lệch, ví dụ loan tin về một cuộc tấn công mới cùng một địa chỉ không chính xác, từ đó làm rối rắm thêm tình hình vốn đang rất hỗn loạn.

Cuối cùng là vấn đề về lòng tin trực tuyến. Nếu bạn làm việc trong một lĩnh vực bị nhắm mục tiêu, chẳng sớm thì muộn bạn cũng sẽ bị một người không đúng như hắn xưng danh tiếp cận với mục đích giành lấy và khai thác niềm tin của bạn để tiếp tục sứ mệnh tình báo quốc gia của hắn.

Lá chắn nhận thức

Ở phần này, chúng ta sẽ cùng xem xét một nghiên cứu chính thức của Không quân Mỹ (USAF) về những rủi ro liên quan đến việc các thành viên sở ngành của họ sử dụng phương tiện truyền thông xã hội, đặc biệt là MySpace. Nghiên cứu do Phòng thí nghiệm nghiên cứu không quân thực hiện và đã được phê duyệt để phát hành công khai.

Nghiên cứu có sự tham gia của 500 cá nhân khác nhau về trách nhiệm công việc, cấp bậc, thành viên gia đình và thời gian phục vụ, nhằm tiết lộ các lỗ hổng trong OPSEC do thói quen đăng lên MySpace, với ý định truyền tải bài học được rút ra đối với tất cả các phương tiện truyền thông xã hội. Các vi phạm OPSEC tạo thành rủi ro thực sự trong thời chiến.

Mặc dù báo cáo này được làm cho USAF, các tác giả khuyến khích tất cả các sở vũ trang xem xét những tác động tương tự lên hoạt động của chính họ.

Các tác giả của bản báo cáo đặt ra hai câu hỏi làm cơ sở cho nghiên cứu:

Những hồ sơ mẫu là của các nhân viên chính thức, bảo vệ, học viên, tân binh, nhân sự đã nghỉ hưu và các thành viên mới nghỉ việc gần đây.

Thông tin được thu thập thông qua các lượt tìm kiếm từ khóa đơn giản, chẳng hạn như “USAF cadet” (học viên USAF), “USAF officer” (sĩ quan USAF), “USAF linguist” (nhà ngôn ngữ học USAF), “USAF special tactics” (chiến thuật đặc biệt USAF), “USAF intelligence” (tình báo USAF), “USAF deployed” (chuyển quân USAF), “USAF intel”…

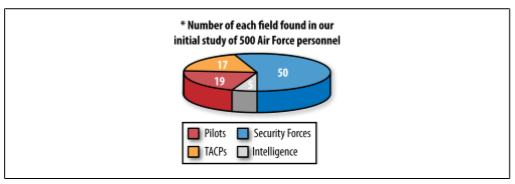

Kết quả cho thấy việc đăng tải thông tin lên các trang mạng xã hội không chỉ xảy ra đối với riêng các thành viên sở ngành trẻ tuổi và tồn tại ở nhiều lĩnh vực nghề nghiệp (Hình 6-1).

Hình 6-1. Tỷ lệ phần trăm của các lĩnh vực nghề nghiệp của USAF được thể hiện trong nghiên cứu

Ví dụ về các vi phạm OPSEC

Phi công trực thăng ở California, đang đến Nellis AFB để làm việc tại Phi đội cứu hộ 66

Vi phạm OPSEC ở đây bao gồm chia sẻ nơi làm nhiệm vụ mới, đơn vị mới, chiếc máy bay mà anh ta sẽ lái và vai trò là một Kỹ thuật viên y tế khẩn cấp - EMT tình nguyện và lính cứu hỏa (những thông tin có thể gợi ý cho đối thủ phương pháp tiếp cận).

Phi công F16 và người hướng dẫn hiện đang đóng quân tại California

Vi phạm OPSEC bao gồm chia sẻ thứ hạng, vị trí làm nhiệm vụ, loại máy bay, vai trò hiện tại là một người hướng dẫn, các phi đội trước đó, thông tin y tế cá nhân và thông tin gia đình.

Đảng kiểm soát vũ khí chiến thuật TACP và lực lượng an ninh

Họ chia sẻ các lưu ý về việc dàn quân, các đơn vị dàn quân và thông tin về đào tạo cũng như nơi họ làm việc.

Đăng hình ảnh tại các địa điểm dàn quân có thể gợi ý cho kẻ thù cơ hội để xác định các mục tiêu tiềm năng.

Các vi phạm OPSEC của các sinh viên, nhân viên, nhà phân tích hình ảnh, nhà ngôn ngữ lập trình và nhà điều hành cảm biến động vật ăn thịt của Intel bao gồm thông tin họ tự nhận mình là chuyên gia tình báo và đề cập đến các căn cứ, địa điểm đào tạo và nhiệm vụ công việc.

Các trang nhóm của MySpace còn tồn tại một vấn đề khác, đó là chúng cung cấp thông tin về các lĩnh vực nghề nghiệp cụ thể và các hoạt động cụ thể. Các nhóm MySpace hiện tại bao gồm, USAF Wives, USAF Security Forces, USAF TACPs, USAF F-15 crews, USAF Air Traffic Controllers, và Pararescue (Hội những người vợ của, Lực lượng An ninh USAF, USAF TACP, đội USAF F-15, Kiểm soát không lưu của USAF và đơn vị Pararescue)

Kịch bản bất lợi

Sau đây là các tình huống bất lợi có thể xảy đến:

Kịch bản bắt cóc ở Iraq

Trung úy Smith viết nhật ký mỗi ngày, có cả hình ảnh, trên tài khoản MySpace của mình và mô tả những gì cô làm ở Iraq. Do đó, một kẻ thù có thể định vị và bắt cóc cô.

Chuyển giao công nghệ PRC

Tiến sĩ Joe Smith (GS-14) là một nhà khoa học làm việc cho USAF tại căn cứ không quân Wright Patterson. Anh trở thành mục tiêu của tình báo Trung Quốc.

Kịch bản tống tiền nhân viên nghiên cứu USAF

Trung tá Joe Smith có một trang MySpace mà anh ta tin là “vô hại”. Trang này được lập với mục đích giữ liên lạc với gia đình trong quá trình công tác, cũng như với các phi công F-22 khác trong đơn vị. Anh ta trở thành mục tiêu tống tiền.

Kết quả nghiên cứu

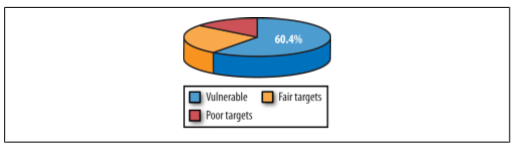

60,4% nhân viên USAF đăng tải trên MySpace đã cung cấp đủ thông tin để khiến bản thân dễ bị nhắm mục tiêu (Hình 6-2), với 7 biến thông tin quan trọng:

Hình 6-2. 60,4% trong số 500 người tham gia dễ bị nhắm mục tiêu

TwitterGate: Một ví dụ thực tế về một cuộc tấn công phi kỹ thuật (Social Engineering) gây hậu quả thảm khốc

Ngày 01/05/2009, một hacker người Pháp có biệt danh Hacker Croll tuyên bố đã xâm nhập và tiếp cận được các hồ sơ công ty Twitter. Ảnh chụp màn hình của một vài trong số các hồ sơ đã được đăng lên làm bằng chứng trên diễn đàn zataz.com, một trang web của Pháp.

Đây là lần thứ hai trong năm 2009 Twitter bị xâm nhập an ninh (lần đầu tiên hồi tháng 1 bởi một hacker có tên GMZ), và cũng là lần thứ hai Giám đốc điều hành Twitter Evan Williams tuyên bố rằng một cuộc kiểm toán an ninh độc lập, triệt để được thực hiện với tất cả hệ thống nội bộ và các biện pháp chống xâm nhập tăng cường nhằm bảo vệ dữ liệu người dùng hơn nữa sẽ được triển khai.

Williams cũng tuyên bố rằng không có tập tin quan trọng nào bị truy cập, cũng không có thứ gì bị lấy đi.

Với quyết định dạy cho Twitter một bài học và đưa ra cảnh báo cho các tập đoàn ở khắp mọi nơi, Croll đã gửi một tệp nén hơn 300 tài liệu Twitter, bao gồm báo cáo tài chính, ghi nhớ điều hành và ghi chú cuộc họp cho TechCrunch, một trang web CNTT phổ biến và có tầm ảnh hưởng thuộc sở hữu của doanh nhân Michael Arrington – Thung lũng Silicon.

TechCrunch làm bùng lên cơn bão tranh cãi vào ngày 16/07/2009, khi công bố một số tài liệu bị đánh cắp trên web của mình.

TechCrunch tiếp tục đăng tải một bảng kê chi tiết cho thấy chính xác cách thức mà Hacker Croll đột nhập. Croll không sử dụng bất kỳ công cụ hack nào, hắn chia sẻ với phóng viên Robert McMillan trong một bài viết ngày 01/05/2009 trên IDG News:

Một trong những quản trị viên có tài khoản Yahoo!, tôi đã thiết lập lại mật khẩu bằng cách trả lời câu hỏi bí mật. Sau đó, trong hộp thư, tôi tìm thấy mật khẩu Twitter của cô ấy”, Hacker Croll cho hay (http://www.warezscene.org/hacking/699733-twitter-got-hacked-again-3.html # post1312899). “Tôi chỉ sử dụng kỹ thuật tấn công social engineering, không mã khai thác, không lỗ hổng xss, không backdoor, không sql injection”, hacker này cho biết thêm.

Theo thông tin mà Croll cung cấp cho TechCrunch, đây là quy trình khá đơn giản mà hắn ta đã thực hiện để bẻ khóa bảo mật Twitter và giành quyền truy cập vào các tệp của mạng xã hội này.

Sử dụng thông tin có sẵn được công khai, hắn xây dựng một hồ sơ công ty, tập trung vào việc tạo ra danh sách nhân viên.

Đối với mỗi nhân viên được xác định, hắn tìm địa chỉ email, ngày sinh, tên vật nuôi, vợ hoặc chồng và con cái.

Hắn bắt đầu truy cập các dịch vụ web phổ biến mà mỗi nhân viên có thể có tài khoản (ví dụ: Gmail, Yahoo!, Hotmail, YouTube, MySpace, Facebook… và sử dụng địa chỉ email được phát hiện làm tên người dùng (trường hợp này thường xảy ra), hắn bắt đầu các bước khôi phục mật khẩu. Mật khẩu thường là câu trả lời cho các câu hỏi tiêu chuẩn, chẳng hạn như “Tên mẹ của bạn là gì?”, hoặc lựa chọn gửi email chứa mật khẩu đã quên đến địa chỉ email phụ. Đến đây, sự kiên trì tìm kiếm thông tin cá nhân của Hacker Croll, kết hợp lỗi về an ninh trong thiết kế cộng với một chút may mắn đã giúp hacker này thành công.

Croll đã cố gắng truy cập vào tài khoản Gmail của nhân viên Twitter. Hắn chọn gửi email mật khẩu đã quên đến một địa chỉ email phụ. Gmail cung cấp cho người dùng một manh mối về địa chỉ email mà họ đã chọn bằng cách che khuất phần đầu tiên nhưng tiết lộ dịch vụ mail được sử dụng (***********@hotmail.com). Khi thấy đó là một tài khoản Hotmail, Croll đến trang Hotmail và cố gắng đăng nhập với cùng tên người dùng. Đây là khi sự may mắn đã giúp ích cho Croll. Phản hồi của Hotmail cho yêu cầu đăng nhập Croll là tài khoản không còn hoạt động. Croll ngay lập tức đăng ký lại tài khoản bằng mật khẩu mà hắn đã chọn, sau đó quay lại Gmail và yêu cầu mật khẩu đã quên được gửi đến tài khoản phụ mà Croll hiện đang sở hữu. Gmail đặt lại mật khẩu và gửi một mật khẩu mới vào tài khoản Hotmail, do đó cung cấp cho Croll toàn quyền truy cập vào email cá nhân của nhân viên Twitter.

Nhiệm vụ tiếp theo của hắn là tìm ra mật khẩu ban đầu và đặt lại mật khẩu để nhân viên đó không bao giờ nghi ngờ rằng tài khoản email của mình đã bị hack. Nhờ vào tính năng mặc định của Gmail là lưu trữ mọi email mà người dùng nhận được, Croll cuối cùng đã tìm thấy một lá thư chào mừng từ một dịch vụ trực tuyến khác tiết lộ đầy đủ tên người dùng và mật khẩu của cô. Nhận thấy 99% người dùng web dùng cùng một mật khẩu cho tất cả tài khoản, hắn đặt lại mật khẩu Gmail về mật khẩu mà hắn vừa tìm ra và sau đó đợi nhân viên Twitter truy cập vào tài khoản Gmail của mình. Chắc chắn, nhân viên sẽ đăng nhập, gửi một vài email và đăng xuất, không bao giờ nghi ngờ điều gì.

Khi đã có được tên người dùng và mật khẩu hợp lệ, Croll đào sâu hơn vào kho lưu trữ Gmail của nhân viên cho đến khi hắn phát hiện ra rằng Twitter đã sử dụng Google Apps cho các tên miền làm giải pháp email công ty của họ. Croll đã đăng nhập với tên người dùng và mật khẩu của nhân viên bị đánh cắp và bắt đầu tìm kiếm thông qua tất cả các email của công ty, tải xuống tệp đính kèm và, trong quá trình đó, đã phát hiện ra tên người dùng và mật khẩu của ít nhất ba giám đốc điều hành Twitter, bao gồm cả CEO và người sáng lập Evan Williams cùng đồng sáng lập Biz Stone, người có tài khoản email mà ngay sau đó Croll đăng nhập.

Croll không dừng lại ở đó. Hắn tiếp tục mở rộng việc khai thác dữ liệu Twitter bằng cách đăng nhập vào trang web AT & T để lấy hồ sơ điện thoại di động và iTunes để lấy thông tin thẻ tín dụng. (Theo bài viết trên TechCrunch, iTunes có một lỗ hổng bảo mật cho phép người dùng xem số thẻ tín dụng của họ ở dạng văn bản thuần túy).

TechCrunch chỉ công bố một số thông tin bị đánh cắp, nhưng phần còn lại bằng một cách nào đó cuối cùng cũng sẽ xuất hiện trên mạng thông qua các kênh lộ lọt khác.

Mặc dù ví dụ thực tế này về khai thác mạng máy tính (CNE) không liên quan đến trang web của chính phủ hoặc quân đội, nhưng quá trình thiết yếu là như nhau. Nếu đây là một cuộc tấn công SQL injection thành công thay vì tấn công phi kỹ thuật thuần túy, tất cả tên người dùng và mật khẩu sẽ bị phát hiện trong vài phút và toàn bộ nội dung cơ sở dữ liệu của công ty bị lộ.

Twitter có thể sẽ sớm trở thành kênh liên lạc SMS lớn nhất thế giới. Nhưng giờ đây, mạng xã hội này đã bị khai thác bởi tình báo của nhiều quốc gia, nhờ sự phổ biến nhanh chóng của dịch vụ này trong các cuộc biểu tình bầu cử ở Iran và các cuộc tấn công khủng bố vào Mumbai năm ngoái. Một trong số các cách để tránh sự cố đáng tiếc này là người dùng các ứng dụng phần mềm xã hội (Twitter, Facebook…) nên lập tức thiết lập tên người dùng và mật khẩu mạnh, thay đổi chúng thường xuyên, mỗi người dùng nên nhận thức rõ hơn về lượng dữ liệu cá nhân mà mình tiết lộ trong không gian ảo.

Bài viết đã đăng:

Inside Cyber Warfare - Chương VI: Hacker phi chính phủ và mạng xã hội (Phần 1)

Ngày 24/12/2008, Whackerz Pakistan Cr3w đã đánh sập trang web của Eastern Railway (Đường sắt phía Đông Ấn Độ) với thông báo sau:

Cyber war has been declared on Indian cyberspace by Whackerz-Pakistan (Chiến tranh mạng được tuyên bố trên không gian mạng Ấn Độ bởi Whackerz-Pakistan).

Khi nhấp chuột vào thông báo, một cửa sổ mới mở ra với thông điệp “Mianwalian of Whackerz” đã tấn công trang web này để đáp trả hành vi vi phạm không phận Pakistan của Ấn Độ và Whackerz-Pakistan sẽ tiếp tục tấn công nhiều trang web của quân đội và chính phủ Ấn Độ cũng như các tổ chức tài chính Ấn Độ, phá hủy hồ sơ của các khách hàng Ấn Độ.

Động cơ của Whackerz-Pakistan bắt nguồn từ cả tinh thần dân tộc lẫn tôn giáo, không giống hacker Nga hoặc Trung Quốc hành động hoàn toàn theo chủ nghĩa dân tộc. Ít nhất một trong số các thành viên là người Ai Cập và hai người sống ở Canada, vì vậy bản sắc địa lý có thể ít quan trọng hơn liên kết tôn giáo giữa các thành viên.

Mục tiêu ưa thích của nhóm là Ấn Độ, Israel và Mỹ. Vì vậy, bên cạnh việc tham gia vào cuộc xung đột không gian mạng Pakistan-Ấn Độ, nhóm cũng có thể có dính líu đến các cuộc tấn công mạng giữa Israel và Palestine.

Ít nhất một nửa số thành viên hiện tại là các chuyên gia được đào tạo ở độ tuổi từ 20 trở lên, vì vậy đây là một đội ngũ trưởng thành có nguồn lực tài chính và các mối quan hệ nghiệp vụ trong cộng đồng công nghệ quốc tế. Việc một trong những thành viên của nhóm làm việc cho một công ty truyền thông không dây nổi tiếng toàn cầu đồng nghĩa với mối đe dọa từ Whackerz-Pakistan bắt nguồn từ cả bên ngoài lẫn bên trong.

Kỷ luật an ninh hoạt động (OPSEC) của Whackerz Pakistan nói chung là nghèo nàn. Khá nhiều thông tin cá nhân được đưa lên các mạng xã hội YouTube và Facebook, cũng như Digg, Live.com và zone-h, nhưng trên Facebook có một thông tin được cho là tai hại nhất: tên thật của thủ lĩnh và mệnh lệnh cho cấp dưới thực hiện cuộc tấn công nhắm vào Eastern Railway.

Ví dụ này là minh chứng cho mức độ tin cậy trên mạng xã hội. Thành viên thận trọng nhất của nhóm hacker này, trưởng nhóm, tuân thủ tốt OPSEC trên mọi mạng xã hội ngoại trừ Facebook; có lẽ là do quá ảo tưởng vào mức độ an ninh của cài đặt Friends Only (Chỉ bạn bè) của Facebook. Thuật ngữ “ảo tưởng” bắt nguồn từ thực tế bạn không bao giờ biết được ai là bạn bè thực sự nếu không qua gặp mặt trực tiếp.

Mặt tối của mạng xã hội

Mạng xã hội là mảnh đất lý tưởng cho những kẻ xấu muốn thu thập thông tin tình báo từ các nhân viên chính phủ, bao gồm cả các thành viên của lực lượng vũ trang Mỹ. Địa điểm miễn phí, nguồn dữ liệu thô rất phong phú và việc thu thập có thể được thực hiện ẩn danh với ít hoặc không có rủi ro bị bại lộ.

Theo một nghiên cứu gần đây được thực hiện đối với một trong số các cơ sở vũ trang của Mỹ, 60% thành viên sử dụng MySpace đã đăng tải đầy đủ thông tin có thể khiến họ trở thành đích ngắm của kẻ thù, chẳng hạn như khi một công nghệ quan trọng mới rơi vào tay Cộng hòa Nhân dân Trung Hoa, một sĩ quan tình báo DOD bị tống tiền, bắt cóc và đòi tiền chuộc doanh nghiệp hoặc quan chức chính phủ ở nước ngoài. Các API mở trên Twitter và Facebook cung cấp một nguồn tài nguyên gần như không giới hạn giúp xây dựng hồ sơ mục tiêu về các nhân viên của các cơ quan chính phủ nhạy cảm như Bộ Quốc phòng, Nhà nước, Tư pháp, Năng lượng, Giao thông vận tải và An ninh quốc gia. Stream của Twitter còn là công cụ để bám sát thời gian bạn làm việc, nơi bạn đến sau giờ làm và những gì bạn đang làm.

Một loại rủi ro khác là thông tin sai lệch. Có rất nhiều bài đăng trên Twitter trong suốt cuộc tấn công khủng bố Mumbai vào tháng 11/2008 nhờ khả năng theo sát các sự kiện theo thời gian thực của nền tảng này. Nhưng cũng chính Twitter lại là công cụ đầy tiềm năng để hacker tuyên truyền thông tin sai lệch, ví dụ loan tin về một cuộc tấn công mới cùng một địa chỉ không chính xác, từ đó làm rối rắm thêm tình hình vốn đang rất hỗn loạn.

Cuối cùng là vấn đề về lòng tin trực tuyến. Nếu bạn làm việc trong một lĩnh vực bị nhắm mục tiêu, chẳng sớm thì muộn bạn cũng sẽ bị một người không đúng như hắn xưng danh tiếp cận với mục đích giành lấy và khai thác niềm tin của bạn để tiếp tục sứ mệnh tình báo quốc gia của hắn.

Lá chắn nhận thức

Ở phần này, chúng ta sẽ cùng xem xét một nghiên cứu chính thức của Không quân Mỹ (USAF) về những rủi ro liên quan đến việc các thành viên sở ngành của họ sử dụng phương tiện truyền thông xã hội, đặc biệt là MySpace. Nghiên cứu do Phòng thí nghiệm nghiên cứu không quân thực hiện và đã được phê duyệt để phát hành công khai.

Nghiên cứu có sự tham gia của 500 cá nhân khác nhau về trách nhiệm công việc, cấp bậc, thành viên gia đình và thời gian phục vụ, nhằm tiết lộ các lỗ hổng trong OPSEC do thói quen đăng lên MySpace, với ý định truyền tải bài học được rút ra đối với tất cả các phương tiện truyền thông xã hội. Các vi phạm OPSEC tạo thành rủi ro thực sự trong thời chiến.

Mặc dù báo cáo này được làm cho USAF, các tác giả khuyến khích tất cả các sở vũ trang xem xét những tác động tương tự lên hoạt động của chính họ.

Các tác giả của bản báo cáo đặt ra hai câu hỏi làm cơ sở cho nghiên cứu:

- Loại và lượng thông tin mà nhân viên USAF đăng lên MySpace?

- Những đặc điểm của nhân viên đăng thông tin và họ có khác với đa số nhân sự Không quân không?

Những hồ sơ mẫu là của các nhân viên chính thức, bảo vệ, học viên, tân binh, nhân sự đã nghỉ hưu và các thành viên mới nghỉ việc gần đây.

Thông tin được thu thập thông qua các lượt tìm kiếm từ khóa đơn giản, chẳng hạn như “USAF cadet” (học viên USAF), “USAF officer” (sĩ quan USAF), “USAF linguist” (nhà ngôn ngữ học USAF), “USAF special tactics” (chiến thuật đặc biệt USAF), “USAF intelligence” (tình báo USAF), “USAF deployed” (chuyển quân USAF), “USAF intel”…

Kết quả cho thấy việc đăng tải thông tin lên các trang mạng xã hội không chỉ xảy ra đối với riêng các thành viên sở ngành trẻ tuổi và tồn tại ở nhiều lĩnh vực nghề nghiệp (Hình 6-1).

Hình 6-1. Tỷ lệ phần trăm của các lĩnh vực nghề nghiệp của USAF được thể hiện trong nghiên cứu

Ví dụ về các vi phạm OPSEC

Phi công trực thăng ở California, đang đến Nellis AFB để làm việc tại Phi đội cứu hộ 66

Vi phạm OPSEC ở đây bao gồm chia sẻ nơi làm nhiệm vụ mới, đơn vị mới, chiếc máy bay mà anh ta sẽ lái và vai trò là một Kỹ thuật viên y tế khẩn cấp - EMT tình nguyện và lính cứu hỏa (những thông tin có thể gợi ý cho đối thủ phương pháp tiếp cận).

Phi công F16 và người hướng dẫn hiện đang đóng quân tại California

Vi phạm OPSEC bao gồm chia sẻ thứ hạng, vị trí làm nhiệm vụ, loại máy bay, vai trò hiện tại là một người hướng dẫn, các phi đội trước đó, thông tin y tế cá nhân và thông tin gia đình.

Đảng kiểm soát vũ khí chiến thuật TACP và lực lượng an ninh

Họ chia sẻ các lưu ý về việc dàn quân, các đơn vị dàn quân và thông tin về đào tạo cũng như nơi họ làm việc.

Đăng hình ảnh tại các địa điểm dàn quân có thể gợi ý cho kẻ thù cơ hội để xác định các mục tiêu tiềm năng.

Các vi phạm OPSEC của các sinh viên, nhân viên, nhà phân tích hình ảnh, nhà ngôn ngữ lập trình và nhà điều hành cảm biến động vật ăn thịt của Intel bao gồm thông tin họ tự nhận mình là chuyên gia tình báo và đề cập đến các căn cứ, địa điểm đào tạo và nhiệm vụ công việc.

Các trang nhóm của MySpace còn tồn tại một vấn đề khác, đó là chúng cung cấp thông tin về các lĩnh vực nghề nghiệp cụ thể và các hoạt động cụ thể. Các nhóm MySpace hiện tại bao gồm, USAF Wives, USAF Security Forces, USAF TACPs, USAF F-15 crews, USAF Air Traffic Controllers, và Pararescue (Hội những người vợ của, Lực lượng An ninh USAF, USAF TACP, đội USAF F-15, Kiểm soát không lưu của USAF và đơn vị Pararescue)

Kịch bản bất lợi

Sau đây là các tình huống bất lợi có thể xảy đến:

Kịch bản bắt cóc ở Iraq

Trung úy Smith viết nhật ký mỗi ngày, có cả hình ảnh, trên tài khoản MySpace của mình và mô tả những gì cô làm ở Iraq. Do đó, một kẻ thù có thể định vị và bắt cóc cô.

Chuyển giao công nghệ PRC

Tiến sĩ Joe Smith (GS-14) là một nhà khoa học làm việc cho USAF tại căn cứ không quân Wright Patterson. Anh trở thành mục tiêu của tình báo Trung Quốc.

Kịch bản tống tiền nhân viên nghiên cứu USAF

Trung tá Joe Smith có một trang MySpace mà anh ta tin là “vô hại”. Trang này được lập với mục đích giữ liên lạc với gia đình trong quá trình công tác, cũng như với các phi công F-22 khác trong đơn vị. Anh ta trở thành mục tiêu tống tiền.

Kết quả nghiên cứu

60,4% nhân viên USAF đăng tải trên MySpace đã cung cấp đủ thông tin để khiến bản thân dễ bị nhắm mục tiêu (Hình 6-2), với 7 biến thông tin quan trọng:

- Tên

- Họ

- Quê quán

- Quốc gia

- Đơn vị công tác

- Tài khoản công cộng

- Loại hình công việc

Hình 6-2. 60,4% trong số 500 người tham gia dễ bị nhắm mục tiêu

TwitterGate: Một ví dụ thực tế về một cuộc tấn công phi kỹ thuật (Social Engineering) gây hậu quả thảm khốc

Ngày 01/05/2009, một hacker người Pháp có biệt danh Hacker Croll tuyên bố đã xâm nhập và tiếp cận được các hồ sơ công ty Twitter. Ảnh chụp màn hình của một vài trong số các hồ sơ đã được đăng lên làm bằng chứng trên diễn đàn zataz.com, một trang web của Pháp.

Đây là lần thứ hai trong năm 2009 Twitter bị xâm nhập an ninh (lần đầu tiên hồi tháng 1 bởi một hacker có tên GMZ), và cũng là lần thứ hai Giám đốc điều hành Twitter Evan Williams tuyên bố rằng một cuộc kiểm toán an ninh độc lập, triệt để được thực hiện với tất cả hệ thống nội bộ và các biện pháp chống xâm nhập tăng cường nhằm bảo vệ dữ liệu người dùng hơn nữa sẽ được triển khai.

Williams cũng tuyên bố rằng không có tập tin quan trọng nào bị truy cập, cũng không có thứ gì bị lấy đi.

Với quyết định dạy cho Twitter một bài học và đưa ra cảnh báo cho các tập đoàn ở khắp mọi nơi, Croll đã gửi một tệp nén hơn 300 tài liệu Twitter, bao gồm báo cáo tài chính, ghi nhớ điều hành và ghi chú cuộc họp cho TechCrunch, một trang web CNTT phổ biến và có tầm ảnh hưởng thuộc sở hữu của doanh nhân Michael Arrington – Thung lũng Silicon.

TechCrunch làm bùng lên cơn bão tranh cãi vào ngày 16/07/2009, khi công bố một số tài liệu bị đánh cắp trên web của mình.

TechCrunch tiếp tục đăng tải một bảng kê chi tiết cho thấy chính xác cách thức mà Hacker Croll đột nhập. Croll không sử dụng bất kỳ công cụ hack nào, hắn chia sẻ với phóng viên Robert McMillan trong một bài viết ngày 01/05/2009 trên IDG News:

Một trong những quản trị viên có tài khoản Yahoo!, tôi đã thiết lập lại mật khẩu bằng cách trả lời câu hỏi bí mật. Sau đó, trong hộp thư, tôi tìm thấy mật khẩu Twitter của cô ấy”, Hacker Croll cho hay (http://www.warezscene.org/hacking/699733-twitter-got-hacked-again-3.html # post1312899). “Tôi chỉ sử dụng kỹ thuật tấn công social engineering, không mã khai thác, không lỗ hổng xss, không backdoor, không sql injection”, hacker này cho biết thêm.

Theo thông tin mà Croll cung cấp cho TechCrunch, đây là quy trình khá đơn giản mà hắn ta đã thực hiện để bẻ khóa bảo mật Twitter và giành quyền truy cập vào các tệp của mạng xã hội này.

Sử dụng thông tin có sẵn được công khai, hắn xây dựng một hồ sơ công ty, tập trung vào việc tạo ra danh sách nhân viên.

Đối với mỗi nhân viên được xác định, hắn tìm địa chỉ email, ngày sinh, tên vật nuôi, vợ hoặc chồng và con cái.

Hắn bắt đầu truy cập các dịch vụ web phổ biến mà mỗi nhân viên có thể có tài khoản (ví dụ: Gmail, Yahoo!, Hotmail, YouTube, MySpace, Facebook… và sử dụng địa chỉ email được phát hiện làm tên người dùng (trường hợp này thường xảy ra), hắn bắt đầu các bước khôi phục mật khẩu. Mật khẩu thường là câu trả lời cho các câu hỏi tiêu chuẩn, chẳng hạn như “Tên mẹ của bạn là gì?”, hoặc lựa chọn gửi email chứa mật khẩu đã quên đến địa chỉ email phụ. Đến đây, sự kiên trì tìm kiếm thông tin cá nhân của Hacker Croll, kết hợp lỗi về an ninh trong thiết kế cộng với một chút may mắn đã giúp hacker này thành công.

Croll đã cố gắng truy cập vào tài khoản Gmail của nhân viên Twitter. Hắn chọn gửi email mật khẩu đã quên đến một địa chỉ email phụ. Gmail cung cấp cho người dùng một manh mối về địa chỉ email mà họ đã chọn bằng cách che khuất phần đầu tiên nhưng tiết lộ dịch vụ mail được sử dụng (***********@hotmail.com). Khi thấy đó là một tài khoản Hotmail, Croll đến trang Hotmail và cố gắng đăng nhập với cùng tên người dùng. Đây là khi sự may mắn đã giúp ích cho Croll. Phản hồi của Hotmail cho yêu cầu đăng nhập Croll là tài khoản không còn hoạt động. Croll ngay lập tức đăng ký lại tài khoản bằng mật khẩu mà hắn đã chọn, sau đó quay lại Gmail và yêu cầu mật khẩu đã quên được gửi đến tài khoản phụ mà Croll hiện đang sở hữu. Gmail đặt lại mật khẩu và gửi một mật khẩu mới vào tài khoản Hotmail, do đó cung cấp cho Croll toàn quyền truy cập vào email cá nhân của nhân viên Twitter.

Nhiệm vụ tiếp theo của hắn là tìm ra mật khẩu ban đầu và đặt lại mật khẩu để nhân viên đó không bao giờ nghi ngờ rằng tài khoản email của mình đã bị hack. Nhờ vào tính năng mặc định của Gmail là lưu trữ mọi email mà người dùng nhận được, Croll cuối cùng đã tìm thấy một lá thư chào mừng từ một dịch vụ trực tuyến khác tiết lộ đầy đủ tên người dùng và mật khẩu của cô. Nhận thấy 99% người dùng web dùng cùng một mật khẩu cho tất cả tài khoản, hắn đặt lại mật khẩu Gmail về mật khẩu mà hắn vừa tìm ra và sau đó đợi nhân viên Twitter truy cập vào tài khoản Gmail của mình. Chắc chắn, nhân viên sẽ đăng nhập, gửi một vài email và đăng xuất, không bao giờ nghi ngờ điều gì.

Khi đã có được tên người dùng và mật khẩu hợp lệ, Croll đào sâu hơn vào kho lưu trữ Gmail của nhân viên cho đến khi hắn phát hiện ra rằng Twitter đã sử dụng Google Apps cho các tên miền làm giải pháp email công ty của họ. Croll đã đăng nhập với tên người dùng và mật khẩu của nhân viên bị đánh cắp và bắt đầu tìm kiếm thông qua tất cả các email của công ty, tải xuống tệp đính kèm và, trong quá trình đó, đã phát hiện ra tên người dùng và mật khẩu của ít nhất ba giám đốc điều hành Twitter, bao gồm cả CEO và người sáng lập Evan Williams cùng đồng sáng lập Biz Stone, người có tài khoản email mà ngay sau đó Croll đăng nhập.

Croll không dừng lại ở đó. Hắn tiếp tục mở rộng việc khai thác dữ liệu Twitter bằng cách đăng nhập vào trang web AT & T để lấy hồ sơ điện thoại di động và iTunes để lấy thông tin thẻ tín dụng. (Theo bài viết trên TechCrunch, iTunes có một lỗ hổng bảo mật cho phép người dùng xem số thẻ tín dụng của họ ở dạng văn bản thuần túy).

TechCrunch chỉ công bố một số thông tin bị đánh cắp, nhưng phần còn lại bằng một cách nào đó cuối cùng cũng sẽ xuất hiện trên mạng thông qua các kênh lộ lọt khác.

Mặc dù ví dụ thực tế này về khai thác mạng máy tính (CNE) không liên quan đến trang web của chính phủ hoặc quân đội, nhưng quá trình thiết yếu là như nhau. Nếu đây là một cuộc tấn công SQL injection thành công thay vì tấn công phi kỹ thuật thuần túy, tất cả tên người dùng và mật khẩu sẽ bị phát hiện trong vài phút và toàn bộ nội dung cơ sở dữ liệu của công ty bị lộ.

Twitter có thể sẽ sớm trở thành kênh liên lạc SMS lớn nhất thế giới. Nhưng giờ đây, mạng xã hội này đã bị khai thác bởi tình báo của nhiều quốc gia, nhờ sự phổ biến nhanh chóng của dịch vụ này trong các cuộc biểu tình bầu cử ở Iran và các cuộc tấn công khủng bố vào Mumbai năm ngoái. Một trong số các cách để tránh sự cố đáng tiếc này là người dùng các ứng dụng phần mềm xã hội (Twitter, Facebook…) nên lập tức thiết lập tên người dùng và mật khẩu mạnh, thay đổi chúng thường xuyên, mỗi người dùng nên nhận thức rõ hơn về lượng dữ liệu cá nhân mà mình tiết lộ trong không gian ảo.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Tác giả: Jeffrey Carr

Bài viết đã đăng:

Inside Cyber Warfare - Chương VI: Hacker phi chính phủ và mạng xã hội (Phần 1)

Chỉnh sửa lần cuối: