WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Inside Cyber Warfare - Chương V: Yếu tố tình báo trong chiến tranh mạng (Phần 1)

Có nhiều mô hình thu thập và phân tích thông tin tình báo được các chuyên gia tại 16 cơ quan trực thuộc Cộng đồng tình báo Hoa Kỳ sử dụng. Những phương pháp mang tính kế thừa này là công cụ hữu hiệu cho chính phủ trong thời kỳ các mối đe dọa đều bắt nguồn từ thế giới vật lý.

Sự xuất hiện của thế giới net-centric (lấy internet là trung tâm) đã thay đổi đáng kể hoàn cảnh xuất hiện các nguy cơ, kết quả là các chính phủ, các công ty tư nhân cần phải xem lại cách thu thập và phân tích tin tức tình báo về các mối đe dọa mới.

Đợt tấn công chưa rõ nguồn gốc nhằm vào các website chính phủ Mỹ và Hàn Quốc bắt đầu vào đúng ngày Quốc khánh Mỹ năm 2009 là ví dụ điển hình.

Hay một ví dụ khác là các cuộc tấn công DDoS vào tháng 8/2009 được phát động để chống lại một blogger người Georgia, đánh sập mạng xã hội Twitter đồng thời giảm đáng kể lượng truy cập vào Facebook và LiveJournal.

Các điều tra viên của dự án Grey Goose (PGG), các công ty an ninh mạng nổi tiếng, US-CERT, cũng như các cơ quan chính phủ liên quan đều có những phân tích về cả hai vụ việc này. Trong chương 5 này, chúng ta sẽ tập trung vào cách PGG thực hiện nghiên cứu, cùng những kết luận có được. Chương này cũng sẽ giới thiệu về phát hiện của các bên khác, đồng thời đưa ra một vài lý giải cho việc những phát hiện hoàn toàn khác nhau lại xuất hiện từ cùng một tập dữ kiện.

Cuối cùng, chương này đề xuất phương pháp tiếp cận mới để thu thập tin tức tình báo mạng trong trường hợp tồn tại tập dữ liệu duy nhất về một sự vụ an ninh mạng.

Đợt tấn công DDoS vào Hàn Quốc (tháng 7 năm 2009)

Tập thông tin đầu tiên đến tay các điều tra viên của PGG là đặc điểm kỹ thuật của các cuộc tấn công. Thông tin này chỉ được chia sẻ giữa các hãng bảo mật hoàn toàn khách quan.

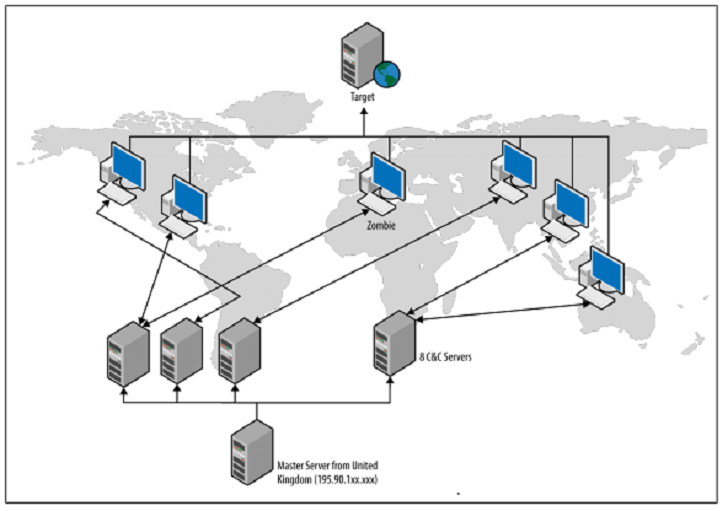

Phân tích kỹ thuật tốt nhất được thực hiện bởi một hãng bảo mật đến từ Việt Nam BKIS. Hình 5.1 bên dưới chỉ ra chi tiết cách thức tấn công sau khi BKIS giành quyền kiểm soát hai trong số các máy chủ C&C.

Nhờ có thông tin được chia sẻ giữa KR CERT và AP CERT (trong đó BKIS là thành viên), các chuyên gia nghiên cứu của BKIS đã có thể giành quyền truy cập hai trong số các máy chủ C&C và xác định rằng hệ thống mạng botnet (mạng máy tính ma) bị tổng cộng 8 máy chủ C&C điều khiển. Cứ mỗi 3 phút, các máy tính zombie trong hệ thống botnet này sẽ đăng nhập vào một máy chủ mới được lựa chọn ngẫu nhiên.

Quan trọng hơn, các nhà nghiên cứu còn phát hiện ra sự tồn tại của một máy chủ đặt tại Anh, đóng vai trò là máy chủ gốc (master server) điều khiển 8 máy chủ C&C. Điều này khiến BKIS xem Anh là nguồn gốc của các cuộc tấn công.

Nếu trước đó chính phủ Hàn Quốc có ý định trả đũa những kẻ tạo ra botnet, hoặc có hành động đáp trả nhắm vào chính phủ tại quốc gia mà cuộc tấn công khởi phát, thì quả thực nước này đã rơi vào tình thế tương đối rắc rối. Chính phủ Hàn Quốc, Cơ quan Tình báo Quốc gia và đặc biệt giới truyền thông của nước này đều thi nhau đổ lỗi cho Triều Tiên. Hóa ra, các cuộc tấn công không chỉ không xuất phát từ phía Bắc mà còn đến từ một quốc gia đồng minh. Nhưng tình hình sau đó thậm chí còn trở nên phức tạp hơn nhiều.

Máy chủ gốc được sở hữu bởi Global Digital Broadcast - một công ty hợp pháp ở Anh. Công ty này đã tự điều tra thêm sau khi bị CRI - nhà cung cấp dịch vụ Internet và Cơ quan điều tra về tội phạm nguy hiểm của Anh “sờ gáy”. Kết quả, máy chủ gốc hóa ra không hề được đặt tại Anh, mà ở thành phố Miami, bang Florida, trên máy chủ thuộc sở hữu của Digital Latin America (DLA), một đối tác của Global Digital.

Văn phòng DLA tại Miami kết nối với văn phòng Global Digital tại Brighton (Anh) qua VPN (mạng riêng ảo), điều này dẫn đến việc lầm tưởng máy chủ gốc nằm ở Anh thay vì tại Mỹ. Một tuyên bố chính thức của DLA cho biết, virus đã được tìm thấy trong máy chủ tại Miami nhưng chi tiết về loại virus vẫn chưa được cung cấp.

Thêm một lần nữa, sau vụ việc của diễn đàn StopGeorgia.ru, thành tố quan trọng của một cuộc tấn công với mục đích xấu không nằm trong biên giới của những quốc gia thù địch mà ở chính trong lòng nước Mỹ.

Sự việc vẫn chưa được xử lý một cách thỏa đáng, cũng chưa từng được đưa ra xem xét trong bất kỳ tham luận pháp luật nào mà tôi đã đọc liên quan đến tấn công phủ đầu hoặc thậm chí răn đe bằng vũ khí hạt nhân nhằm vào những kẻ khởi xướng các cuộc tấn công mạng.

Hình 5-1: Sơ đồ của BKIS về chương trình tấn công của virus MyDoom

Năm 2008, 75% máy chủ C&C kiểm soát các hệ thống mạng botnet lớn thế giới đều thuộc sở hữu của một công ty ở Bắc California, do các tội phạm có tổ chức người Nga thành lập. Đây chỉ là một ví dụ về cách mà không gian mạng thay đổi hoàn toàn môi trường sản sinh ra các mối đe dọa, một môi trường chưa từng có trước đây, mới lạ với ngay cả các quan chức quân sự cấp cao ở tất cả các quốc gia.

BKIS kết thúc bản báo cáo của mình bằng một đánh giá về quy mô của botnet, lớn hơn rất nhiều so với các dự đoán trước đó về cuộc tấn công. Symantec ước lượng có khoảng 50.000 máy tính ma, chính phủ Hàn Quốc ước tính có 20.000. Tuy nhiên, BKIS sử dụng cách thức riêng của mình và xác định rằng có tổng cộng 166.908 máy tính ma trên 74 quốc gia khác nhau. Top 10 trong danh sách này lần lượt là: Hàn Quốc, Mỹ, Trung Quốc, Nhật Bản, Canada, Úc, Phillipines, New Zealand, Anh và Việt Nam.

Malware

Trong khi mạng botnet cho thấy mức độ tinh vi cao thì mã độc (malware) lại có phần nghiệp dư:

Mã độc được dựa trên mã nguồn của MyDoom, một loại virus khá cổ.

Có vẻ chỉ là các đoạn script được chắp vá hơn là đoạn code tùy chỉnh, vì vậy đây có lẽ không phải do một coder tạo ra.

Không hề có cơ chế để tránh bị các phần mềm AV nhận diện.

Có một số bằng chứng cho thấy hoặc là mã độc này được tạo ra nhằm vào các hệ thống sử dụng tiếng Hàn Quốc hoặc tác giả đứng đằng sau sử dụng mẫu email bằng tiếng Hàn.

Đã có nhiều cuộc thảo luận trong nội bộ của PGG về thủ phạm đứng đằng sau các cuộc tấn công, nhưng chưa bao giờ có được sự đồng thuận. Tuy nhiên, có một điều mà hầu hết các điều tra viên đồng ý với nhau đó là kẻ tạo ra botnet không phải là kẻ tạo ra virus.

Một giả thuyết khác là có sự liên quan của một nhóm tội phạm có tổ chức, chí ít là về phương diện botnet. Tuy nhiên, giả thuyết này không còn đúng khi có thông tin về tính năng tự hủy, có nghĩa là mạng botnet được tạo ra chỉ cho đợt tấn công này, hoặc là đã có chỉnh sửa sau khi được mua lại.

Các điều tra viên của PGG cũng tìm hiểu khả năng botnet được một nhà nước mua lại từ một nhóm tội phạm có tổ chức nhằm đổi lấy sự ủng hộ. Việc này sẽ giúp che đậy hành động của nhà nước đó.

Nếu theo kịch bản này, nhà nước sẽ cho các kỹ sư công nghệ của mình thực hiện một số chỉnh sửa và phân phối payload. Việc chủ ý kết hợp với một virus 5 năm tuổi là để đánh lạc hướng điều tra.

Có bao nhiêu quốc gia biết sử dụng kỹ thuật này và có các mối liên hệ chiến lược với các nhóm tội phạm có tổ chức? Có lẽ là tất cả trong danh sách tình nghi vốn đã tồn tại từ trước. Dù vậy, động cơ lại chưa rõ ràng.

Theo quan điểm của tôi, kịch bản có thể là một tin tặc phi nhà nước người Hàn đang sống ở Trung Quốc hoặc Nhật Bản, người này đã nhìn thấy và không bỏ lỡ cơ hội để gây rắc rối cho Mỹ và Hàn Quốc.

Để có được kết luận này, tôi đã mở rộng việc điều tra đến cả các yếu tố về địa lý và chính trị chứ không chỉ giới hạn về mặt kỹ thuật. Cụ thể là xem xét năng lực gây ra chiến tranh mạng của Bắc Triều Tiên – đối tượng để đổ lỗi “yêu thích” của Hàn Quốc.

Năng lực của Triều Tiền trong các cuộc chiến tranh mạng được tác giả nhận định như thế nào, mời các bạn đón đọc vào kỳ sau.

Inside Cyber Warfare - Chương IV: Tấn công mạng quốc tế là hành vi chiến tranh (Phần 5)

Inside Cyber Warfare - Chương IV: Tấn công mạng quốc tế là hành vi chiến tranh (Phần 4)

Sự xuất hiện của thế giới net-centric (lấy internet là trung tâm) đã thay đổi đáng kể hoàn cảnh xuất hiện các nguy cơ, kết quả là các chính phủ, các công ty tư nhân cần phải xem lại cách thu thập và phân tích tin tức tình báo về các mối đe dọa mới.

Đợt tấn công chưa rõ nguồn gốc nhằm vào các website chính phủ Mỹ và Hàn Quốc bắt đầu vào đúng ngày Quốc khánh Mỹ năm 2009 là ví dụ điển hình.

Hay một ví dụ khác là các cuộc tấn công DDoS vào tháng 8/2009 được phát động để chống lại một blogger người Georgia, đánh sập mạng xã hội Twitter đồng thời giảm đáng kể lượng truy cập vào Facebook và LiveJournal.

Các điều tra viên của dự án Grey Goose (PGG), các công ty an ninh mạng nổi tiếng, US-CERT, cũng như các cơ quan chính phủ liên quan đều có những phân tích về cả hai vụ việc này. Trong chương 5 này, chúng ta sẽ tập trung vào cách PGG thực hiện nghiên cứu, cùng những kết luận có được. Chương này cũng sẽ giới thiệu về phát hiện của các bên khác, đồng thời đưa ra một vài lý giải cho việc những phát hiện hoàn toàn khác nhau lại xuất hiện từ cùng một tập dữ kiện.

Cuối cùng, chương này đề xuất phương pháp tiếp cận mới để thu thập tin tức tình báo mạng trong trường hợp tồn tại tập dữ liệu duy nhất về một sự vụ an ninh mạng.

Đợt tấn công DDoS vào Hàn Quốc (tháng 7 năm 2009)

Tập thông tin đầu tiên đến tay các điều tra viên của PGG là đặc điểm kỹ thuật của các cuộc tấn công. Thông tin này chỉ được chia sẻ giữa các hãng bảo mật hoàn toàn khách quan.

Phân tích kỹ thuật tốt nhất được thực hiện bởi một hãng bảo mật đến từ Việt Nam BKIS. Hình 5.1 bên dưới chỉ ra chi tiết cách thức tấn công sau khi BKIS giành quyền kiểm soát hai trong số các máy chủ C&C.

Nhờ có thông tin được chia sẻ giữa KR CERT và AP CERT (trong đó BKIS là thành viên), các chuyên gia nghiên cứu của BKIS đã có thể giành quyền truy cập hai trong số các máy chủ C&C và xác định rằng hệ thống mạng botnet (mạng máy tính ma) bị tổng cộng 8 máy chủ C&C điều khiển. Cứ mỗi 3 phút, các máy tính zombie trong hệ thống botnet này sẽ đăng nhập vào một máy chủ mới được lựa chọn ngẫu nhiên.

Quan trọng hơn, các nhà nghiên cứu còn phát hiện ra sự tồn tại của một máy chủ đặt tại Anh, đóng vai trò là máy chủ gốc (master server) điều khiển 8 máy chủ C&C. Điều này khiến BKIS xem Anh là nguồn gốc của các cuộc tấn công.

Nếu trước đó chính phủ Hàn Quốc có ý định trả đũa những kẻ tạo ra botnet, hoặc có hành động đáp trả nhắm vào chính phủ tại quốc gia mà cuộc tấn công khởi phát, thì quả thực nước này đã rơi vào tình thế tương đối rắc rối. Chính phủ Hàn Quốc, Cơ quan Tình báo Quốc gia và đặc biệt giới truyền thông của nước này đều thi nhau đổ lỗi cho Triều Tiên. Hóa ra, các cuộc tấn công không chỉ không xuất phát từ phía Bắc mà còn đến từ một quốc gia đồng minh. Nhưng tình hình sau đó thậm chí còn trở nên phức tạp hơn nhiều.

Máy chủ gốc được sở hữu bởi Global Digital Broadcast - một công ty hợp pháp ở Anh. Công ty này đã tự điều tra thêm sau khi bị CRI - nhà cung cấp dịch vụ Internet và Cơ quan điều tra về tội phạm nguy hiểm của Anh “sờ gáy”. Kết quả, máy chủ gốc hóa ra không hề được đặt tại Anh, mà ở thành phố Miami, bang Florida, trên máy chủ thuộc sở hữu của Digital Latin America (DLA), một đối tác của Global Digital.

Văn phòng DLA tại Miami kết nối với văn phòng Global Digital tại Brighton (Anh) qua VPN (mạng riêng ảo), điều này dẫn đến việc lầm tưởng máy chủ gốc nằm ở Anh thay vì tại Mỹ. Một tuyên bố chính thức của DLA cho biết, virus đã được tìm thấy trong máy chủ tại Miami nhưng chi tiết về loại virus vẫn chưa được cung cấp.

Thêm một lần nữa, sau vụ việc của diễn đàn StopGeorgia.ru, thành tố quan trọng của một cuộc tấn công với mục đích xấu không nằm trong biên giới của những quốc gia thù địch mà ở chính trong lòng nước Mỹ.

Sự việc vẫn chưa được xử lý một cách thỏa đáng, cũng chưa từng được đưa ra xem xét trong bất kỳ tham luận pháp luật nào mà tôi đã đọc liên quan đến tấn công phủ đầu hoặc thậm chí răn đe bằng vũ khí hạt nhân nhằm vào những kẻ khởi xướng các cuộc tấn công mạng.

Hình 5-1: Sơ đồ của BKIS về chương trình tấn công của virus MyDoom

Năm 2008, 75% máy chủ C&C kiểm soát các hệ thống mạng botnet lớn thế giới đều thuộc sở hữu của một công ty ở Bắc California, do các tội phạm có tổ chức người Nga thành lập. Đây chỉ là một ví dụ về cách mà không gian mạng thay đổi hoàn toàn môi trường sản sinh ra các mối đe dọa, một môi trường chưa từng có trước đây, mới lạ với ngay cả các quan chức quân sự cấp cao ở tất cả các quốc gia.

BKIS kết thúc bản báo cáo của mình bằng một đánh giá về quy mô của botnet, lớn hơn rất nhiều so với các dự đoán trước đó về cuộc tấn công. Symantec ước lượng có khoảng 50.000 máy tính ma, chính phủ Hàn Quốc ước tính có 20.000. Tuy nhiên, BKIS sử dụng cách thức riêng của mình và xác định rằng có tổng cộng 166.908 máy tính ma trên 74 quốc gia khác nhau. Top 10 trong danh sách này lần lượt là: Hàn Quốc, Mỹ, Trung Quốc, Nhật Bản, Canada, Úc, Phillipines, New Zealand, Anh và Việt Nam.

Malware

Trong khi mạng botnet cho thấy mức độ tinh vi cao thì mã độc (malware) lại có phần nghiệp dư:

Mã độc được dựa trên mã nguồn của MyDoom, một loại virus khá cổ.

Có vẻ chỉ là các đoạn script được chắp vá hơn là đoạn code tùy chỉnh, vì vậy đây có lẽ không phải do một coder tạo ra.

Không hề có cơ chế để tránh bị các phần mềm AV nhận diện.

Có một số bằng chứng cho thấy hoặc là mã độc này được tạo ra nhằm vào các hệ thống sử dụng tiếng Hàn Quốc hoặc tác giả đứng đằng sau sử dụng mẫu email bằng tiếng Hàn.

Đã có nhiều cuộc thảo luận trong nội bộ của PGG về thủ phạm đứng đằng sau các cuộc tấn công, nhưng chưa bao giờ có được sự đồng thuận. Tuy nhiên, có một điều mà hầu hết các điều tra viên đồng ý với nhau đó là kẻ tạo ra botnet không phải là kẻ tạo ra virus.

Một giả thuyết khác là có sự liên quan của một nhóm tội phạm có tổ chức, chí ít là về phương diện botnet. Tuy nhiên, giả thuyết này không còn đúng khi có thông tin về tính năng tự hủy, có nghĩa là mạng botnet được tạo ra chỉ cho đợt tấn công này, hoặc là đã có chỉnh sửa sau khi được mua lại.

Các điều tra viên của PGG cũng tìm hiểu khả năng botnet được một nhà nước mua lại từ một nhóm tội phạm có tổ chức nhằm đổi lấy sự ủng hộ. Việc này sẽ giúp che đậy hành động của nhà nước đó.

Nếu theo kịch bản này, nhà nước sẽ cho các kỹ sư công nghệ của mình thực hiện một số chỉnh sửa và phân phối payload. Việc chủ ý kết hợp với một virus 5 năm tuổi là để đánh lạc hướng điều tra.

Có bao nhiêu quốc gia biết sử dụng kỹ thuật này và có các mối liên hệ chiến lược với các nhóm tội phạm có tổ chức? Có lẽ là tất cả trong danh sách tình nghi vốn đã tồn tại từ trước. Dù vậy, động cơ lại chưa rõ ràng.

Theo quan điểm của tôi, kịch bản có thể là một tin tặc phi nhà nước người Hàn đang sống ở Trung Quốc hoặc Nhật Bản, người này đã nhìn thấy và không bỏ lỡ cơ hội để gây rắc rối cho Mỹ và Hàn Quốc.

Để có được kết luận này, tôi đã mở rộng việc điều tra đến cả các yếu tố về địa lý và chính trị chứ không chỉ giới hạn về mặt kỹ thuật. Cụ thể là xem xét năng lực gây ra chiến tranh mạng của Bắc Triều Tiên – đối tượng để đổ lỗi “yêu thích” của Hàn Quốc.

Năng lực của Triều Tiền trong các cuộc chiến tranh mạng được tác giả nhận định như thế nào, mời các bạn đón đọc vào kỳ sau.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Tác giả: Jeffrey Carr

Inside Cyber Warfare - Chương IV: Tấn công mạng quốc tế là hành vi chiến tranh (Phần 5)

Inside Cyber Warfare - Chương IV: Tấn công mạng quốc tế là hành vi chiến tranh (Phần 4)

Chỉnh sửa lần cuối: