DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Hơn một trăm nghìn máy tính vẫn bị ảnh hưởng bởi lỗ hổng SMBGHOST

Trong bản vá Patch Tuesday công bố tới người dùng ngày 12 tháng 3, Microsoft đã phát hành bản cập nhật phần mềm khẩn cấp để vá lỗ hổng nguy hiểm trong giao thức SMBv3, có thể cho phép kẻ tấn công phát tán mã độc tự động lây lan giữa các máy tính.

CVE-2020-0796 là lỗ hổng thực thi mã từ xa ảnh hưởng đến Windows 10 phiên bản 1903 và 1909, Windows Server phiên bản 1903 và 1909.

SMB (Server Message Block) chạy trên cổng 445, là một giao thức mạng hỗ trợ việc chia sẻ file, duyệt mạng, in và giao tiếp qua mạng.

Lỗ hổng bắt nguồn từ cách thức SMBv3 xử lý các truy vấn của tính năng nén dữ liệu phần header (compression header), cho phép kẻ tấn công từ xa có thể thực thi mã độc trên máy chủ hoặc máy khách với đặc quyền trên cả hệ thống.

Compression header là một tính năng bổ sung vào giao thức bị ảnh hưởng của các hệ điều hành Windows 10 và Windows Server từ tháng 5/2019, dùng để nén các thư trao đổi giữa máy chủ và máy khách.

Theo Microsoft, để khai thác lỗ hổng trên máy chủ, kẻ tấn công gửi một gói dữ liệu độc hại tới máy chủ SMBv3. Để tấn công người dùng, hacker cần cấu hình một máy chủ SMBv3 chứa mã độc và lừa người dùng kết nối tới server đó.

Về mức độ nghiêm trọng, có thể nói lỗ hổng này có mức độ nguy hiểm tương tự như lỗ hổng Eternal Blue trong giao thức SMB bị tin tặc khai thác để phát tán ransomware WannaCry năm 2017.

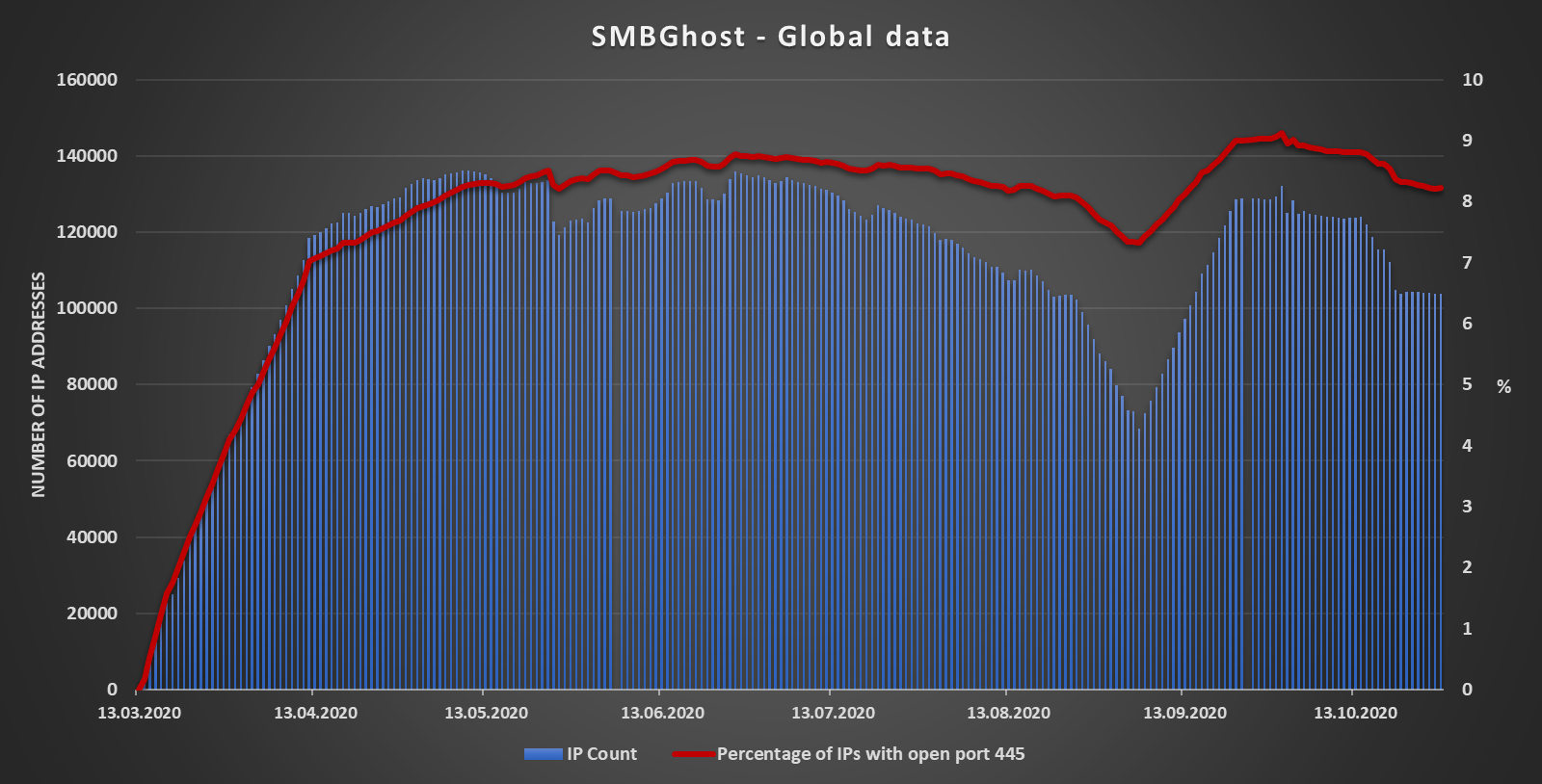

Tính đến nay, sau gần 8 tháng kể từ khi lỗ hổng được tiết lộ, vẫn có hơn một trăm nghìn máy tính dễ bị khai thác.

Nhà nghiên cứu Jan Kopriv của SANS ISC Infosec Forums viết trong một báo cáo: “Tôi không chắc Shodan sử dụng phương pháp nào để xác định xem một máy nhất định có dễ bị tấn công bởi lỗ hổng SMBGhost hay không, nhưng nếu cơ chế phát hiện của nó là chính xác, có vẻ như vẫn còn hơn 103 000 máy bị ảnh hưởng có thể truy cập từ internet. Điều này có nghĩa là một máy tính trong mạng công ty dễ bị tấn công nếu bất kỳ máy tính trong mạng có cổng 445 mở”.

Đa số các máy tính dễ bị tấn công có địa chỉ IP ở Taiwan (22%), Japan (20%) và Russia (11%).

Đáng chú ý là PoC cho lỗ hổng này với quyền thực thi mã tùy ý trên hệ thống bị ảnh hưởng đã được chia sẻ trên Github. Điều này càng làm cho việc khai thác trở nên dễ dàng hơn bao giờ hết. Hãy cập nhật bản vá tháng 3 do Microsoft phát hành sớm nhất có thể để bảo vệ máy tính cũng như hệ thống mạng của bạn.

CVE-2020-0796 là lỗ hổng thực thi mã từ xa ảnh hưởng đến Windows 10 phiên bản 1903 và 1909, Windows Server phiên bản 1903 và 1909.

SMB (Server Message Block) chạy trên cổng 445, là một giao thức mạng hỗ trợ việc chia sẻ file, duyệt mạng, in và giao tiếp qua mạng.

Lỗ hổng bắt nguồn từ cách thức SMBv3 xử lý các truy vấn của tính năng nén dữ liệu phần header (compression header), cho phép kẻ tấn công từ xa có thể thực thi mã độc trên máy chủ hoặc máy khách với đặc quyền trên cả hệ thống.

Compression header là một tính năng bổ sung vào giao thức bị ảnh hưởng của các hệ điều hành Windows 10 và Windows Server từ tháng 5/2019, dùng để nén các thư trao đổi giữa máy chủ và máy khách.

Theo Microsoft, để khai thác lỗ hổng trên máy chủ, kẻ tấn công gửi một gói dữ liệu độc hại tới máy chủ SMBv3. Để tấn công người dùng, hacker cần cấu hình một máy chủ SMBv3 chứa mã độc và lừa người dùng kết nối tới server đó.

Về mức độ nghiêm trọng, có thể nói lỗ hổng này có mức độ nguy hiểm tương tự như lỗ hổng Eternal Blue trong giao thức SMB bị tin tặc khai thác để phát tán ransomware WannaCry năm 2017.

Tính đến nay, sau gần 8 tháng kể từ khi lỗ hổng được tiết lộ, vẫn có hơn một trăm nghìn máy tính dễ bị khai thác.

Nhà nghiên cứu Jan Kopriv của SANS ISC Infosec Forums viết trong một báo cáo: “Tôi không chắc Shodan sử dụng phương pháp nào để xác định xem một máy nhất định có dễ bị tấn công bởi lỗ hổng SMBGhost hay không, nhưng nếu cơ chế phát hiện của nó là chính xác, có vẻ như vẫn còn hơn 103 000 máy bị ảnh hưởng có thể truy cập từ internet. Điều này có nghĩa là một máy tính trong mạng công ty dễ bị tấn công nếu bất kỳ máy tính trong mạng có cổng 445 mở”.

Đa số các máy tính dễ bị tấn công có địa chỉ IP ở Taiwan (22%), Japan (20%) và Russia (11%).

Đáng chú ý là PoC cho lỗ hổng này với quyền thực thi mã tùy ý trên hệ thống bị ảnh hưởng đã được chia sẻ trên Github. Điều này càng làm cho việc khai thác trở nên dễ dàng hơn bao giờ hết. Hãy cập nhật bản vá tháng 3 do Microsoft phát hành sớm nhất có thể để bảo vệ máy tính cũng như hệ thống mạng của bạn.

Theo: securityaffairs

Chỉnh sửa lần cuối bởi người điều hành: