WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Hàng nghìn thiết bị Android đang chạy mã dịch vụ ADB từ xa kém an toàn

Bất chấp những cảnh báo trước đây về mối đe dọa từ bỏ các dịch vụ hỗ trợ từ xa kém an toàn được kích hoạt trên các thiết bị Android, các nhà sản xuất vẫn tiếp tục phát hành các thiết bị với các thiết lập cổng gỡ lỗi mở ADB kém an toàn, tạo lỗ hổng cho các thiết bị Android này dễ bị tấn công bởi tin tặc.

Adroid Debug Bridge (ADB) là một tính năng dòng lệnh thường được sử dụng với mục đích chẩn đoán và gỡ lỗi bằng cách giúp cho các nhà phát triển ứng dụng liên lạc với các thiết bị Android từ xa nhằm thực thi lệnh, nếu cần còn có thể hoàn toàn kiểm soát thiết bị.

Thường thì các nhà phát triển kết nối với các dịch vụ ADB được cài đặt trên các thiết bị Android bằng cáp USB, nhưng cũng có thể sử dụng ADB không dây bằng cách bật máy chủ Deamon tại cổng TCP 5555 trên thiết b5i.

Nếu bị kích hoạt trái phép, kẻ tấn công từ xa có thể quét mạng Internet để tìm danh sách các thiết bị Android không an toàn đang chạy giao diện gỡ lỗi ADB qua cổng 5555, truy cập từ xa với quyền root cao nhất sau đó cài đặt phần mềm độc hại mà không cần xác thực của người dùng.

Do đó các nhà cung cấp được khuyến cáo phải đảm bảo rằng giao diện ADB cho thiết bị Android phải được vô hiệu hóa trước khi bán hàng. Tuy nhiên không phải nhà cung cấp nào cũng thực hiện điều này.

Trong một bài đăng trên blog vừa được công bố hôm thứ Hai này, nhà nghiên cứu bảo mật Kevin Beaumont cho biết vẫn còn vô số các thiết bị chạy nền tảng Android trong đó có điện thoại thông minh, DVR, Smart TV Android và thậm chí các tàu chiến hạm vẫn còn lỗ hổng trực tuyến này.

Đây là một vấn đề lớn, bởi điều này cho phép bất kỳ ai, dù không có bất kỳ mật khẩu nào cũng có thể truy cập từ xa các thiết bị này dưới dạng root – chế độ quản trị viên – cài đặt bất kỳ phần mềm nào, âm thầm thực thi các chức năng độc hại.

Mối nguy này không chỉ mới là lý thuyết, bởi các nhà nghiên cứu từ một hãng bảo mật tại Trung QUốc đã phát hiện một worm mới, mang tên ADB.Miner, mới đầu năm nay, đang khai thác giao diện ADB để lây nhiễm các thiết bị Android kém an toàn bằng một mã độc đào tiền ảo kỹ thuật số Monero (XMR).

Các dòng điện thoại thông minh, Smart TV và các bộ giải mã truyền hình được cho là mục tiêu hàng đầu bởi loại Worm ADB.Miner, đã nhanh chóng lây lan cho hơn 5000 thiết bị chỉ trong 24 giờ.

Các dòng điện thoại thông minh, Smart TV và các bộ giải mã truyền hình được cho là mục tiêu hàng đầu bởi loại Worm ADB.Miner, đã nhanh chóng lây lan cho hơn 5000 thiết bị chỉ trong 24 giờ.

Hiện Beaumont đang kêu gọi sự quan tâm của cộng đồng về vấn đề này. Và một nhà nghiên cứu khác cũng đã xác nhận rằng con sâu ADB.Miner đã được Netlab phát hiện vào tháng 2 vẫn sống sót qua hàng triệu lần quét.

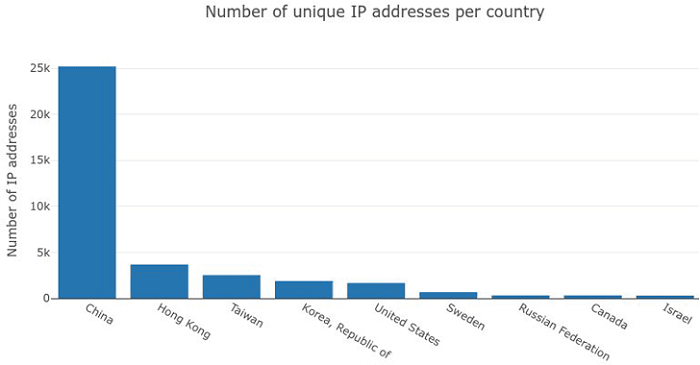

Theo công cụ tìm kiếm Shodan đã bổ sung khả năng tìm cổng 5555, dựa trên địa chỉ IP quét được, hầu hết các thiết bị bị ảnh hưởng được tìm thấy tại Châu Á, trong đó có Trung Quốc và Hàn Quốc.

Các chuyên gia khuyên các nhà cung cấp nên nhanh chóng ngừng phát hành sản phẩm bằng ADB được kích hoạt qua mạng vì nó tạo ra Root Bridge – một tình huống mà bất kỳ ai cũng có thể tấn công thiết bị.

Vì kết nối ADB không được mã hóa cũng không yêu cầu bất kỳ mật khẩu hoặc trao đổi khóa nào, chủ sở hữu thiết bị Android nên tắt chúng đi ngay lập tức.

Adroid Debug Bridge (ADB) là một tính năng dòng lệnh thường được sử dụng với mục đích chẩn đoán và gỡ lỗi bằng cách giúp cho các nhà phát triển ứng dụng liên lạc với các thiết bị Android từ xa nhằm thực thi lệnh, nếu cần còn có thể hoàn toàn kiểm soát thiết bị.

Thường thì các nhà phát triển kết nối với các dịch vụ ADB được cài đặt trên các thiết bị Android bằng cáp USB, nhưng cũng có thể sử dụng ADB không dây bằng cách bật máy chủ Deamon tại cổng TCP 5555 trên thiết b5i.

Nếu bị kích hoạt trái phép, kẻ tấn công từ xa có thể quét mạng Internet để tìm danh sách các thiết bị Android không an toàn đang chạy giao diện gỡ lỗi ADB qua cổng 5555, truy cập từ xa với quyền root cao nhất sau đó cài đặt phần mềm độc hại mà không cần xác thực của người dùng.

Do đó các nhà cung cấp được khuyến cáo phải đảm bảo rằng giao diện ADB cho thiết bị Android phải được vô hiệu hóa trước khi bán hàng. Tuy nhiên không phải nhà cung cấp nào cũng thực hiện điều này.

Trong một bài đăng trên blog vừa được công bố hôm thứ Hai này, nhà nghiên cứu bảo mật Kevin Beaumont cho biết vẫn còn vô số các thiết bị chạy nền tảng Android trong đó có điện thoại thông minh, DVR, Smart TV Android và thậm chí các tàu chiến hạm vẫn còn lỗ hổng trực tuyến này.

Đây là một vấn đề lớn, bởi điều này cho phép bất kỳ ai, dù không có bất kỳ mật khẩu nào cũng có thể truy cập từ xa các thiết bị này dưới dạng root – chế độ quản trị viên – cài đặt bất kỳ phần mềm nào, âm thầm thực thi các chức năng độc hại.

Mối nguy này không chỉ mới là lý thuyết, bởi các nhà nghiên cứu từ một hãng bảo mật tại Trung QUốc đã phát hiện một worm mới, mang tên ADB.Miner, mới đầu năm nay, đang khai thác giao diện ADB để lây nhiễm các thiết bị Android kém an toàn bằng một mã độc đào tiền ảo kỹ thuật số Monero (XMR).

Hiện Beaumont đang kêu gọi sự quan tâm của cộng đồng về vấn đề này. Và một nhà nghiên cứu khác cũng đã xác nhận rằng con sâu ADB.Miner đã được Netlab phát hiện vào tháng 2 vẫn sống sót qua hàng triệu lần quét.

Theo công cụ tìm kiếm Shodan đã bổ sung khả năng tìm cổng 5555, dựa trên địa chỉ IP quét được, hầu hết các thiết bị bị ảnh hưởng được tìm thấy tại Châu Á, trong đó có Trung Quốc và Hàn Quốc.

Các chuyên gia khuyên các nhà cung cấp nên nhanh chóng ngừng phát hành sản phẩm bằng ADB được kích hoạt qua mạng vì nó tạo ra Root Bridge – một tình huống mà bất kỳ ai cũng có thể tấn công thiết bị.

Vì kết nối ADB không được mã hóa cũng không yêu cầu bất kỳ mật khẩu hoặc trao đổi khóa nào, chủ sở hữu thiết bị Android nên tắt chúng đi ngay lập tức.

Theo Tuoitre.vn