Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Hacker khai thác lỗi Follina để cài backdoor Rozena

Các chuyên gia vừa phát hiện một chiến dịch phishing lợi dụng lỗ hổng Follina được tiết lộ gần đây để phát tán backdoor hoàn toàn mới trên hệ thống Windows.

Nhà nghiên cứu Cara Lin của Fortinet FortiGuard Labs cho biết: “Backdoor Rozena có khả năng chèn một kết nối shell từ xa trở lại máy của kẻ tấn công”.

Có mã CVE-2022-30190, lỗ hổng thực thi mã từ xa trên Microsoft Windows Support Diagnostic Tool (MSDT) hiện đã được vá. Tuy nhiên, nó bị khai thác nhiều trong những tuần gần đây sau khi được công bố cuối tháng 5 năm 2022.

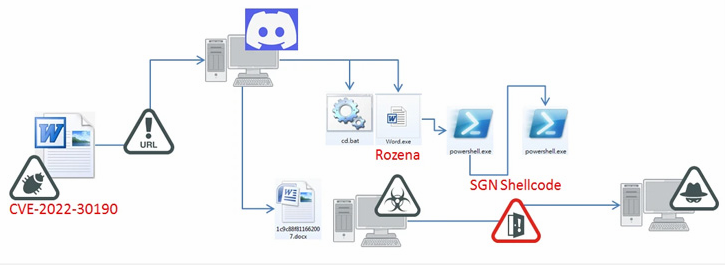

Điểm khởi đầu cho chuỗi tấn công mới nhất mà Fortinet quan sát được là một tài liệu Office được vũ khí hóa. Khi mở ra, tài liệu này kết nối với URL Discord CDN để truy xuất tệp HTML ("index.htm"), tiếp đến nó gọi tiện ích chẩn đoán bằng cách sử dụng Lệnh PowerShell để tải xuống các payload tiếp theo từ cùng một không gian tệp đính kèm CDN.

Điều này bao gồm chèn Rozena ("Word.exe") và một tệp batch ("cd.bat") để kết thúc các quy trình MSDT, thiết lập tính bền vững của backdoor bằng cách sửa đổi Windows Registry và tải xuống tài liệu Word vô hại làm mồi nhử.

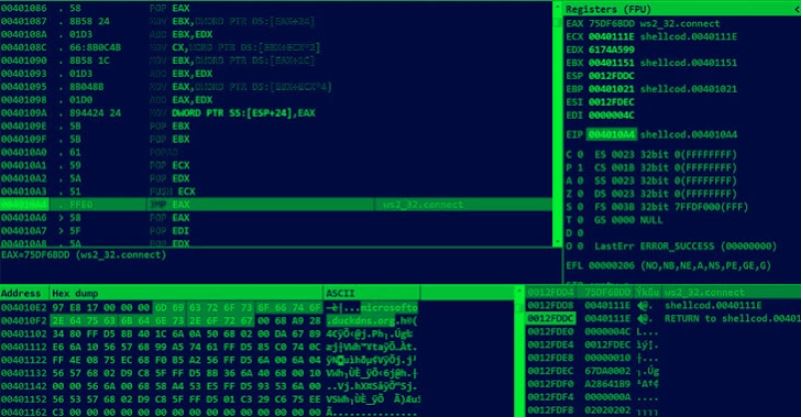

Chức năng chính của mã độc là chèn shellcode để khởi chạy reverse shell tới máy chủ của kẻ tấn công ("microsofto.duckdns[.]org"), từ đó cho phép hacker kiểm soát hệ thống cần thiết để theo dõi và nắm bắt thông tin, đồng thời duy trì backdoor trong hệ thống bị xâm nhập.

Hacker khai thác lỗ hổng Follina để phát tán mã độc thông qua các tài liệu Word độc hại. Kỹ thuật sử dụng là social engineering, dựa trên Microsoft Excel, shortcut Windows (LNK) và tệp hình ảnh ISO dưới dạng dropper để triển khai mã độc như Emotet, QBot, IcedID và Bumblebee đối với thiết bị nạn nhân.

Các mã độc tải về (dropper) được cho là trực tiếp từ các email hoặc từ tệp ZIP được bảo vệ bằng mật khẩu dưới dạng tệp đính kèm, tệp HTML trích xuất dropper khi mở hoặc liên kết để tải xuống dropper trong nội dung email.

Mặc dù các cuộc tấn công được phát hiện vào đầu tháng 4 với các tệp Excel có macro XLM, quyết định chặn macro theo mặc định của Microsoft cùng thời điểm được cho là đã buộc hacker phải chuyển sang phương pháp thay thế như giả mạo HTML cũng như các tệp .LNK và .ISO.

Tháng trước, Cyble đã tiết lộ chi tiết về một công cụ mã độc có tên Quantum đang được bán trên các diễn đàn ngầm để trang bị cho những kẻ tội phạm mạng khả năng tạo các tệp .LNK và .ISO độc hại.

Microsoft đã tạm dừng kế hoạch vô hiệu hóa các macro Office trong các tệp được tải xuống từ internet. Hãng cho biết đang dành thời gian để thực hiện "các thay đổi bổ sung để nâng cao khả năng sử dụng".

Nhà nghiên cứu Cara Lin của Fortinet FortiGuard Labs cho biết: “Backdoor Rozena có khả năng chèn một kết nối shell từ xa trở lại máy của kẻ tấn công”.

Có mã CVE-2022-30190, lỗ hổng thực thi mã từ xa trên Microsoft Windows Support Diagnostic Tool (MSDT) hiện đã được vá. Tuy nhiên, nó bị khai thác nhiều trong những tuần gần đây sau khi được công bố cuối tháng 5 năm 2022.

Điểm khởi đầu cho chuỗi tấn công mới nhất mà Fortinet quan sát được là một tài liệu Office được vũ khí hóa. Khi mở ra, tài liệu này kết nối với URL Discord CDN để truy xuất tệp HTML ("index.htm"), tiếp đến nó gọi tiện ích chẩn đoán bằng cách sử dụng Lệnh PowerShell để tải xuống các payload tiếp theo từ cùng một không gian tệp đính kèm CDN.

Điều này bao gồm chèn Rozena ("Word.exe") và một tệp batch ("cd.bat") để kết thúc các quy trình MSDT, thiết lập tính bền vững của backdoor bằng cách sửa đổi Windows Registry và tải xuống tài liệu Word vô hại làm mồi nhử.

Chức năng chính của mã độc là chèn shellcode để khởi chạy reverse shell tới máy chủ của kẻ tấn công ("microsofto.duckdns[.]org"), từ đó cho phép hacker kiểm soát hệ thống cần thiết để theo dõi và nắm bắt thông tin, đồng thời duy trì backdoor trong hệ thống bị xâm nhập.

Hacker khai thác lỗ hổng Follina để phát tán mã độc thông qua các tài liệu Word độc hại. Kỹ thuật sử dụng là social engineering, dựa trên Microsoft Excel, shortcut Windows (LNK) và tệp hình ảnh ISO dưới dạng dropper để triển khai mã độc như Emotet, QBot, IcedID và Bumblebee đối với thiết bị nạn nhân.

Các mã độc tải về (dropper) được cho là trực tiếp từ các email hoặc từ tệp ZIP được bảo vệ bằng mật khẩu dưới dạng tệp đính kèm, tệp HTML trích xuất dropper khi mở hoặc liên kết để tải xuống dropper trong nội dung email.

Mặc dù các cuộc tấn công được phát hiện vào đầu tháng 4 với các tệp Excel có macro XLM, quyết định chặn macro theo mặc định của Microsoft cùng thời điểm được cho là đã buộc hacker phải chuyển sang phương pháp thay thế như giả mạo HTML cũng như các tệp .LNK và .ISO.

Tháng trước, Cyble đã tiết lộ chi tiết về một công cụ mã độc có tên Quantum đang được bán trên các diễn đàn ngầm để trang bị cho những kẻ tội phạm mạng khả năng tạo các tệp .LNK và .ISO độc hại.

Microsoft đã tạm dừng kế hoạch vô hiệu hóa các macro Office trong các tệp được tải xuống từ internet. Hãng cho biết đang dành thời gian để thực hiện "các thay đổi bổ sung để nâng cao khả năng sử dụng".

Theo: The Hacker News