-

09/04/2020

-

85

-

553 bài viết

Góc nhìn chuyên gia về CVE-2022-30190 trong Microsoft Office

Mới đây, Microsoft đã công bố một lỗi 0-day mới có tên Follina trong Microsoft Office. Lỗ hổng được các chuyên gia phát hiện một cách tình cờ khi phân tích mẫu mã độc được tải lên Virus Total, từ đó mới nhận thấy nó đang bị khai thác trên thực tế. Hãy cùng chuyên gia của WhiteHat “mổ xẻ” về lỗ hổng này nhé!

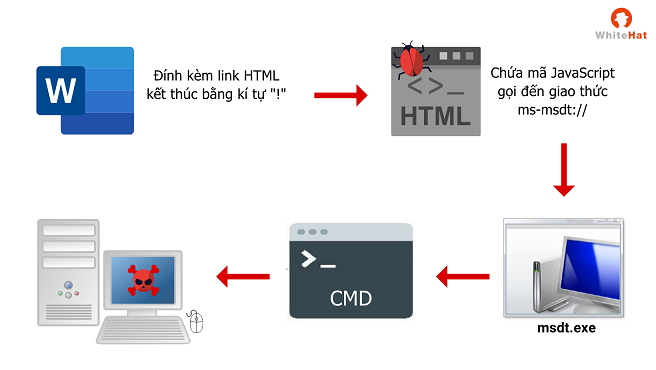

Tuy điểm CVSS không quá “khủng” nhưng chỉ bằng cách lừa người dùng mở hoặc xem một tài liệu Word có đính kèm link HTML độc hại thì mã độc đã được triển khai trên máy của nạn nhân. Nó sẽ tận dụng công cụ chẩn đoán (MS-MSDT) và trình dòng lệnh (PowerShell) có sẵn trên Windows để thực thi mã từ xa trên thiết bị của nạn nhân từ đó cài đặt chương trình, xem, thay đổi hoặc xóa dữ liệu, tạo tài khoản mới.

Theo các tài liệu được công bố, việc khai thác CVE-2022-30190 đã “nhen nhóm” từ 1 tháng trước. Dấu hiệu đầu tiên bắt đầu từ ngày 12 tháng 4 năm 2022, khi một mẫu (sample) thứ hai được tải lên cơ sở dữ liệu phần mềm độc hại nhắm mục tiêu vào một người dùng ở Nga bằng một tài liệu Word giả mạo ("приглашение на интервью.doc").

Tài liệu Word chỉ chứa phần tham chiếu đến mã khai thác (link file HTML có chứa mẫu mã độc). Bằng cách này, mẫu mã độc sẽ “làm khó” các phần mềm diệt virus (AV) sử dụng phương pháp phân tích file tĩnh (static analysis - phân tích, kiểm tra các mã độc hại mà không cần chạy chúng). Trong trường hợp này, các AV chỉ có thể phát hiện khi mẫu mã độc đã được thực thi trên máy nạn nhân.

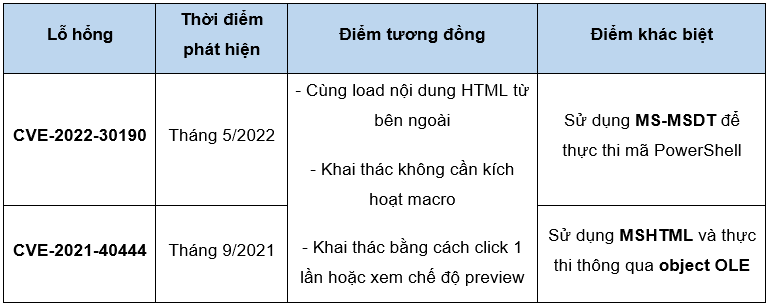

CVE-2022-30190 có phải là “CVE-2021-40444” nhưng ở một vũ trụ khác? Hãy cùng phân tích dựa vào bảng so sánh của chuyên gia WhiteHat:

Tuy không sinh cùng ngày cùng tháng cùng năm nhưng 2 CVE này như “cặp anh em sinh đôi” gây khủng hoảng cho Microsoft với cách thức khai thác tương đương. Người dùng chỉ có thể phân biệt được “cặp đôi” này qua cách chúng sử dụng công cụ để thực thi mã.

Tuy nhiên để xử lý triệt để lỗ hổng, người dùng hãy theo dõi WhiteHat để cập nhật thông tin về bản vá mới nhất từ Microsoft.

Theo chuyên gia của WhiteHat, lỗ hổng này có thể nằm trong cuộc tấn công có chủ đích (APT) và chỉ “vô tình bị rò rỉ”. Nó nhiều khả năng sẽ trở thành xu hướng tấn công trong nửa cuối năm 2022.

CVSS 7.8 vẫn khiến giới an ninh mạng lo lắng

Chỉ mới được “cấp số” CVE-2022-30190, lỗ hổng có điểm CVSS 7.8/10. Các phiên bản bị ảnh hưởng được ghi nhận đến hiện tại gồm:- Hệ điều hành: Windows 7, Windows 8, Windows 10, Windows 11, Windows Server 2008, Windows Server 2012, Windows Server 2016, Windows Server 2019, Windows Server 2022

- Microsoft Office 2013, 2016, 2019, 2021 và Professional Plus

Tuy điểm CVSS không quá “khủng” nhưng chỉ bằng cách lừa người dùng mở hoặc xem một tài liệu Word có đính kèm link HTML độc hại thì mã độc đã được triển khai trên máy của nạn nhân. Nó sẽ tận dụng công cụ chẩn đoán (MS-MSDT) và trình dòng lệnh (PowerShell) có sẵn trên Windows để thực thi mã từ xa trên thiết bị của nạn nhân từ đó cài đặt chương trình, xem, thay đổi hoặc xóa dữ liệu, tạo tài khoản mới.

Theo các tài liệu được công bố, việc khai thác CVE-2022-30190 đã “nhen nhóm” từ 1 tháng trước. Dấu hiệu đầu tiên bắt đầu từ ngày 12 tháng 4 năm 2022, khi một mẫu (sample) thứ hai được tải lên cơ sở dữ liệu phần mềm độc hại nhắm mục tiêu vào một người dùng ở Nga bằng một tài liệu Word giả mạo ("приглашение на интервью.doc").

Cách thức khai thác tinh vi

Nếu như cách thức khai thác theo kiểu “truyền thống”, tin tặc sẽ đính kèm mã độc vào tài liệu Word độc hại để từ đó chiếm quyền điều khiển trên thiết bị của nạn nhân thì đối với Follina mọi việc lại “cầu kỳ” hơn nhiều.Tài liệu Word chỉ chứa phần tham chiếu đến mã khai thác (link file HTML có chứa mẫu mã độc). Bằng cách này, mẫu mã độc sẽ “làm khó” các phần mềm diệt virus (AV) sử dụng phương pháp phân tích file tĩnh (static analysis - phân tích, kiểm tra các mã độc hại mà không cần chạy chúng). Trong trường hợp này, các AV chỉ có thể phát hiện khi mẫu mã độc đã được thực thi trên máy nạn nhân.

Liệu có mối liên hệ nào với CVE-2021-40444 cũng trong Microsoft Office?

Cách thức khai thác CVE-2022-30190 khiến chúng ta nhớ đến lỗ hổng CVE-2021-40444 (CVSS 8.8), đã gây sóng gió một thời cho Microsoft, nghiêm trọng đến mức hãng này phải công bố sớm và đưa cách giảm thiểu rủi ro tạm thời trước khi tung ra bản vá một tuần sau đó.CVE-2022-30190 có phải là “CVE-2021-40444” nhưng ở một vũ trụ khác? Hãy cùng phân tích dựa vào bảng so sánh của chuyên gia WhiteHat:

Giải pháp khắc phục tạm thời

Để giảm thiểu rủi ro mà CVE-2022-30190 gây ra, Microsoft hướng dẫn người dùng một số giải pháp tạm thời để vô hiệu hóa giao thức MSDT URL, ngăn việc khởi chạy các liên kết thông qua hệ điều hành:- Chạy Command Prompt với quyền Administrator (Quản trị viên)

- Sao lưu cấu hình có khóa ms-msdt filename trong Registry, thực hiện lệnh “reg export HKEY_CLASSES_ROOT\ms-msdt filename”

- Thực hiện lệnh “reg delete HKEY_CLASSES_ROOT\ms-msdt /f” để xóa cấu hình ms-msdt khỏi thiết bị

Tuy nhiên để xử lý triệt để lỗ hổng, người dùng hãy theo dõi WhiteHat để cập nhật thông tin về bản vá mới nhất từ Microsoft.

Theo chuyên gia của WhiteHat, lỗ hổng này có thể nằm trong cuộc tấn công có chủ đích (APT) và chỉ “vô tình bị rò rỉ”. Nó nhiều khả năng sẽ trở thành xu hướng tấn công trong nửa cuối năm 2022.

WhiteHat

Chỉnh sửa lần cuối: