Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Lỗi vượt qua chính sách cùng nguồn gốc trên Internet Explorer

Phiên bản mới nhất của trình duyệt Internet Explorer được phát hiện có lỗi trong quá trình xử lý biến đầu vào từ hai domain khác nhau, cho phép nội dung thuộc domain này được hiển thị trong ngữ cảnh của domain còn lại.

Các trình duyệt thường được trang bị một biện pháp bảo vệ có tên là Chính sách cùng nguồn gốc (Same Origin Policy - SOP), gồm một bộ các quy tắc đảm bảo rằng nguồn gốc của một gói thông tin (tài liệu hoặc đoạn mã) được bảo toàn và không tương tác với một tài nguyên đến từ một nguồn gốc khác.

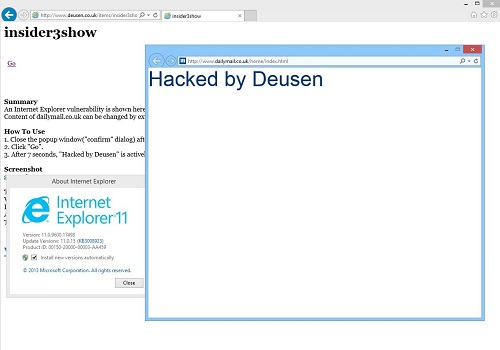

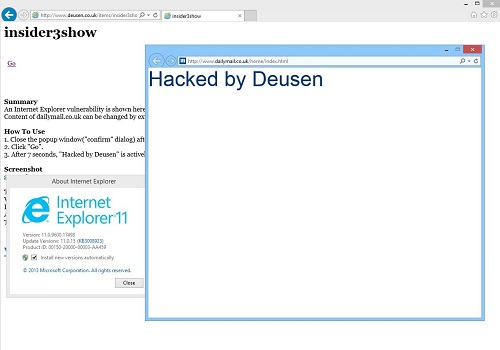

Nhà nghiên cứu David Leo đã tìm ra một phương pháp để vượt qua Chính sách cùng nguồn gốc này trên IE và thử nghiệm khai thác lỗ hổng để tấn công cross-site scripting (XSS) vào trang báo mạng Dailymail.co.uk.

Leo đã tạo ra một mã khai thác tự động tiến hành tấn công, trong đó các nội dung tùy ý được hiện trên giao diện website của DailyMail. Địa chỉ đường dẫn vẫn giữ nguyên, tuy nhiên nội dung được hiển thị lại do Leo lựa chọn.

Mã khai thác được tiến hành chỉ đơn giản bằng cách mở một trang trên website của nhà nghiên cứu bằng IE và truy cập đường link kích hoạt lỗ hổng.

Tiếp đó, website của Daily Mail tải lên một khung tách biệt và 7 giây sau đó thì nội dung tùy ý hiện lên trong khi vẫn giữ nguyên địa chỉ đường dẫn của Daily Mail.

Tuy nhiên theo Joey Fowler, một chuyên gia an ninh mạng tại Tumblr, thì trước khi phương pháp tấn công cần đảm bảo một số điều kiện. Đó là website mục tiêu phải không được chứa các trường header X-Frame-Options với giá trị "deny" hay "same origin" thì phương pháp tấn công mới có thể thành công.

Fowler cũng nhấn mạnh phương pháp này có thể vượt qua các giới hạn khi chuyển từ HTTP tiêu chuẩn sang HTTPS và do đó, khi gói tin được tiêm vào thì "hầu hết các chính sách an ninh nội dung đều có thể bị vượt qua (bằng cách tiêm HTML hay vì JavaScipt".

Leo tiến hành thử nghiệm trên IE 11 chạy trên Windows 7, tuy nhiên việc vượt qua chính sách cùng nguồn gốc cũng thực hiện được trên Win 8.1.

Tin tặc có thể sử dụng kiểu tấn công này để đánh cắp các thông tin nhạy cảm như thông tin đăng nhập các tài khoản trực tuyến từ nạn nhân bằng cách dựng lên một trang giả mạo có giao diện và thiết kế như website thật. Cùng chiến thuật này, người dùng có thể bị lừa tải về file độc hại mà không mảy may nghi ngờ, bởi trang web giả mạo do tin tặc dựng lên có giao diện và đường dẫn y hệt website được tin cậy.

Phát hiện này được đánh giá là đặc biệt quan trọng bởi tin tặc có thể lợi dụng lỗ hổng để tiến hành một loạt tấn công XSS khác nhau. "Có vẻ như thông qua phương pháp này, tất cả các thủ thuật tấn công XSS đều trở thành khả thi", Fowler cho biết.

Hai trình duyệt Mozilla Firefox và Google Chrome không bị ảnh hưởng bởi lỗi này.

Các trình duyệt thường được trang bị một biện pháp bảo vệ có tên là Chính sách cùng nguồn gốc (Same Origin Policy - SOP), gồm một bộ các quy tắc đảm bảo rằng nguồn gốc của một gói thông tin (tài liệu hoặc đoạn mã) được bảo toàn và không tương tác với một tài nguyên đến từ một nguồn gốc khác.

Nhà nghiên cứu David Leo đã tìm ra một phương pháp để vượt qua Chính sách cùng nguồn gốc này trên IE và thử nghiệm khai thác lỗ hổng để tấn công cross-site scripting (XSS) vào trang báo mạng Dailymail.co.uk.

Leo đã tạo ra một mã khai thác tự động tiến hành tấn công, trong đó các nội dung tùy ý được hiện trên giao diện website của DailyMail. Địa chỉ đường dẫn vẫn giữ nguyên, tuy nhiên nội dung được hiển thị lại do Leo lựa chọn.

Mã khai thác được tiến hành chỉ đơn giản bằng cách mở một trang trên website của nhà nghiên cứu bằng IE và truy cập đường link kích hoạt lỗ hổng.

Tiếp đó, website của Daily Mail tải lên một khung tách biệt và 7 giây sau đó thì nội dung tùy ý hiện lên trong khi vẫn giữ nguyên địa chỉ đường dẫn của Daily Mail.

Tuy nhiên theo Joey Fowler, một chuyên gia an ninh mạng tại Tumblr, thì trước khi phương pháp tấn công cần đảm bảo một số điều kiện. Đó là website mục tiêu phải không được chứa các trường header X-Frame-Options với giá trị "deny" hay "same origin" thì phương pháp tấn công mới có thể thành công.

Fowler cũng nhấn mạnh phương pháp này có thể vượt qua các giới hạn khi chuyển từ HTTP tiêu chuẩn sang HTTPS và do đó, khi gói tin được tiêm vào thì "hầu hết các chính sách an ninh nội dung đều có thể bị vượt qua (bằng cách tiêm HTML hay vì JavaScipt".

Leo tiến hành thử nghiệm trên IE 11 chạy trên Windows 7, tuy nhiên việc vượt qua chính sách cùng nguồn gốc cũng thực hiện được trên Win 8.1.

Tin tặc có thể sử dụng kiểu tấn công này để đánh cắp các thông tin nhạy cảm như thông tin đăng nhập các tài khoản trực tuyến từ nạn nhân bằng cách dựng lên một trang giả mạo có giao diện và thiết kế như website thật. Cùng chiến thuật này, người dùng có thể bị lừa tải về file độc hại mà không mảy may nghi ngờ, bởi trang web giả mạo do tin tặc dựng lên có giao diện và đường dẫn y hệt website được tin cậy.

Phát hiện này được đánh giá là đặc biệt quan trọng bởi tin tặc có thể lợi dụng lỗ hổng để tiến hành một loạt tấn công XSS khác nhau. "Có vẻ như thông qua phương pháp này, tất cả các thủ thuật tấn công XSS đều trở thành khả thi", Fowler cho biết.

Hai trình duyệt Mozilla Firefox và Google Chrome không bị ảnh hưởng bởi lỗi này.

Nguồn: Softpedia

Chỉnh sửa lần cuối bởi người điều hành: