WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

450 bài viết

Giả mạo bản cập nhật font cho Chrome để phát tán backdoor

Các chuyên gia mới đây cảnh báo về một chiến dịch độc hại nhắm vào người dùng trình duyệt web Chrome trên Windows nhằm phát tán Trojan truy cập từ xa.

Phát hiện lần đầu vào tháng 12 năm 2016, cuộc tấn công này có liên hệ chặt chẽ với chiến dịch EITest, phán tán malware quảng cáo Fleercivet và các ransomware như Spora và Mole.

Mục tiêu ban đầu là Chrome, đầu năm nay chiến dịch đã mở rộng mục tiêu sang người dùng Firefox.

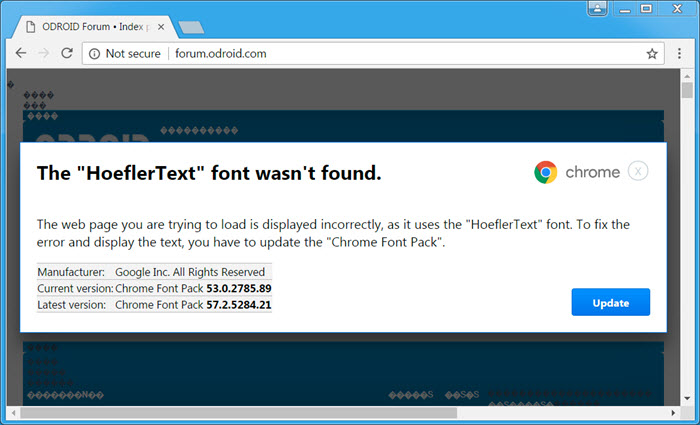

Hacker tạo ra các pop-up hiển thị trong trình duyệt Chrome trên Windows, thông báo người dùng cần phải cài đặt một gói font HoeflerText. Code được chèn vào các website bị xâm nhập khiến các website này không hiển thị, điều đó khiến các pop-up giả mạo đáng tin hơn.

Fingerprinting capability (tính năng nhận diện dấu vân tay) chứa trong một mã code bị tiêm nhiễm sẽ thực hiện cuộc tấn công nếu các tiêu chí cụ thể được đáp ứng (quốc gia bị nhắm làm mục tiêu, User-Agent chính xác (Chrome trên Windows) và tham chiếu phù hợp). Nếu phương pháp khai thác social engineering thành công và người dùng chấp nhận cài đặt gói font giả mạo, một file tên là Font_Chrome.exe được tải về và thực thi, sau đó hệ thống bị sẽ bị nhiễm malware.

Bắt đầu từ cuối tháng 8, loại malware được phát tán thông qua gói cập nhật giả mạo này là công cụ truy cập từ xa (RAT) của NetSupport Manager.

Công cụ RAT này trước đó có liên quan đến một chiến dịch tấn công các tài khoản Steam vào năm ngoái. Dù RAT đã có phiên bản 12.5 nhưng phiên bản 11.0 mới là mục tiêu nhắm đến người dùng Chrome.

Người dùng Chrome được khuyến cáo cẩn trọng với những thông báo pop-up về font “Hoefler Text”.

Một nhà nghiên cứu cũng cho biết, các RAT sẽ khiến những kẻ tấn công có nhiều quyền hơn trên máy chủ bị lây nhiễm cũng như tạo ra sự linh loạt hơn so với malware được thiết kế vì một mục đích duy nhất.

Phát hiện lần đầu vào tháng 12 năm 2016, cuộc tấn công này có liên hệ chặt chẽ với chiến dịch EITest, phán tán malware quảng cáo Fleercivet và các ransomware như Spora và Mole.

Mục tiêu ban đầu là Chrome, đầu năm nay chiến dịch đã mở rộng mục tiêu sang người dùng Firefox.

Hacker tạo ra các pop-up hiển thị trong trình duyệt Chrome trên Windows, thông báo người dùng cần phải cài đặt một gói font HoeflerText. Code được chèn vào các website bị xâm nhập khiến các website này không hiển thị, điều đó khiến các pop-up giả mạo đáng tin hơn.

Fingerprinting capability (tính năng nhận diện dấu vân tay) chứa trong một mã code bị tiêm nhiễm sẽ thực hiện cuộc tấn công nếu các tiêu chí cụ thể được đáp ứng (quốc gia bị nhắm làm mục tiêu, User-Agent chính xác (Chrome trên Windows) và tham chiếu phù hợp). Nếu phương pháp khai thác social engineering thành công và người dùng chấp nhận cài đặt gói font giả mạo, một file tên là Font_Chrome.exe được tải về và thực thi, sau đó hệ thống bị sẽ bị nhiễm malware.

Bắt đầu từ cuối tháng 8, loại malware được phát tán thông qua gói cập nhật giả mạo này là công cụ truy cập từ xa (RAT) của NetSupport Manager.

Công cụ RAT này trước đó có liên quan đến một chiến dịch tấn công các tài khoản Steam vào năm ngoái. Dù RAT đã có phiên bản 12.5 nhưng phiên bản 11.0 mới là mục tiêu nhắm đến người dùng Chrome.

Người dùng Chrome được khuyến cáo cẩn trọng với những thông báo pop-up về font “Hoefler Text”.

Một nhà nghiên cứu cũng cho biết, các RAT sẽ khiến những kẻ tấn công có nhiều quyền hơn trên máy chủ bị lây nhiễm cũng như tạo ra sự linh loạt hơn so với malware được thiết kế vì một mục đích duy nhất.

Theo SecurityWeek