Dot of Moon

VIP Members

-

17/10/2022

-

0

-

8 bài viết

Chiến dịch phần mềm độc hại tấn công các cụm Kubernetes thông qua PostgreSQL

Phần mềm độc hại Kinsing hiện đang lây nhiễm thông qua các cụm máy chủ Kubernetes bằng cách lợi dụng các điểm yếu đã biết trong container image và các thư mục của dịch vụ PostgreSQL bị cấu hình sai.

Mặc dù các kỹ thuật này không mới nhưng nhóm phòng thủ dịch vụ điện toán đám mây của Microsoft báo cáo lượt tấn công đang tăng đột biến gần đây, cho thấy kẻ tấn công cố gắng tìm kiếm các mục tiêu cụ thể.

Kinsing là một loại mã độc nhắm vào hệ điều hành Linux. Nó tập trung vào việc sử dụng tài nguyên máy tính người dùng trong môi trường ảo để đào tiền mã hoá và kiếm tiền từ việc đó.

Kẻ đứng sau Kinsing từng khai thác các lỗ hổng Log4Shell và gần đây là RCE của Atlassian Confluence để lây nhiễm và duy trì tấn công.

Khi khai thác các lỗ hổng container image, các hacker tìm kiếm các lỗ hổng thực thi mã từ xa cho phép thực thi chèn payload.

Thống kê từ Microsoft Defender dành cho dịch vụ đám mây cho biết kẻ tấn công đang cố gắng khai thác các lỗ hổng trong các ứng dụng dưới đây để có quyền truy cập ban đầu:

Nhà nghiên cứu của Microsoft cho biết: “Gần đây, chúng tôi đã xác định được một chiến dịch lây nhiễm quy mô của Kinsing nhắm mục tiêu vào các phiên bản dễ bị tấn công của máy chủ WebLogic. Các cuộc tấn công bắt đầu bằng việc quét địa chỉ IP, tìm kiếm một cổng mở khớp với cổng mặc định của WebLogic (7001).”

Để giảm thiểu rủi ro, hãy sử dụng các phiên bản mới nhất của image mà bạn muốn triển khai, tìm nguồn cung cấp từ các kho lưu trữ chính thức và uy tín.

Microsoft cũng gợi ý quản trị viên hạn chế truy cập các container bị khai thác bằng cách sử dụng danh sách IP hợp lệ và tuân theo các nguyên tắc đặc quyền tối thiểu.

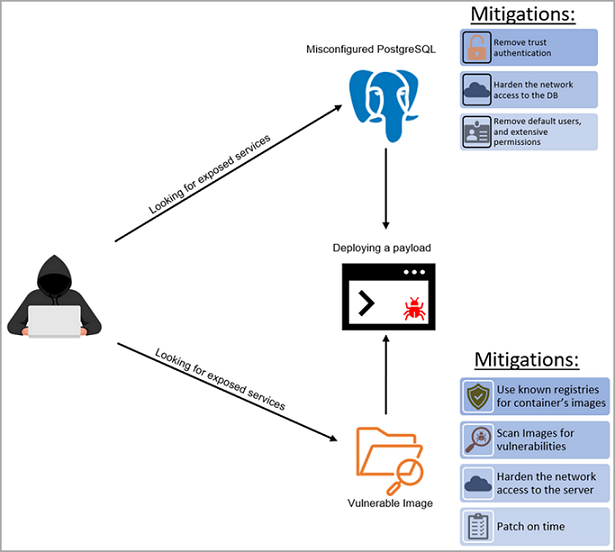

Hai phương thức tấn công của Kinsing (Microsoft)

Một trong những cấu hình sai phổ biến nhất mà kẻ tấn công lợi dụng là cài đặt 'trust authentication', khiến PostgreSQL cho rằng “bất kỳ ai có thể kết nối với máy chủ đều được phép truy cập cơ sở dữ liệu”.

Một lỗi khác là chỉ định dải địa chỉ IP quá rộng, bao gồm mọi địa chỉ IP mà kẻ tấn công có thể sử dụng để cấp quyền truy cập vào máy chủ.

Ngay cả khi cấu hình truy cập IP nghiêm ngặt, Microsoft cho biết Kubernetes vẫn dễ bị tấn công giao thức ARP (Address Resolution Protocol), vì vậy kẻ tấn công có thể giả mạo các ứng dụng trong hệ thống để chiếm quyền truy cập.

Để giảm thiểu sự cố cấu hình PostgreSQL, hãy tham khảo trang web khuyến cáo bảo mật của dự án và áp dụng các biện pháp được đề xuất.

Cuối cùng, Microsoft Defender cho Cloud có thể phát hiện các cài đặt cho phép và cấu hình sai trên các bộ chứa PostgreSQL, đồng thời giúp quản trị viên giảm thiểu rủi ro trước khi tin tặc nhắm tới.

Đối với các quản trị viên PostgreSQL có máy chủ bị nhiễm Kinsing, Sreeram Venkitesh của BigBinary đã viết một bài chia sẻ về cách phần mềm độc hại này lây nhiễm vào thiết bị và làm thế nào để loại bỏ nó.

Mặc dù các kỹ thuật này không mới nhưng nhóm phòng thủ dịch vụ điện toán đám mây của Microsoft báo cáo lượt tấn công đang tăng đột biến gần đây, cho thấy kẻ tấn công cố gắng tìm kiếm các mục tiêu cụ thể.

Kinsing là một loại mã độc nhắm vào hệ điều hành Linux. Nó tập trung vào việc sử dụng tài nguyên máy tính người dùng trong môi trường ảo để đào tiền mã hoá và kiếm tiền từ việc đó.

Kẻ đứng sau Kinsing từng khai thác các lỗ hổng Log4Shell và gần đây là RCE của Atlassian Confluence để lây nhiễm và duy trì tấn công.

Quét lỗi container image

Microsoft nhận thấy sự gia tăng các cuộc tấn công từ hai phương pháp được các nhà khai thác Kinsing sử dụng để có quyền truy cập ban đầu vào máy chủ Linux là khai thác lỗ hổng trong container image hoặc máy chủ cơ sở dữ liệu PostgreSQL bị cấu hình sai.Khi khai thác các lỗ hổng container image, các hacker tìm kiếm các lỗ hổng thực thi mã từ xa cho phép thực thi chèn payload.

Thống kê từ Microsoft Defender dành cho dịch vụ đám mây cho biết kẻ tấn công đang cố gắng khai thác các lỗ hổng trong các ứng dụng dưới đây để có quyền truy cập ban đầu:

- PHPUnit

- Liferay

- Oracle WebLogic

- WordPress

Nhà nghiên cứu của Microsoft cho biết: “Gần đây, chúng tôi đã xác định được một chiến dịch lây nhiễm quy mô của Kinsing nhắm mục tiêu vào các phiên bản dễ bị tấn công của máy chủ WebLogic. Các cuộc tấn công bắt đầu bằng việc quét địa chỉ IP, tìm kiếm một cổng mở khớp với cổng mặc định của WebLogic (7001).”

Để giảm thiểu rủi ro, hãy sử dụng các phiên bản mới nhất của image mà bạn muốn triển khai, tìm nguồn cung cấp từ các kho lưu trữ chính thức và uy tín.

Microsoft cũng gợi ý quản trị viên hạn chế truy cập các container bị khai thác bằng cách sử dụng danh sách IP hợp lệ và tuân theo các nguyên tắc đặc quyền tối thiểu.

Hai phương thức tấn công của Kinsing (Microsoft)

Tấn công PostgreSQL

Phương pháp tấn công thứ hai mà các chuyên gia an ninh mạng phát hiện là sự gia tăng trong các tấn công vào các máy chủ PostgreSQL bị cấu hình sai.Một trong những cấu hình sai phổ biến nhất mà kẻ tấn công lợi dụng là cài đặt 'trust authentication', khiến PostgreSQL cho rằng “bất kỳ ai có thể kết nối với máy chủ đều được phép truy cập cơ sở dữ liệu”.

Một lỗi khác là chỉ định dải địa chỉ IP quá rộng, bao gồm mọi địa chỉ IP mà kẻ tấn công có thể sử dụng để cấp quyền truy cập vào máy chủ.

Ngay cả khi cấu hình truy cập IP nghiêm ngặt, Microsoft cho biết Kubernetes vẫn dễ bị tấn công giao thức ARP (Address Resolution Protocol), vì vậy kẻ tấn công có thể giả mạo các ứng dụng trong hệ thống để chiếm quyền truy cập.

Để giảm thiểu sự cố cấu hình PostgreSQL, hãy tham khảo trang web khuyến cáo bảo mật của dự án và áp dụng các biện pháp được đề xuất.

Cuối cùng, Microsoft Defender cho Cloud có thể phát hiện các cài đặt cho phép và cấu hình sai trên các bộ chứa PostgreSQL, đồng thời giúp quản trị viên giảm thiểu rủi ro trước khi tin tặc nhắm tới.

Đối với các quản trị viên PostgreSQL có máy chủ bị nhiễm Kinsing, Sreeram Venkitesh của BigBinary đã viết một bài chia sẻ về cách phần mềm độc hại này lây nhiễm vào thiết bị và làm thế nào để loại bỏ nó.

Theo Bleeping Computer

Chỉnh sửa lần cuối bởi người điều hành: