t04ndv

Moderator

-

02/02/2021

-

18

-

85 bài viết

Cảnh báo lỗ hổng nghiêm trọng cao trong MinIO

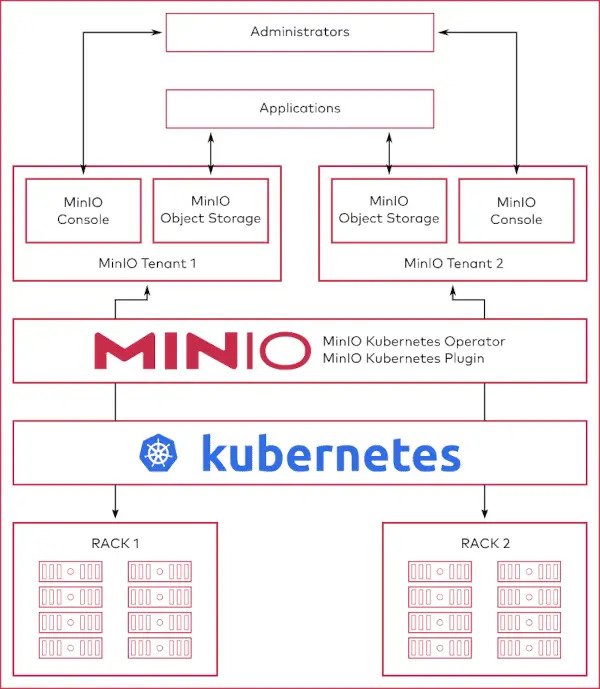

Lần lượt các lỗ hổng CVE-2023-28431, CVE-2023-23434, CVE-2023-28433 vừa được phát hiện trong MinIO - giải pháp lưu trữ hiệu suất cao phục vụ cho học máy, phân tích và dữ liệu ứng dụng, đặc biệt cung cấp các API tương thích với dịch vụ lưu trữ đám mây Amazon S3.

Cách duy nhất để giải quyết lỗ hổng là người dùng nên nâng cấp lên RELEASE.2023-03-20T20-16-18Z ngay lập tức.

Người dùng nên nâng cấp lên RELEASEE.2023-03-20T20-16-18Z hoặc bật truy cập API của trình duyệt và vô hiệu hóa minio_browser = off (*lưu ý truy cập API trình duyệt phải được bật).

Cách duy nhất để giải quyết lỗ hổng là người dùng nên nâng cấp lên RELEASE.2023-03-20T20-16-18Z ngay lập tức.

Các lỗ hổng này đều có thể gây ra hậu quả nghiêm trọng đối với người dùng và dữ liệu. Vì vậy việc cập nhật bản vá kịp thời là cách bảo vệ hệ thống của bạn.

1. CVE-2023-28432: Lỗ hổng rò rỉ thông tin

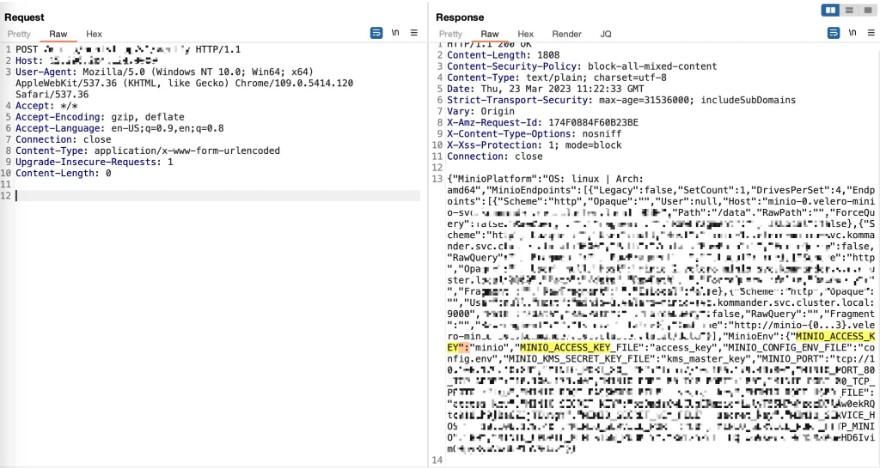

Với điểm CVSS 7.5, lỗ hổng ảnh hưởng đến việc triển khai MinIO trong cấu hình cluster trong các phiển bản RELEASE.2019-12-17T23-16-33Z đến RELEASE.2023-03-20T20-16-18Z. Do lỗ hổng này, MinIO trả về tất cả các biến môi trường, bao gồm thông tin nhạy cảm như MINIO_SECRET_KEY và MINIO_ROOT_PASSWORD, dẫn đến rò rỉ thông tin. PoC cho CVE-2023-28432 đã được phát hành công khai.

2. CVE-2023-28434: Lỗ hổng leo thang đặc quyền trên Linux/ MacOS

Với điểm CVSS 8.8, lỗ hổng này cho phép kẻ tấn công bỏ qua việc kiểm tra tên metadata bucket và chèn một đối tượng vào bất kỳ bucket nào trong khi xử lý PostPolicyBucket. Để thực hiện cuộc tấn công này, kẻ tấn công yêu cầu thông tin xác thực có quyền arn:aws:s3:::* và mở Console API. Lỗ hổng này ảnh hưởng đến các phiên bản MinIO trước RELEASE.2023-03-20T20-16-18Z trên nền tảng Linux và MacOS.Người dùng nên nâng cấp lên RELEASEE.2023-03-20T20-16-18Z hoặc bật truy cập API của trình duyệt và vô hiệu hóa minio_browser = off (*lưu ý truy cập API trình duyệt phải được bật).

3. CVE-2023-28433: Lỗ hổng leo thang đặc quyền trên Windows thông qua thao tác tách đường dẫn

Tương tự CVE-2023-28434, lỗ hổng CVE-2023-28433 cũng có điểm CVSS là 8.8, ảnh hưởng đến tất cả người dùng MinIO Windows trước phiên bản RELEASE.2023-03-20T20-16-18Z. Lỗ hổng tồn tại do MinIO không thể lọc ký tự \, cho phép đặt đối tượng tùy ý trên các bucket. Do đó, người dùng có đặc quyền thấp có quyền truy cập vào một bucket cụ thể có thể khai thác lỗ hổng này để tạo người dùng quản trị.Cách duy nhất để giải quyết lỗ hổng là người dùng nên nâng cấp lên RELEASE.2023-03-20T20-16-18Z ngay lập tức.

Các lỗ hổng này đều có thể gây ra hậu quả nghiêm trọng đối với người dùng và dữ liệu. Vì vậy việc cập nhật bản vá kịp thời là cách bảo vệ hệ thống của bạn.

Theo Securityonline

Chỉnh sửa lần cuối bởi người điều hành: