t04ndv

Moderator

-

02/02/2021

-

18

-

85 bài viết

Cảnh báo các lỗ hổng nghiêm trọng ảnh hưởng đến mô-đun Wi-Fi Realtek

Một loạt lỗ hổng mới được phát hiện trong mô-đun Wi-Fi Realtek RTL8170C, có thể cho phép kẻ xấu leo thang đặc quyền trên thiết bị và tấn công các phương thức giao tiếp không dây.

Realtek RTL8710C Wi-Fi SoC sử dụng Ameba, một nền tảng có thể lập trình tương thích với Arduino được trang bị các giao diện ngoại vi nhằm tạo ra một loạt các ứng dụng IoT cho các thiết bị trong các lĩnh vực nông nghiệp, tự động hóa, năng lượng, y tế, công nghiệp, bảo mật và nhà thông minh.

Các lỗ hổng ảnh hưởng đến đến tất cả các thiết bị nhúng và IoT dùng Ameba để kết nối Wi-Fi. Kẻ tấn công cần sử dụng chung mạng Wi-Fi với các thiết bị sử dụng mô-đun RTL8710C hoặc biết khóa chia sẻ trước của mạng (PSK). Đây là một loại mã bí mật được sử dụng để xác thực các máy client không dây trên mạng nội bộ.

Phát hiện này dựa trên một phân tích vào tháng 02/2021, khi tìm ra những điểm yếu tương tự trên mô-đun Wi-Fi Realtek RTL8195A, chủ yếu là lỗ hổng tràn bộ đệm (CVE-2020-9395) cho phép kẻ tấn công kết nối đến mô-đun RTL8195A và chiếm quyền kiểm soát mà không cần đến mật khẩu Wi-Fi.

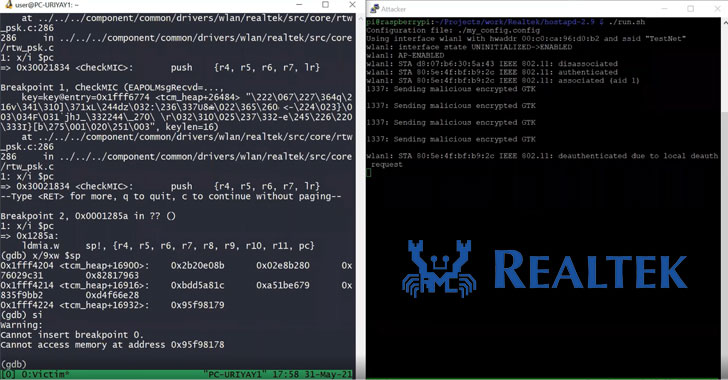

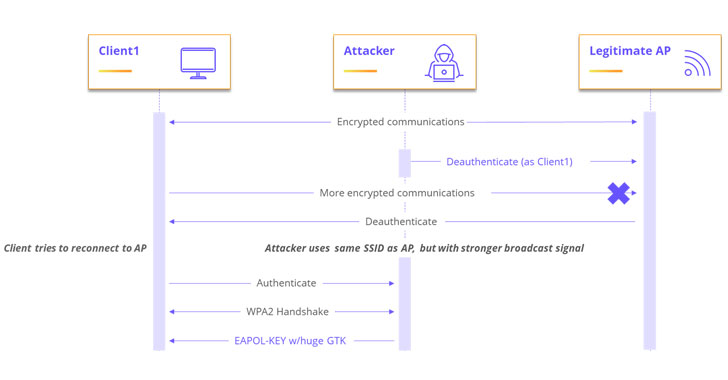

Tương tự, cơ chế bắt tay bốn bước WPA2 của mô-đun Wi-Fi RTL8170C dễ bị tấn công bởi hai lỗ hổng tràn bộ đệm ngăn xếp (CVE-2020-27301 và CVE-2020-27302, điểm CVSS 8.0), khi tin tặc dựa trên hiểu biết về PSK để thực thi mã từ xa trên các máy khách WPA2 sử dụng mô-đun Wi-Fi này.

Các nhà nghiên cứu của Vdoo đã công bố PoC khai thác lỗ hổng, trong đó kẻ tấn công giả mạo một điểm truy cập hợp pháp và gửi một GTK được mã hóa vì mục đích xấu (GTK- group temporal key) đến các máy client có kết nối qua giao thức WPA2. GTK được sử dụng để bảo mật tất cả các lưu lượng multicast và broadcast.

Vdoo cho biết hiện chưa thấy cuộc tấn công nào xảy ra trên thực tế và bổ sung thêm, các phiên bản firmware được phát hành sau ngày 11/01/2021, gồm cả các biện pháp giảm thiểu có thể xử lý lỗ hổng này.

Công ty cũng khuyến cáo sử dụng "cụm mật khẩu WPA2 mạnh, riêng tư" để ngăn chặn việc khai thác các lỗi trên trong các trường hợp không thể cập nhật bản firmware cho các thiết bị.

Realtek RTL8710C Wi-Fi SoC sử dụng Ameba, một nền tảng có thể lập trình tương thích với Arduino được trang bị các giao diện ngoại vi nhằm tạo ra một loạt các ứng dụng IoT cho các thiết bị trong các lĩnh vực nông nghiệp, tự động hóa, năng lượng, y tế, công nghiệp, bảo mật và nhà thông minh.

Các lỗ hổng ảnh hưởng đến đến tất cả các thiết bị nhúng và IoT dùng Ameba để kết nối Wi-Fi. Kẻ tấn công cần sử dụng chung mạng Wi-Fi với các thiết bị sử dụng mô-đun RTL8710C hoặc biết khóa chia sẻ trước của mạng (PSK). Đây là một loại mã bí mật được sử dụng để xác thực các máy client không dây trên mạng nội bộ.

Phát hiện này dựa trên một phân tích vào tháng 02/2021, khi tìm ra những điểm yếu tương tự trên mô-đun Wi-Fi Realtek RTL8195A, chủ yếu là lỗ hổng tràn bộ đệm (CVE-2020-9395) cho phép kẻ tấn công kết nối đến mô-đun RTL8195A và chiếm quyền kiểm soát mà không cần đến mật khẩu Wi-Fi.

Tương tự, cơ chế bắt tay bốn bước WPA2 của mô-đun Wi-Fi RTL8170C dễ bị tấn công bởi hai lỗ hổng tràn bộ đệm ngăn xếp (CVE-2020-27301 và CVE-2020-27302, điểm CVSS 8.0), khi tin tặc dựa trên hiểu biết về PSK để thực thi mã từ xa trên các máy khách WPA2 sử dụng mô-đun Wi-Fi này.

Các nhà nghiên cứu của Vdoo đã công bố PoC khai thác lỗ hổng, trong đó kẻ tấn công giả mạo một điểm truy cập hợp pháp và gửi một GTK được mã hóa vì mục đích xấu (GTK- group temporal key) đến các máy client có kết nối qua giao thức WPA2. GTK được sử dụng để bảo mật tất cả các lưu lượng multicast và broadcast.

Vdoo cho biết hiện chưa thấy cuộc tấn công nào xảy ra trên thực tế và bổ sung thêm, các phiên bản firmware được phát hành sau ngày 11/01/2021, gồm cả các biện pháp giảm thiểu có thể xử lý lỗ hổng này.

Công ty cũng khuyến cáo sử dụng "cụm mật khẩu WPA2 mạnh, riêng tư" để ngăn chặn việc khai thác các lỗi trên trong các trường hợp không thể cập nhật bản firmware cho các thiết bị.

Theo The Hacker News

Chỉnh sửa lần cuối: