-

09/04/2020

-

85

-

553 bài viết

Cảnh báo: Các công ty lớn của Việt Nam đang là nạn nhân của mã độc mới SPECTRALVIPER

Các công ty lớn của Việt Nam hiện là mục tiêu của chiến dịch đang diễn ra nhằm triển khai backdoor (cửa hậu) mới có tên SPECTRALVIPER. Chiến dịch được Công ty an ninh mạng Elastic Security Labs (trụ cở tại Singapore) phát hiện và theo dõi từ vài tháng trước.

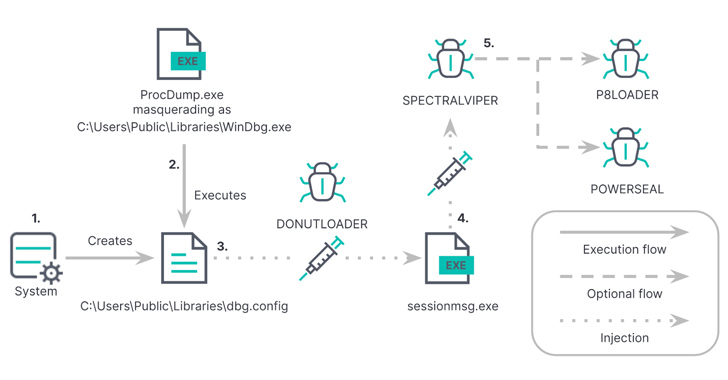

Đầu tiên, tin tặc tạo tệp tin (C:\Users\Public\Libraries\dbg.config) trên hệ thống đã bị xâm nhập thông qua giao thức SMB (Server Message Block) của hệ điều hành Microsoft Windows.

Sau đó, chúng thực hiện đổi tên tiến trình procdump.exe (được sử dụng để thu thập siêu dữ liệu bộ nhớ từ các quy trình đang chạy) thành tệp tin tên Windows debugger (windbg.exe) và thực hiện tải lên một tệp thư viện liên kết động DLL chưa ký có chứa shell code DONUTLOADER. Shell code này đã được định sẵn cấu hình để tiêm vào tiến trình sessionmsg.exe và tiếp tục tải mã độc SPECTRALVIPER đóng vai trò như một cửa hậu nhằm duy trì kết nối đến thiết bị lây nhiễm và thực hiện các hành vi độc hại.

Sơ đồ mô phỏng luồng lây nhiễm của tin tặc (Nguồn Elastic Security Labs)

SPECTRALVIPER được thiết kế tương thích với hệ điều hành Windows kiến trúc x64, bị obfuscate (xáo trộn mã) và chưa từng biết đến trước đây.

Sau khi “ngụy trang” thành công, tin tặc có thể thực hiện một loạt các hành vi độc hại như:

Danh tính của các nạn nhân bị tấn công hiện vẫn chưa được tiết lộ. Vì vậy, các chuyên gia WhiteHat khuyến cáo:

Đối với người dùng cá nhân:

- Bật chế độ tự động cập nhật và cập nhật bản vá mới nhất của hệ điều hành Windows đang sử dụng

- Cài đặt phần mềm diệt virus (AV) trên máy tính

- Cài đặt và thiết lập tường lửa trên thiết bị

- Mã hoá và sao lưu dữ liệu quan trọng

- Liên hệ với đơn vị chuyên môn nếu máy tính có biểu hiện bất thường

Đối với doanh nghiệp:

- Tiến hành cập nhật bản vá hệ điều hành cho toàn bộ hệ thống và bật chế độ tự động cập nhật

- Đơn vị, tổ chức cần triển khai các giải pháp giám sát an ninh mạng như AV, tường lửa, SOC (trung tâm giám sát an ninh mạng) để có thể lập tức phát hiện dấu hiệu bất thường của các cuộc tấn công nhằm ứng cứu, xử lý kịp thời.

- Liên hệ với các đơn vị chuyên môn về an ninh mạng để thực hiện rà soát tổng thể toàn bộ hệ thống của mình, bao gồm: các máy chủ, máy trạm và hệ thống cloud, nhằm bóc tách triệt để mã độc.

Đầu tiên, tin tặc tạo tệp tin (C:\Users\Public\Libraries\dbg.config) trên hệ thống đã bị xâm nhập thông qua giao thức SMB (Server Message Block) của hệ điều hành Microsoft Windows.

Sau đó, chúng thực hiện đổi tên tiến trình procdump.exe (được sử dụng để thu thập siêu dữ liệu bộ nhớ từ các quy trình đang chạy) thành tệp tin tên Windows debugger (windbg.exe) và thực hiện tải lên một tệp thư viện liên kết động DLL chưa ký có chứa shell code DONUTLOADER. Shell code này đã được định sẵn cấu hình để tiêm vào tiến trình sessionmsg.exe và tiếp tục tải mã độc SPECTRALVIPER đóng vai trò như một cửa hậu nhằm duy trì kết nối đến thiết bị lây nhiễm và thực hiện các hành vi độc hại.

Sơ đồ mô phỏng luồng lây nhiễm của tin tặc (Nguồn Elastic Security Labs)

SPECTRALVIPER được thiết kế tương thích với hệ điều hành Windows kiến trúc x64, bị obfuscate (xáo trộn mã) và chưa từng biết đến trước đây.

Sau khi “ngụy trang” thành công, tin tặc có thể thực hiện một loạt các hành vi độc hại như:

- Tải và tiêm nhiễm các tệp thực thi (Portable Executable - PE) cho phép thực thi mã độc bằng các tiến trình hợp lệ.

- Giả mạo phiên người dùng từ đó cho phép leo thang đặc quyền và qua mặt các biện pháp an ninh, truy cập trái phép và kiểm soát các tài nguyên nhạy cảm.

- Tải lên/xuống các tệp tin: cho phép tin tặc trích xuất dữ liệu nhạy cảm hoặc phát tán thêm các payload độc hại trên thiết bị lây nhiễm.

- Thao túng tệp tin/thư mục: cho phép tin tặc kiểm soát các tệp tin trên máy nạn nhân như tạo, xóa, sửa và di chuyển các tệp tin và thư mục.

Danh tính của các nạn nhân bị tấn công hiện vẫn chưa được tiết lộ. Vì vậy, các chuyên gia WhiteHat khuyến cáo:

Đối với người dùng cá nhân:

- Bật chế độ tự động cập nhật và cập nhật bản vá mới nhất của hệ điều hành Windows đang sử dụng

- Cài đặt phần mềm diệt virus (AV) trên máy tính

- Cài đặt và thiết lập tường lửa trên thiết bị

- Mã hoá và sao lưu dữ liệu quan trọng

- Liên hệ với đơn vị chuyên môn nếu máy tính có biểu hiện bất thường

Đối với doanh nghiệp:

- Tiến hành cập nhật bản vá hệ điều hành cho toàn bộ hệ thống và bật chế độ tự động cập nhật

- Đơn vị, tổ chức cần triển khai các giải pháp giám sát an ninh mạng như AV, tường lửa, SOC (trung tâm giám sát an ninh mạng) để có thể lập tức phát hiện dấu hiệu bất thường của các cuộc tấn công nhằm ứng cứu, xử lý kịp thời.

- Liên hệ với các đơn vị chuyên môn về an ninh mạng để thực hiện rà soát tổng thể toàn bộ hệ thống của mình, bao gồm: các máy chủ, máy trạm và hệ thống cloud, nhằm bóc tách triệt để mã độc.

Theo Elastic Security Labs, WhiteHat

Chỉnh sửa lần cuối: