WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

An ninh mạng tháng 9/2022: Microsoft Exchange – Quà Trung thu tặng muộn

Ngày nảy ngày nay, có một ‘chị Hằng’ tên là Microsoft. Vào những ngày cuối cùng của tháng Trung thu, ‘chị Hằng’ Microsoft tặng cho các bạn người dùng ‘món quà bất đắc dĩ’ là hai lỗ hổng zero-day, kết hợp với nhau có thể cho phép thực thi mã từ xa trên hệ thống Exchange Server bị xâm phạm. Theo chuyên gia WhiteHat thống kê, thế giới có khoảng 203.000 hệ thống dịch vụ Microsoft Exchange đang public trên Internet, trong đó Việt Nam ghi nhận gần 500 server.

Tháo dây duy băng, mở nắp hộp quà, người dùng không khỏi ‘rưng rưng’ với hai món quà nhận được, gồm CVE-2022-41040 và CVE-2022-41082.

CVE-2022-41040 là lỗi giả mạo yêu cầu phía máy chủ (SSRF), chỉ có thể bị khai thác bởi kẻ tấn công đã được xác thực. Khai thác thành công lỗ hổng này cho phép kích hoạt lỗ hổng thứ hai (CVE-2022-41082) để thực thi mã từ xa.

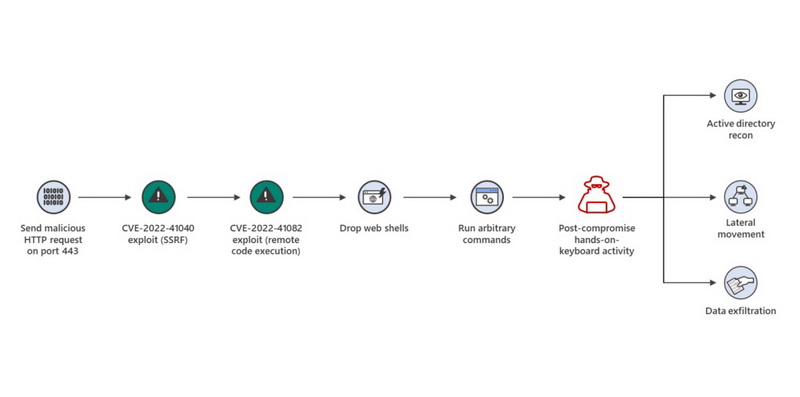

Hai lỗ hổng này đang bị lợi dụng trong các cuộc tấn công thực tế nhắm vào hệ thống của người dùng. Cụ thể, hacker kết hợp hai lỗ hổng để triển khai web shell China Chopper trên các máy chủ bị xâm nhập nhằm đánh cắp dữ liệu và xâm nhập ngang hàng sang các hệ thống khác trong mạng. Các truy vấn được sử dụng trong chuỗi khai thác tương tự như cuộc tấn công nhắm vào các lỗ hổng ProxyShell.

Mô hình tấn công sử dụng CVE-2022-41040 và CVE-2022-21082

Microsoft hiện vẫn chưa đưa ra bản vá cho hai lỗ hổng này. Tuy nhiên, quản trị Exchange Server có thể áp dụng một trong ba biện pháp khắc phục tạm thời sau để ngăn chặn nguy cơ bị tấn công:

+ Cách 1: Với dịch vụ đã bật Exchange Emergency Mitigation Service (EEMS), biện pháp giảm thiểu sử dụng URL Rewrite đã được phát hành cho Exchange Server 2016 và Exchange Server 2019 và được bật tự động.

+ Cách 2: Sử dụng đoạn script sau (https://aka.ms/EOMTv2) để giảm thiểu ảnh hưởng của lỗ hổng CVE-2022-41040. Script này sẽ:

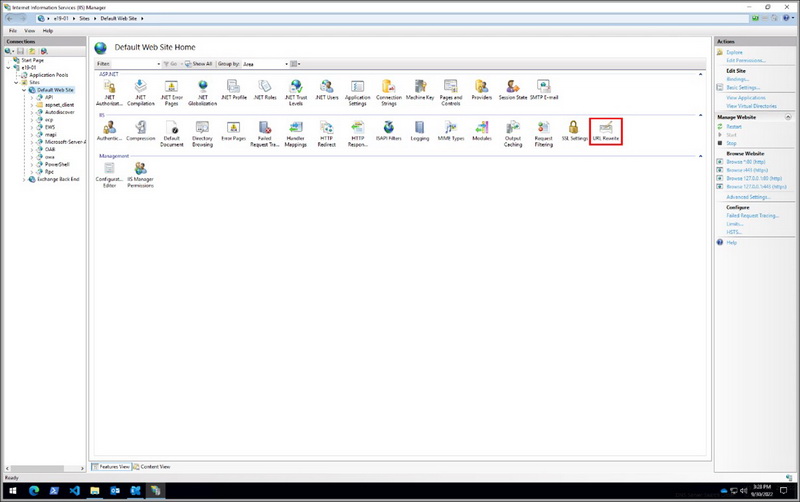

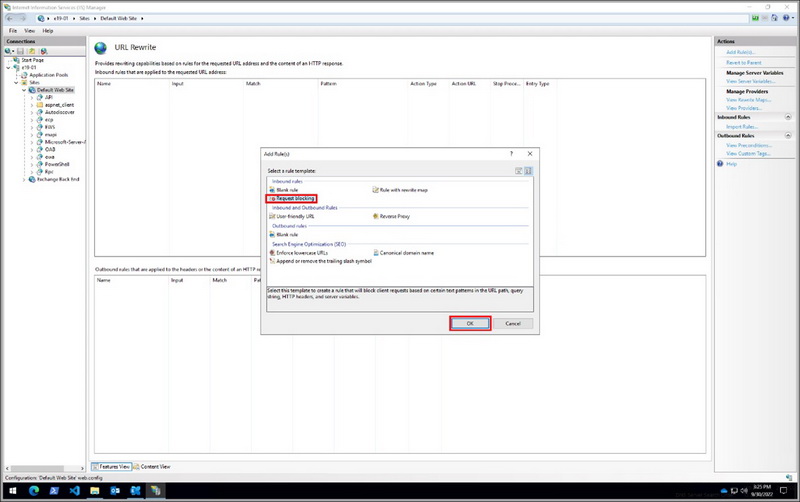

1. Mở IIS Manager >>> Default Web Site >>> Autodiscover

2. Trong Feature View, chọn URL Rewrite

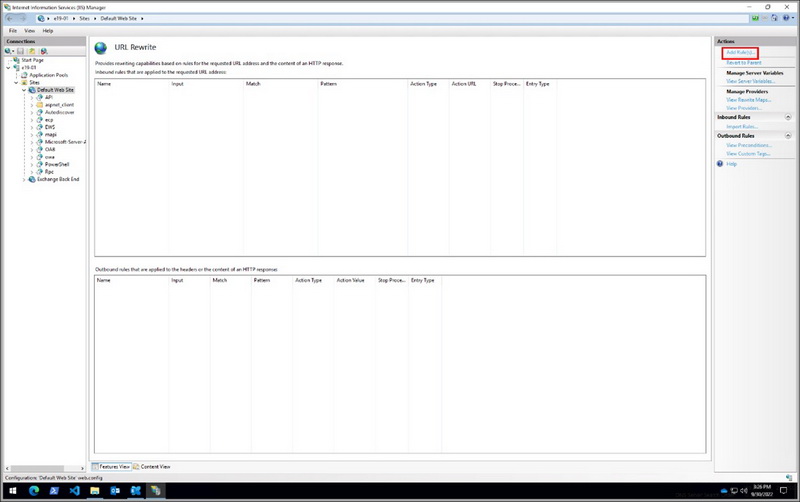

3. Trong thanh Actions bên phải, chọn Add Rules.

4. Chọn Request Blocking, rồi ấn OK.

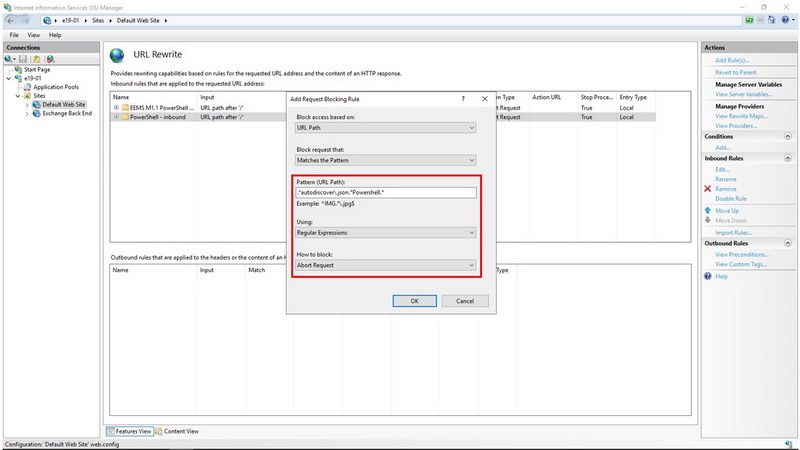

5. Thêm chuỗi “.*autodiscover\.json.*\@.*Powershell.*” vào Pattern (URL Path), chọn Regular Expression phía dưới Using và chọn Abort Request phía dưới How to block, sau đó chọn OK.

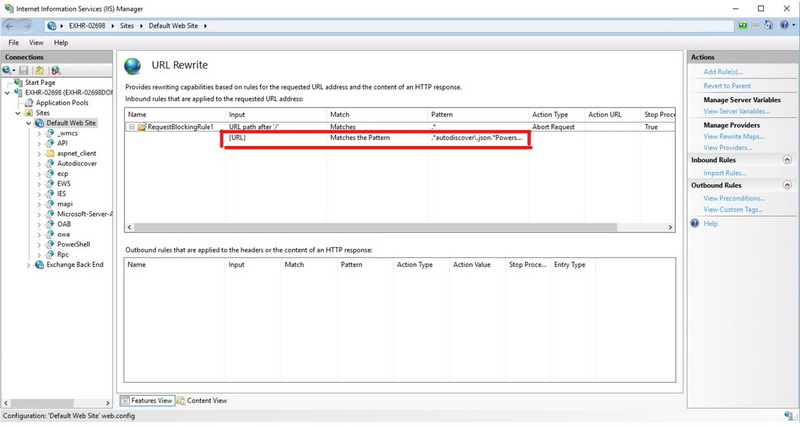

6. Mở rộng luật và chọn luật có Pattern ".*autodiscover\.json.*\@.*Powershell.*" và chọn Edit phía dưới Conditions ở thanh bên phải.

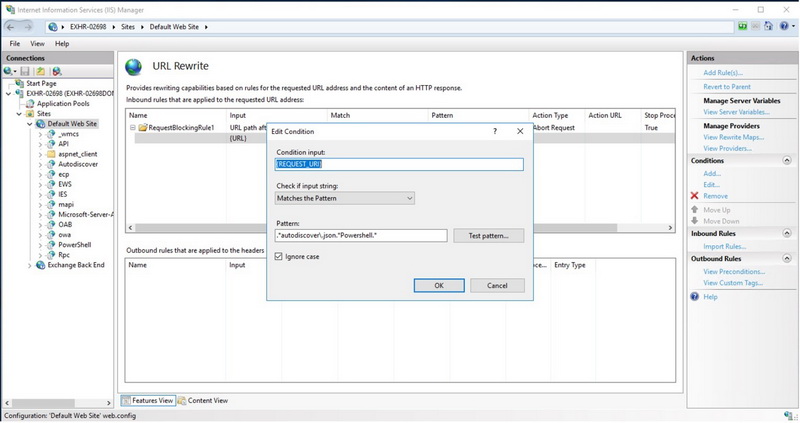

7. Thay Condition input từ {URL} thành {REQUEST_URI}

Khách hàng Exchange Server cũng được khuyến cáo vô hiệu hóa quyền truy cập PowerShell từ xa cho người dùng không phải là quản trị viên.

Tháng 9 này, có thể ‘chị Hằng’ Microsoft chưa nắm vững nghệ thuật tặng quà làm vừa lòng người nhận, nhưng người dùng chúng ta cần nắm vững nghệ thuật/nguyên tắc cầm chuột để áp dụng ngay các biện pháp giảm thiểu nhằm ngăn chặn nguy cơ bị tấn công và sẵn sàng cập nhật bản vá ngay khi có thể càng sớm càng tốt nhé!

Tháo dây duy băng, mở nắp hộp quà, người dùng không khỏi ‘rưng rưng’ với hai món quà nhận được, gồm CVE-2022-41040 và CVE-2022-41082.

CVE-2022-41040 là lỗi giả mạo yêu cầu phía máy chủ (SSRF), chỉ có thể bị khai thác bởi kẻ tấn công đã được xác thực. Khai thác thành công lỗ hổng này cho phép kích hoạt lỗ hổng thứ hai (CVE-2022-41082) để thực thi mã từ xa.

Hai lỗ hổng này đang bị lợi dụng trong các cuộc tấn công thực tế nhắm vào hệ thống của người dùng. Cụ thể, hacker kết hợp hai lỗ hổng để triển khai web shell China Chopper trên các máy chủ bị xâm nhập nhằm đánh cắp dữ liệu và xâm nhập ngang hàng sang các hệ thống khác trong mạng. Các truy vấn được sử dụng trong chuỗi khai thác tương tự như cuộc tấn công nhắm vào các lỗ hổng ProxyShell.

Mô hình tấn công sử dụng CVE-2022-41040 và CVE-2022-21082

Microsoft hiện vẫn chưa đưa ra bản vá cho hai lỗ hổng này. Tuy nhiên, quản trị Exchange Server có thể áp dụng một trong ba biện pháp khắc phục tạm thời sau để ngăn chặn nguy cơ bị tấn công:

+ Cách 1: Với dịch vụ đã bật Exchange Emergency Mitigation Service (EEMS), biện pháp giảm thiểu sử dụng URL Rewrite đã được phát hành cho Exchange Server 2016 và Exchange Server 2019 và được bật tự động.

+ Cách 2: Sử dụng đoạn script sau (https://aka.ms/EOMTv2) để giảm thiểu ảnh hưởng của lỗ hổng CVE-2022-41040. Script này sẽ:

- Kiểm tra phiên bản mới nhất của EOMTv2.ps1 và tải xuống.

- Giảm thiểu các cuộc tấn công đã biết sử dụng CVE-2022-41040 thông qua một cấu hình URL Rewrite.

1. Mở IIS Manager >>> Default Web Site >>> Autodiscover

2. Trong Feature View, chọn URL Rewrite

3. Trong thanh Actions bên phải, chọn Add Rules.

4. Chọn Request Blocking, rồi ấn OK.

5. Thêm chuỗi “.*autodiscover\.json.*\@.*Powershell.*” vào Pattern (URL Path), chọn Regular Expression phía dưới Using và chọn Abort Request phía dưới How to block, sau đó chọn OK.

6. Mở rộng luật và chọn luật có Pattern ".*autodiscover\.json.*\@.*Powershell.*" và chọn Edit phía dưới Conditions ở thanh bên phải.

7. Thay Condition input từ {URL} thành {REQUEST_URI}

Khách hàng Exchange Server cũng được khuyến cáo vô hiệu hóa quyền truy cập PowerShell từ xa cho người dùng không phải là quản trị viên.

Tháng 9 này, có thể ‘chị Hằng’ Microsoft chưa nắm vững nghệ thuật tặng quà làm vừa lòng người nhận, nhưng người dùng chúng ta cần nắm vững nghệ thuật/nguyên tắc cầm chuột để áp dụng ngay các biện pháp giảm thiểu nhằm ngăn chặn nguy cơ bị tấn công và sẵn sàng cập nhật bản vá ngay khi có thể càng sớm càng tốt nhé!

WhiteHat.vn

Chỉnh sửa lần cuối: