Marcus1337

VIP Members

-

01/04/2021

-

62

-

76 bài viết

1,5 triệu trang web WordPress bị tấn công qua khai thác plugin với hơn 40.000 lượt cài đặt

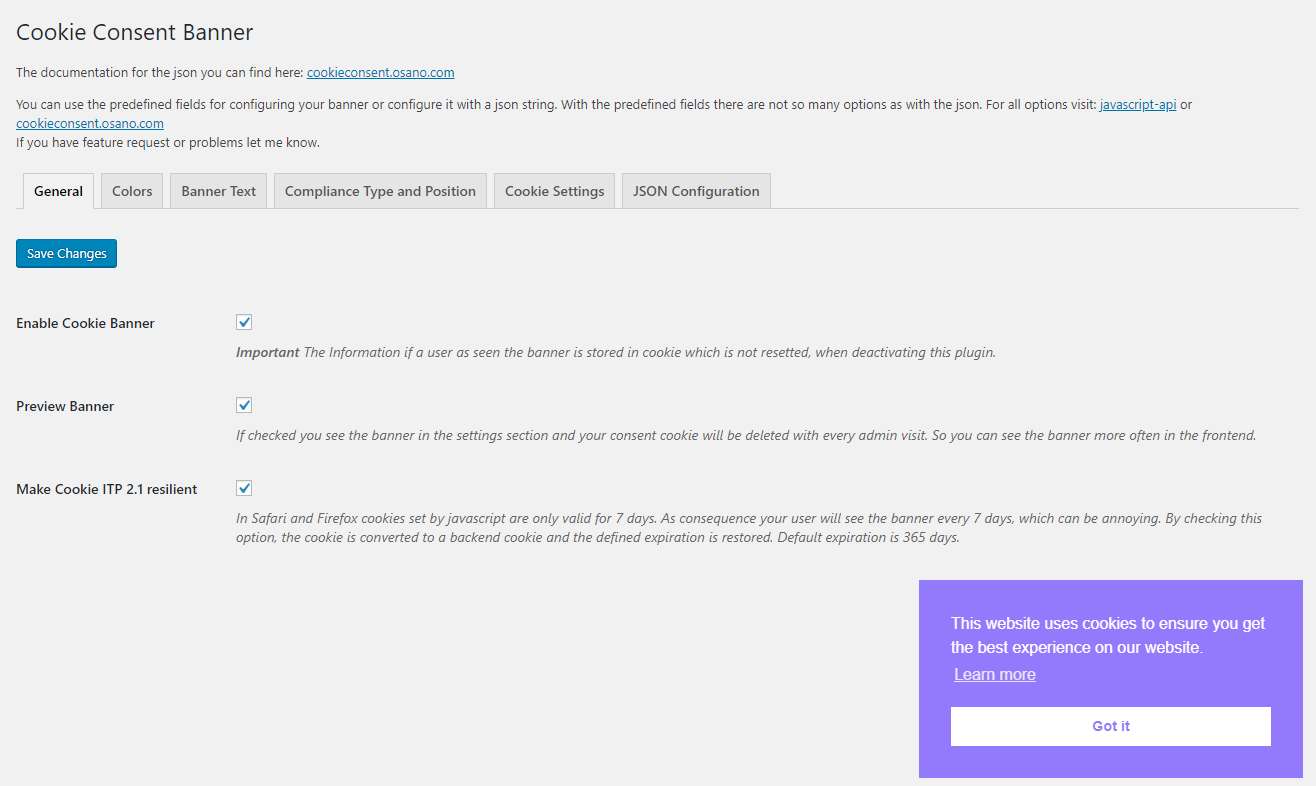

Các cuộc tấn công này nhằm vào một lỗ hổng Unauthenticated Stored Cross-Site Scripting (XSS) trong một plugin yêu cầu sự đồng ý sử dụng cookie của WordPress. Plugin này có tên Beautiful Cookie Consent Banner với hơn 40.000 lượt cài đặt hoạt động.

Trong các cuộc tấn công XSS, hacker sẽ tiêm các đoạn mã JavaScript độc hại vào các trang web dễ bị tấn công. Đoạn mã này sẽ được thực thi trong trình duyệt web của người truy cập. Ảnh hưởng của lỗ hổng có thể bao gồm việc truy cập trái phép vào thông tin nhạy cảm, chiếm đoạt phiên làm việc, lây nhiễm mã độc thông qua việc chuyển hướng đến các trang web độc hại, hoặc đánh cắp toàn bộ hệ thống mục tiêu.

Công ty bảo mật WordPress Defiant cho biết lỗ hổng cho phép kẻ tấn công chưa được xác thực tạo ra các tài khoản quản trị giả mạo trên các trang web WordPress chạy phiên bản plugin chưa được vá lỗi (lên tới phiên bản 2.10.1). Nó được khai thác trong chiến dịch này đã được giải quyết vào tháng 1 với việc phát hành phiên bản 2.10.2.

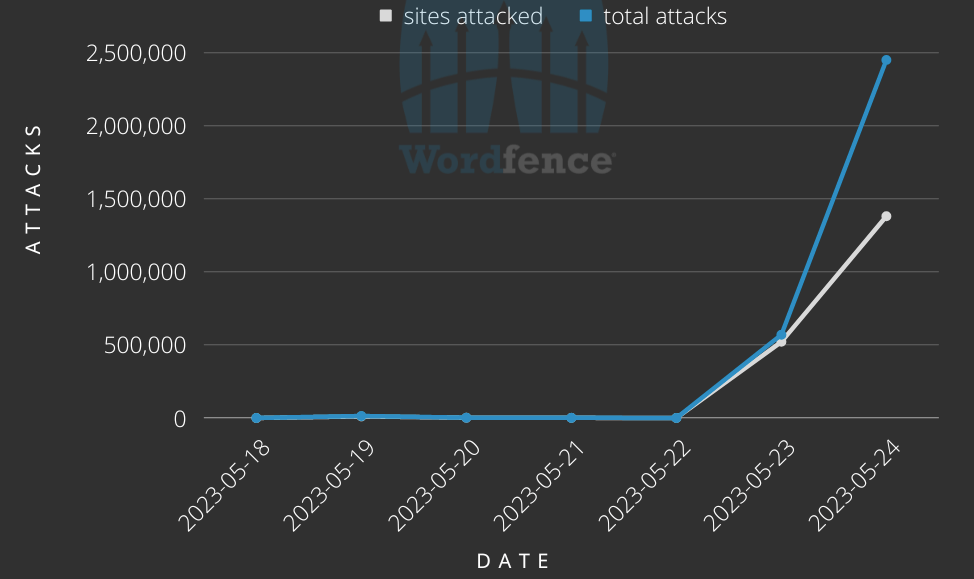

Chuyên gia Ram Gall cho biết thêm: “Tuy nhiên lỗ hổng đã bị khai thác tích cực từ ngày 5 tháng 2 năm 2023. Nhưng đây là cuộc tấn công lớn nhất mà chúng tôi từng ghi nhận. Chúng tôi đã chặn gần 3 triệu cuộc tấn công vào hơn 1.5 triệu trang web từ gần 14.000 địa chỉ IP từ ngày 23 tháng 5 năm 2023 và các cuộc tấn công vẫn tiếp tục diễn ra."

Mặc dù chiến dịch tấn công này có quy mô lớn, nhưng nhóm tấn công sử dụng một lỗ hổng cấu hình sai, do vậy có thể không chạy được mã khai thác ngay cả khi nhắm vào một trang web WordPress chạy phiên bản plugin có lỗ hổng.

Tuy nhiên, những người quản trị hoặc chủ sở hữu các trang web sử dụng plugin Beautiful Cookie Consent Banner được khuyến cáo cập nhật phiên bản mới nhất.

Mặc dù làn sóng tấn công hiện tại có thể không thể tiêm mã độc vào các trang web, nhưng kẻ đứng sau chiến dịch này vẫn có thể tiếp tục thực thi bất cứ lúc nào và lây nhiễm cho các trang web đang sử dụng plugin tồn tại lỗ hổng.

Tuần trước, tin tặc cũng bắt đầu quét Internet để tìm các trang web WordPress chạy các phiên bản dễ bị tấn công của các plugin Essential Addons cho Elementor và WordPress Advanced Custom Fields.

Chúng có thể tiến hành các chiến dịch tấn công sau khi xuất hiện mã khai thác (PoC), cho phép các kẻ tấn công chưa xác thực chiếm quyền kiểm soát các trang web bằng cách thiết lập lại mật khẩu quản trị và giành quyền truy cập đặc quyền.

Trong các cuộc tấn công XSS, hacker sẽ tiêm các đoạn mã JavaScript độc hại vào các trang web dễ bị tấn công. Đoạn mã này sẽ được thực thi trong trình duyệt web của người truy cập. Ảnh hưởng của lỗ hổng có thể bao gồm việc truy cập trái phép vào thông tin nhạy cảm, chiếm đoạt phiên làm việc, lây nhiễm mã độc thông qua việc chuyển hướng đến các trang web độc hại, hoặc đánh cắp toàn bộ hệ thống mục tiêu.

Công ty bảo mật WordPress Defiant cho biết lỗ hổng cho phép kẻ tấn công chưa được xác thực tạo ra các tài khoản quản trị giả mạo trên các trang web WordPress chạy phiên bản plugin chưa được vá lỗi (lên tới phiên bản 2.10.1). Nó được khai thác trong chiến dịch này đã được giải quyết vào tháng 1 với việc phát hành phiên bản 2.10.2.

Chuyên gia Ram Gall cho biết thêm: “Tuy nhiên lỗ hổng đã bị khai thác tích cực từ ngày 5 tháng 2 năm 2023. Nhưng đây là cuộc tấn công lớn nhất mà chúng tôi từng ghi nhận. Chúng tôi đã chặn gần 3 triệu cuộc tấn công vào hơn 1.5 triệu trang web từ gần 14.000 địa chỉ IP từ ngày 23 tháng 5 năm 2023 và các cuộc tấn công vẫn tiếp tục diễn ra."

Mặc dù chiến dịch tấn công này có quy mô lớn, nhưng nhóm tấn công sử dụng một lỗ hổng cấu hình sai, do vậy có thể không chạy được mã khai thác ngay cả khi nhắm vào một trang web WordPress chạy phiên bản plugin có lỗ hổng.

Tuy nhiên, những người quản trị hoặc chủ sở hữu các trang web sử dụng plugin Beautiful Cookie Consent Banner được khuyến cáo cập nhật phiên bản mới nhất.

Mặc dù làn sóng tấn công hiện tại có thể không thể tiêm mã độc vào các trang web, nhưng kẻ đứng sau chiến dịch này vẫn có thể tiếp tục thực thi bất cứ lúc nào và lây nhiễm cho các trang web đang sử dụng plugin tồn tại lỗ hổng.

Tuần trước, tin tặc cũng bắt đầu quét Internet để tìm các trang web WordPress chạy các phiên bản dễ bị tấn công của các plugin Essential Addons cho Elementor và WordPress Advanced Custom Fields.

Chúng có thể tiến hành các chiến dịch tấn công sau khi xuất hiện mã khai thác (PoC), cho phép các kẻ tấn công chưa xác thực chiếm quyền kiểm soát các trang web bằng cách thiết lập lại mật khẩu quản trị và giành quyền truy cập đặc quyền.

Chỉnh sửa lần cuối bởi người điều hành: