Testthuthoi

VIP Members

-

26/06/2018

-

31

-

35 bài viết

Tôi đã hack đề thi ctf bằng google như thế nào?

Tôi đã hack đề thi ctf bằng Google như thế nào? Đọc hết nhé vừa giải trí vừa nhiều hành!

Chào các bác tôi là testthuthoi đây, lâu rồi giờ mới có thời gian viết bài cho các bác.

Nay rảnh dỗi ngồi nghịch ctf thì thấy có cái hay hay về một hàm trong php. Mà đọc đến đây chắc có bác sẽ thắc mắc kì thi ctf là gì thì tiện tôi sẽ để link để các bác tìm hiểu nhé!

Câu chuyện không chỉ dừng lại ở đề thi, khai thác quá dễ. Mà người ra đề rất cẩu thả thế là tôi lọt vào trong xem tí ti.

Bây giờ cùng giải đề thi đã nhé, đừng nôn nóng hack người ra đề tội người ta lắm.

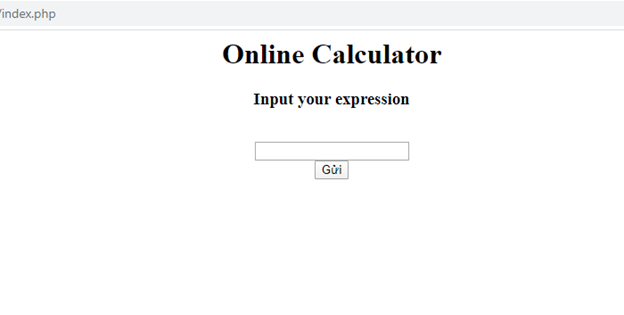

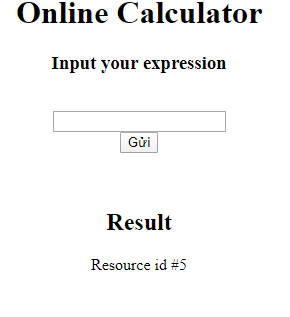

Đề bài kêu : “2+2-3 là một phép tính khó!” Ý nó là nhập các phép tính vào cái ô input.

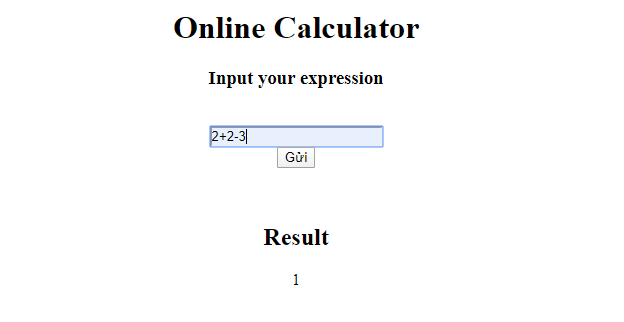

Sau khi tôi nhập như nó bảo kết quả ra thật các bác ợ không sai tí gì luôn :v

Sau khi tôi nhập như nó bảo kết quả ra thật các bác ợ không sai tí gì luôn :v

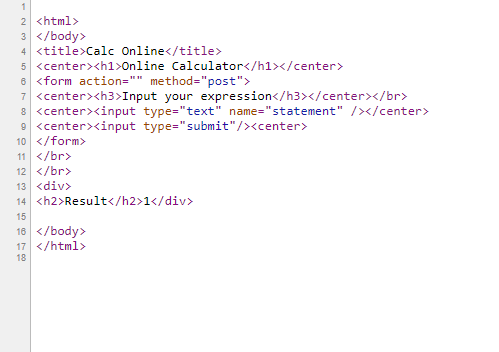

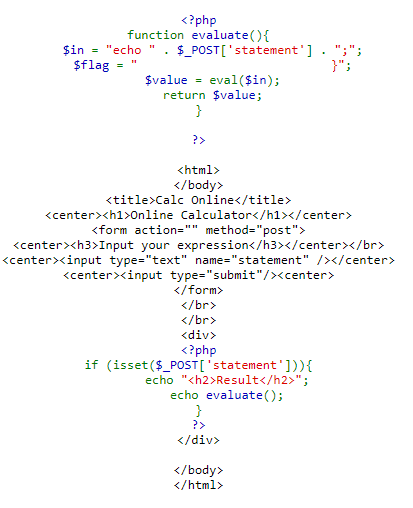

Bắt đầu tôi thực hiện xem mã nguồn có gì vui không?

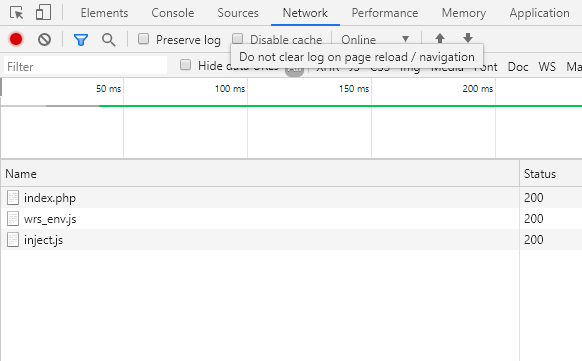

Xem ra cũng chẳng có gì nổi bật, tiếp đến tôi thử xem các gói tin xem có gì vui không?

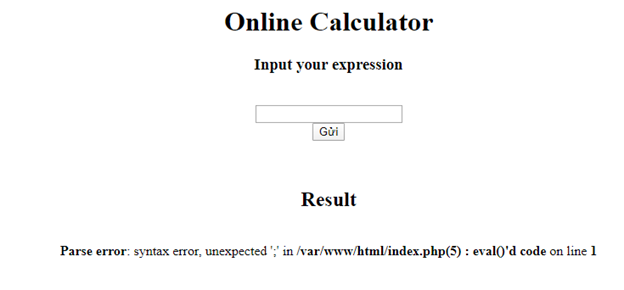

Kết quả cũng chẳng có gì vui vậy làm thế nào có ô input mà nó tính chuẩn thế thì có lỗi gì :v bằng một kỹ năng mà tôi học mót được từ các truyền nhân đi trước là gặp các ô input thì cứ tự nhiên điền các ký tự đặc biệt vào như : ‘,”,… và khoảng trắng nữa Và rồi với độ lười tôi đã điền vào một khoảng trắng.

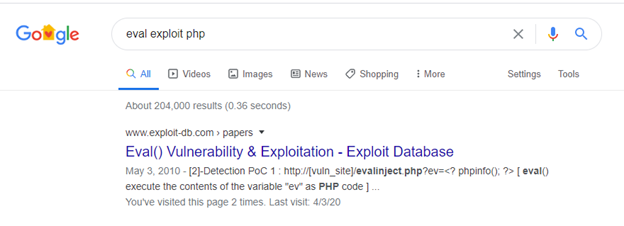

Ồ các truyền nhân không bao giờ sai cả thế là tôi có cả mã lỗi hẳn hoi có cái hàm eval() báo lỗi. Đến đây ngẫm nghĩ vài giây tôi đã dùng tool hacker nổi tiếng để xem có làm ăn được gì không?

Tool chỉ mất 0.36s để cho ra kết quả ghê thật.

Mạnh dạn ngồi đọc xem nó thế nào, thôi ngáp ngủ đó đơn giản cái hàm kia nó cho thực thi cả các hàm khác của php. Tiếp tôi chỉ cần show_source("index.php") là có đáp án rồi.

Sau khi tôi đá qua code thì thấy nó có vẻ có mùi gì đó thơm thơm. Trong đầu tôi có 2 suy nghĩ toang hay không toang. Và để chứng minh nó toang tôi đã mạnh dạn suy nghĩ sao mình không thử tạo ra thêm một file php nữa.

$z=fopen("index2.php",'w');fwrite($z,("<?php echo phpinfo();?>"));fclose($z);

Và tôi nhấn gửi. Êm xịt các bác ợ.

Hồi hộp đánh lênh URL /index2.php và hóng. Kết quả cho thấy toang thật. Dừng ở đây thôi đến đây là có thể làm nhiều thử khủng khiếp rồi. Hum tôi đã report cho ban tổ chức rồi. Có vẻ họ đang bận nên thôi tôi cứ che cái URL đi vậy.

Đó tôi đã hack đề thi CTF mà tool tôi xài là Google. Đó các bác cứ không tin đi.

Nay rảnh dỗi ngồi nghịch ctf thì thấy có cái hay hay về một hàm trong php. Mà đọc đến đây chắc có bác sẽ thắc mắc kì thi ctf là gì thì tiện tôi sẽ để link để các bác tìm hiểu nhé!

Câu chuyện không chỉ dừng lại ở đề thi, khai thác quá dễ. Mà người ra đề rất cẩu thả thế là tôi lọt vào trong xem tí ti.

Bây giờ cùng giải đề thi đã nhé, đừng nôn nóng hack người ra đề tội người ta lắm.

Đề bài kêu : “2+2-3 là một phép tính khó!” Ý nó là nhập các phép tính vào cái ô input.

Bắt đầu tôi thực hiện xem mã nguồn có gì vui không?

Kết quả cũng chẳng có gì vui vậy làm thế nào có ô input mà nó tính chuẩn thế thì có lỗi gì :v bằng một kỹ năng mà tôi học mót được từ các truyền nhân đi trước là gặp các ô input thì cứ tự nhiên điền các ký tự đặc biệt vào như : ‘,”,… và khoảng trắng nữa Và rồi với độ lười tôi đã điền vào một khoảng trắng.

Ồ các truyền nhân không bao giờ sai cả thế là tôi có cả mã lỗi hẳn hoi có cái hàm eval() báo lỗi. Đến đây ngẫm nghĩ vài giây tôi đã dùng tool hacker nổi tiếng để xem có làm ăn được gì không?

Tool chỉ mất 0.36s để cho ra kết quả ghê thật.

Mạnh dạn ngồi đọc xem nó thế nào, thôi ngáp ngủ đó đơn giản cái hàm kia nó cho thực thi cả các hàm khác của php. Tiếp tôi chỉ cần show_source("index.php") là có đáp án rồi.

Sau khi tôi đá qua code thì thấy nó có vẻ có mùi gì đó thơm thơm. Trong đầu tôi có 2 suy nghĩ toang hay không toang. Và để chứng minh nó toang tôi đã mạnh dạn suy nghĩ sao mình không thử tạo ra thêm một file php nữa.

$z=fopen("index2.php",'w');fwrite($z,("<?php echo phpinfo();?>"));fclose($z);

Và tôi nhấn gửi. Êm xịt các bác ợ.

Hồi hộp đánh lênh URL /index2.php và hóng. Kết quả cho thấy toang thật. Dừng ở đây thôi đến đây là có thể làm nhiều thử khủng khiếp rồi. Hum tôi đã report cho ban tổ chức rồi. Có vẻ họ đang bận nên thôi tôi cứ che cái URL đi vậy.

Đó tôi đã hack đề thi CTF mà tool tôi xài là Google. Đó các bác cứ không tin đi.

aHR0cHM6Ly93d3cueW91dHViZS5jb20vd2F0Y2g/dj1iTTdUbzRZeVRKUSZsYw==

Chỉnh sửa lần cuối: