Thực hành điều tra server bị tấn công

Một ngày nào đó server của công ty bạn bị tấn công. Sếp yêu cầu điều tra nguyên nhân, bạn phải làm sao? Hãy đọc bài của mình nhé

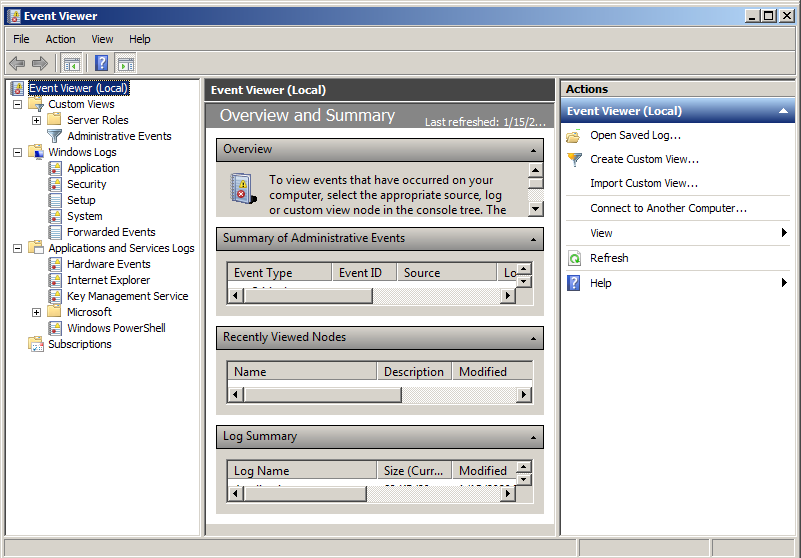

Giới thiệu công cụ EventLog phục vụ điều tra hệ thống

EventLog – nhật ký của Windows, toàn bộ các sự kiện tác động vào hệ thống như đăng nhập đăng xuất, remote desktop, bật tắt máy, cài đặt service... sẽ được ghi lại.

Event Log có 3 phần chính

Các event đặc biệt phục vụ quá trình điều tra

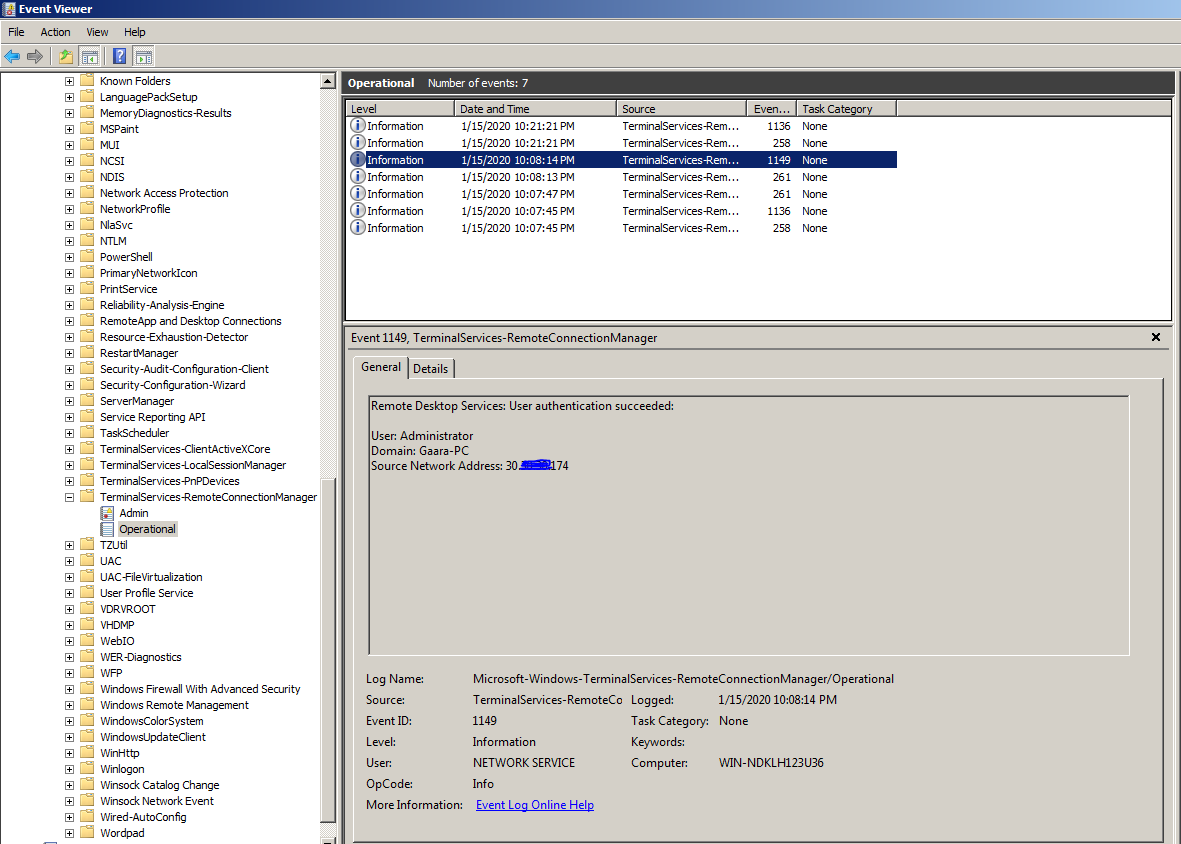

Lịch sử Remote Desktop(Event ID = 1149)

Truy cập vào Application and Service Logs\Microsoft\Windows\TerminalServices-RemoteConnectionManager\Operational lọc tìm các event mã 1149 để xem lịch sử remote desktop, từ đây chúng ta có thể thấy được rất nhiều thông tin hưu ích như: Địa chỉ IP, User, Domain, thời điểm remote vào server.

Trong ví dụ bên dưới thấy được: Máy tính bị remote thông qua Administrator bằng máy có tên Gaara-PC, IP 30.x.x.174 vào lúc 10:08:14 PM ngày 15/01/2020.

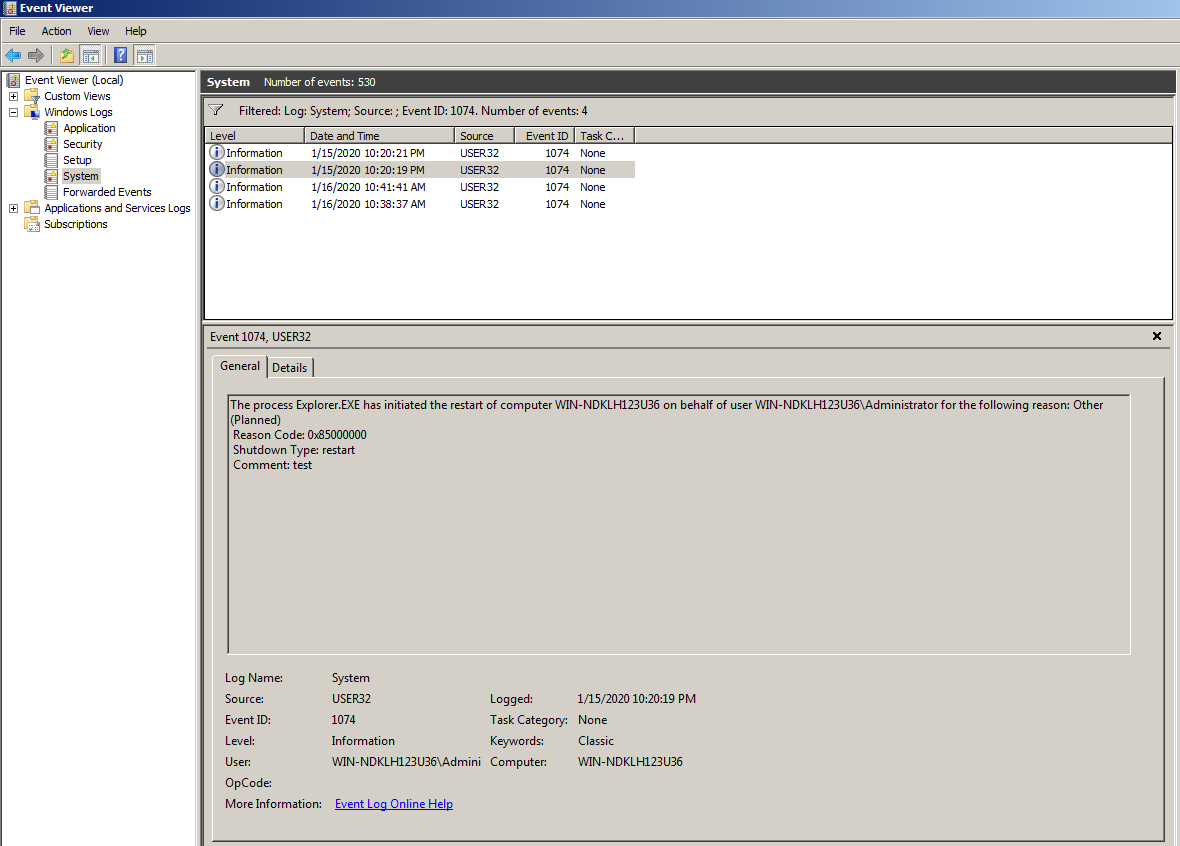

Lịch sử shutdown, restart máy (EventID = 1074)

Truy cập vào Windows Logs\System lọc tìm các event có mã 1074 để xem lịch sử bật tắt máy. Từ ví dụ bên dưới thấy được: Máy tính bị restart lúc 10:20:19 PM ngày 15/01/2020.

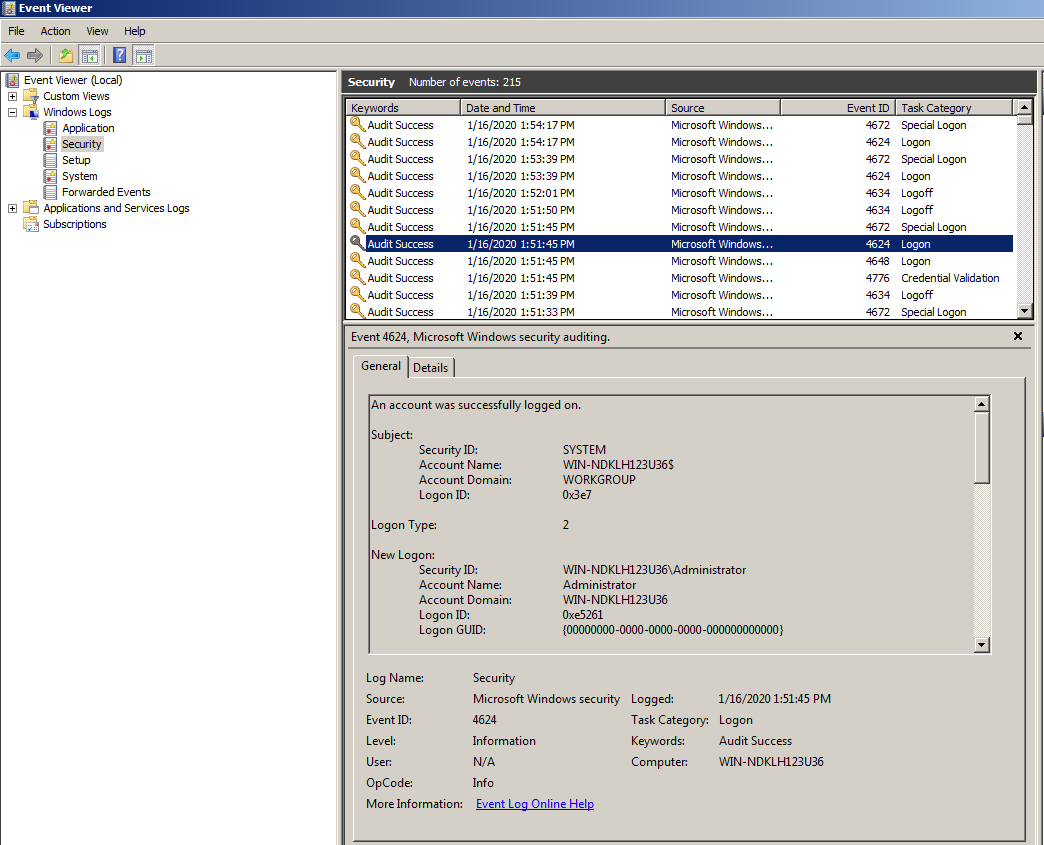

Lịch sử đăng nhập, đăng xuất(EventID = 4624, 4634, 4676)

Truy cập vào Windows Logs\Security lọc tìm mã 4024(logon), 4034(logoff), 4676(xác thực) để xem lịch sử đăng nhập đăng xuất.

Từ ví dụ bên dưới ta thấy được: Thời điểm đăng nhập, đăng xuất, thành công hay thất bại, IP… Log này rất hưu ích cho việc tìm tấn công brute force. Thật vậy tấn công brute force hacker sẽ thử một tập mật khẩu yếu với tần suất liên tục, dựa vào đặc điểm này rất dễ nhận biết trên log nếu một máy (IP) đăng nhập thất bại nhiều lần liên tục.

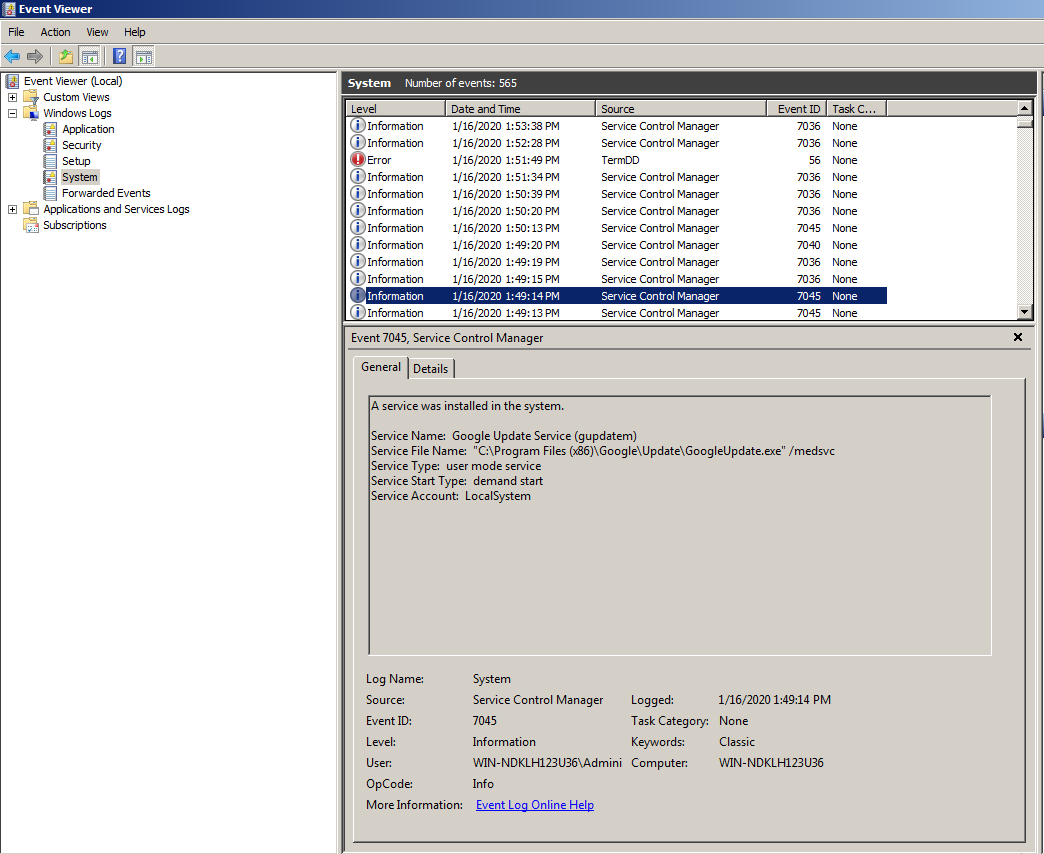

Lịch sử cài đặt service (Event ID = 7045)

Truy cập vào Windows Logs\System lọc tìm mã 7045 để xem lịch sử cài đặt service. Từ ví dụ bên dưới thấy được: Service GoogleUpdate được cài đặt vào lúc 1:49:14 PM ngày 16/1/2020.

Trên là các mã event quan trọng phục vụ quá trình điều tra, ngoài ra còn một số event khác như: Tạo username, bật tắt cấu hình firewall, bật tắt UAC...Các bạn có thểm tìm hiểu thêm nhé.

Thực hành điều tra nguyên nhân server bị tấn công

Yêu cầu: Có một server bị mã hóa, toàn bộ dữ liệu quan trọng bị mã hóa hết. Sếp yêu cần tìm ra nguyên nhân và đưa ra phương án phòng tránh.

Các bạn tải file clone server về import vào VirtualVox để thực hành nhé.

Link tải: https://drive.google.com/file/d/1iMFR-bHGVu7W8yv9zjcf1Zp1z5Cng7M2/view?usp=sharing

Giới thiệu công cụ EventLog phục vụ điều tra hệ thống

EventLog – nhật ký của Windows, toàn bộ các sự kiện tác động vào hệ thống như đăng nhập đăng xuất, remote desktop, bật tắt máy, cài đặt service... sẽ được ghi lại.

Event Log có 3 phần chính

- Windows Logs: Là phần quan trọng nhất, phục vụ chủ yếu cho điều tra.

- Application: Nơi lưu nhật ký các chương trình, phần mềm cài trên máy

- Security: Nơi lưu nhật ký liên quan đến bảo mật của máy tính. Như đăng nhập đăng xuất, bật tắt máy...

- System: Nơi lưu nhật ký liên quan đến tác động vào hệ thống file của Windows. Như cài đặt, bật tắt service…

- Setup: Nơi lưu lại nhật ký cài đặt các bản vá của Windows.

- Forwarded events: Nơi lưu nhật ký liên quan đến các máy tính khác trong mạng tác động tới máy tính của bạn.

- Application and Services Logs: Nơi lưu lại nhật ký liên quan đến các chương trình, phần mềm của Windows hoặc của các chương, trình phần mềm đăng ký với Windows để ghi lại nhật ký.

- Custom View: Bạn chỉ quan tâm đến một số sự kiện, bạn có thể vào phần này để cấu hình.

Các event đặc biệt phục vụ quá trình điều tra

Lịch sử Remote Desktop(Event ID = 1149)

Truy cập vào Application and Service Logs\Microsoft\Windows\TerminalServices-RemoteConnectionManager\Operational lọc tìm các event mã 1149 để xem lịch sử remote desktop, từ đây chúng ta có thể thấy được rất nhiều thông tin hưu ích như: Địa chỉ IP, User, Domain, thời điểm remote vào server.

Trong ví dụ bên dưới thấy được: Máy tính bị remote thông qua Administrator bằng máy có tên Gaara-PC, IP 30.x.x.174 vào lúc 10:08:14 PM ngày 15/01/2020.

Lịch sử shutdown, restart máy (EventID = 1074)

Truy cập vào Windows Logs\System lọc tìm các event có mã 1074 để xem lịch sử bật tắt máy. Từ ví dụ bên dưới thấy được: Máy tính bị restart lúc 10:20:19 PM ngày 15/01/2020.

Lịch sử đăng nhập, đăng xuất(EventID = 4624, 4634, 4676)

Truy cập vào Windows Logs\Security lọc tìm mã 4024(logon), 4034(logoff), 4676(xác thực) để xem lịch sử đăng nhập đăng xuất.

Từ ví dụ bên dưới ta thấy được: Thời điểm đăng nhập, đăng xuất, thành công hay thất bại, IP… Log này rất hưu ích cho việc tìm tấn công brute force. Thật vậy tấn công brute force hacker sẽ thử một tập mật khẩu yếu với tần suất liên tục, dựa vào đặc điểm này rất dễ nhận biết trên log nếu một máy (IP) đăng nhập thất bại nhiều lần liên tục.

Lịch sử cài đặt service (Event ID = 7045)

Truy cập vào Windows Logs\System lọc tìm mã 7045 để xem lịch sử cài đặt service. Từ ví dụ bên dưới thấy được: Service GoogleUpdate được cài đặt vào lúc 1:49:14 PM ngày 16/1/2020.

Trên là các mã event quan trọng phục vụ quá trình điều tra, ngoài ra còn một số event khác như: Tạo username, bật tắt cấu hình firewall, bật tắt UAC...Các bạn có thểm tìm hiểu thêm nhé.

Thực hành điều tra nguyên nhân server bị tấn công

Yêu cầu: Có một server bị mã hóa, toàn bộ dữ liệu quan trọng bị mã hóa hết. Sếp yêu cần tìm ra nguyên nhân và đưa ra phương án phòng tránh.

Các bạn tải file clone server về import vào VirtualVox để thực hành nhé.

Link tải: https://drive.google.com/file/d/1iMFR-bHGVu7W8yv9zjcf1Zp1z5Cng7M2/view?usp=sharing

Chỉnh sửa lần cuối bởi người điều hành: