sunny

VIP Members

-

30/06/2014

-

871

-

1.849 bài viết

WhiteHat 2017 – Một năm nhìn lại

Vậy là năm 2017 với nhiều sự kiện an ninh mạng nổi bật đã qua, năm 2018 lại đến. Đây là lúc chúng ta cùng ngồi nhìn lại xem bức tranh an ninh mạng năm 2017 nổi lên với các gam màu như thế nào. Có thể nhiều bạn sẽ thắc mắc là tại sao bây giờ chúng ta mới cùng nhìn lại, câu trả lời thật ra rất dễ hiểu. Để khách quan, chúng tôi phải đợi các sự kiện gần đây lắng xuống nhằm có cái nhìn công tâm nhất gửi đến các độc giả của WhiteHat.

Bài viết tổng hợp các sự kiện an ninh mạng nổi bật được đăng tải trên WhiteHat trong suốt năm 2017 và có ảnh hưởng đến người dùng tại Việt Nam cũng như trên thế giới.

Trung tuần tháng 1/2017, Công ty Tencent (Trung Quốc) phát hành ứng dụng chỉnh ảnh trên di động có tên Pitu, cho phép người dùng “hóa thân” thành nhân vật trong phim cổ trang Trung Quốc. Với hình ảnh được chỉnh sửa vui nhộn, bắt mắt, ứng dụng miễn phí này nhanh chóng thu hút người dùng với hơn 5 triệu lượt tải về từ Google Play (tính tới thời điểm 14/2/2017). Điều bất thường ở đây, mặc dù là ứng dụng chỉnh sửa ảnh, nhưng Pitu lại yêu cầu các quyền truy cập đến thiết bị của người dùng một cách "quá đáng" như quyền ghi lại các cuộc hội thoại, đọc, ghi vào bộ nhớ thiết bị, tự động kết nối internet và gửi các thông tin về máy chủ tại Trung Quốc. Điều này tiềm ẩn rất nhiều nguy cơ lộ lọt thông tin cá nhân của người dùng.

Trong hai ngày 8-9/3/2017, một thông tin làm người dùng tại Việt Nam giật mình, nhớ tới các hacker Trung Quốc. Đó là hàng loạt website của các cảng hàng không như: Tân Sơn Nhất, Rạch Giá, Tuy Hòa bị hacker tấn công. Hẳn nhiều bạn liên tưởng đến vụ tấn công APT vào hệ thống các sân bay tại Việt Nam năm 2016 - cuộc tấn công được đánh giá là lớn nhất từ trước đến nay vào hệ thống thông tin hàng không của Việt Nam và nghi ngờ có liên quan đến nhóm 1937cn. Tuy nhiên, các chuyên gia của Bkav cho biết lần này không phải là tấn công APT như vụ việc của Vietnam Airlines mà chỉ là khai thác lỗ hổng website. Căn cứ trên dấu hiệu để lại, các website cảng hàng không chỉ đơn thuần bị hacker khai thác lỗ hổng. Những lỗ hổng này tồn tại chủ yếu xuất phát từ việc thiếu quy trình kiểm tra đánh giá cũng như kinh nghiệm về lập trình an toàn của đội ngũ lập trình viên. Theo một kết quả nghiên cứu đã được công bố của Bkav, có tới 40% website Việt Nam tồn tại lỗ hổng .

.

Tháng 4 nổi bật với một lỗ hổng 0-Day nghiêm trọng và lần này là gã khổng lồ Microsoft. Lỗ hổng chưa có bản vá từ nhà sản xuất trên Microsoft Word ảnh hưởng tới toàn bộ các phiên bản Windows, kể cả Windows 10. Như vậy, hầu hết người dùng Việt Nam đứng trước nguy cơ bị tấn công, bởi phần lớn các máy tính tại Việt nam đều sử dụng hệ điều hành Windows và Microsoft Word. Lỗ hổng được đánh giá là rất nghiêm trọng thực tế đã được hacker khai thác để cài đặt mã độc lên máy tính nạn nhân (bằng cách gửi email kèm file word, khi nạn nhân mở file mã độc sẽ tự động tải về để chiếm quyền kiểm soát máy tính). Đúng là dịch vụ càng có nhiều người sử dụng bao nhiêu khi gặp sự cố càng nghiêm trọng bấy nhiêu.

Tháng 4 còn có một vụ việc ít được chú ý tại Việt Nam nhưng là nguyên nhân để bùng phát hàng loạt sự kiện nổi bật trong năm 2017, đó là việc bộ công cụ của NSA bị phát tán. Nhóm hacker Shadow Brokers tuyên bố rằng họ đánh cắp được hàng loạt công cụ hack từ nhóm Equation Group, một đơn vị tấn công mạng có liên hệ với NSA - cơ quan An ninh Mỹ (để hiểu rõ hơn về NSA mời các bạn xem thêm phim "Snowden 2016"). Với các công cụ được tiết lộ bởi Shadow Brokers, việc tấn công các máy tính Windows đã trở nên không thể dễ dàng hơn.

Đúng như dự đoán, ngày 12/5/2017, mã độc tống tiền WannaCry bắt đầu được phát hiện và chỉ sau 3 ngày đã lây nhiễm trên 300.000 máy tính ở 150 quốc gia, trở thành nỗi kinh hoàng trên toàn thế giới. Các máy ATM, trung tâm dữ liệu, cơ sở y tế... đều trở thành nạn nhân của mã độc này. Chiều 16/5, thống kê từ Hệ thống giám sát virus của Bkav cho thấy, tại Việt Nam đã có hơn 1.900 máy tính bị lây nhiễm mã độc tống tiền WannaCry. Trong đó, khoảng 1.600 máy tính được ghi nhận tại 243 cơ quan, doanh nghiệp và khoảng 300 máy tính là của người sử dụng cá nhân. Việc mã độc này được phát tán với tốc độ chóng mặt không thể ngăn cản là do WannaCry đã khai thác lỗ hổng EternalBlue được NSA phát triển trước đây. Có một điều thú vị trong vụ này, WannaCry được chặn đứng do một chuyên gia an ninh mạng đã phát hiện ra kill switch (công tắc an toàn) để kiểm soát mã độc. Dựa vào cơ chế khi WannaCry lây nhiễm vào một máy tính mới, mã độc sẽ liên lạc với một địa chỉ web cố định và chỉ bắt đầu mã hóa các tập tin nếu nó nhận ra địa chỉ web đó không thể truy cập được. Chuyên gia Marcus Hutchins đã đăng ký địa chỉ web trên, nhờ vậy WannaCry được ngăn chặn. Còn bất ngờ hơn khi 3 tháng sau, người hùng chống mã độc WannaCry đã bị FBI bắt giữ do bị buộc tội phát triển một virus máy tính tấn công hệ thống giao dịch của ngân hàng. Đúng là ranh giới giữa các hacker mũ đen và hacker mũ trắng đôi khi rất mong manh

Khi vụ tấn công do WannaCry chưa kết thúc, vào cuối tháng 6, lại một mã độc tống tiền nữa xuất hiện khiến cả thế giới “điên đảo”, đó là Petya. Mang tên gọi thân mật của một vị hoàng đế Nga nổi tiếng, Petya nguy hiểm hơn WannaCry do mã hóa toàn bộ ổ cứng và có khả năng lây lan rộng trong mạng nội bộ. Petya đã làm tê liệt hàng loạt ngân hàng, sân bay, máy ATM và một số doanh nghiệp lớn tại châu Âu. Petya là một loại ransomware “vô cùng khó chịu” và không giống bất kỳ loại mã độc tống tiền nào trước đây. Petya không những thực hiện mã hoá tập tin dữ liệu trên máy nạn nhân, mà còn khởi động lại máy tính, mã hóa bảng master file của ổ cứng (MFT) và làm cho Master Boot Record (MBR) ngừng hoạt động, khiến người dùng không thể truy cập vào bất kỳ file nào trên ổ cứng. Ransomware Petya thay thế MBR của máy tính bằng mã độc của chính nó, hiển thị thông báo đòi tiền chuộc và khiến máy tính không thể khởi động.

Trước những diễn biến ngày càng phức tạp và nguy hiểm của mã độc mã hóa tống tiền, ngày 27/7/2017, WhiteHat đã tổ chức chương trình Diễn tập An ninh mạng "WhiteHat Drill 04" với chủ đề "Ransomware: Xử lý và Phòng chống". Tham gia vào buổi diễn tập, các đội được trải nghiệm tình huống mô phỏng kịch bản tấn công sử dụng ransomware mã hoá các file tài liệu, tống tiền nạn nhân trong thực tế. 80 đơn vị tham gia đã biết cách xử lý loại mã độc này, đồng thời thực hiện các biện pháp phòng chống để tránh máy tính bị lây nhiễm. Kết thúc chương trình diễn tập, theo nguyện vọng của nhiều đội chưa có điều kiện tham gia, WhiteHat đã mở tiếp chương trình diễn tập kéo dài trong 5 ngày để nhiều đơn vị khác trong cộng đồng an ninh mạng cũng có thể tham gia.

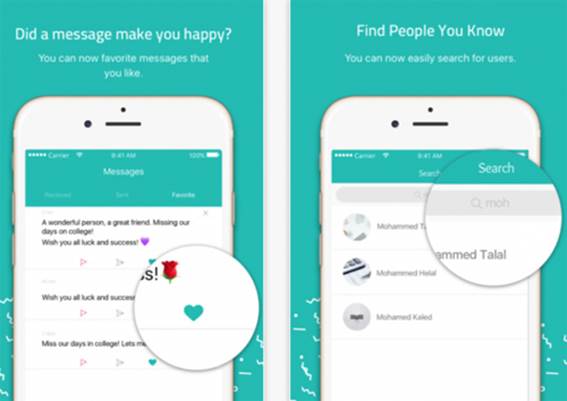

Nếu như trong tháng 2, 5 triệu người dùng tại các nước châu Á được cho là "dễ dãi" khi cài đặt ứng dụng chỉnh sửa ảnh cổ trang Pitu thì trong tháng 8, có đến 300 triệu lượt tải về ứng dụng gửi tin nhắn nặc danh Sarahah trên toàn thế giới, cho dù ứng dụng này có những dấu hiệu thu thập dữ liệu người dùng một cách bất thường. Khi cài đặt trên cả iOS và Android, Sarahah đều yêu cầu quyền truy cập vào danh bạ, email của điện thoại. Việc các ứng dụng đòi hỏi quá nhiều quyền truy cập không cần thiết và người dùng nhấn đồng ý mỗi lần hỏi tạo ra thói quen xấu làm tăng nguy cơ mất an toàn thông tin trên các thiết bị cá nhân hiện nay.

Tháng 9, vấn đề mất an toàn trên các thiết bị lại một lần nữa được đưa ra và tăng theo cấp số nhân. Các chuyên gia đã phát hiện phương thức tấn công mới BlueBorne (BlueBorne = Bluetooth + Airborne) đe dọa an ninh các thiết bị gồm smartphone, máy tính và thiết bị IoT trên các nền tảng Android, iOS, Windows và Linux. Lỗ hổng khai thác qua Bluetooth, là giao thức kết nối tầm ngắn được sử dụng phổ biến nhất hiện nay trên các máy tính, điện thoại di động và các thiết bị IoT như TV, đồng hồ, ô tô, thậm chí cả thiết bị y tế. Tổng cộng có khoảng 8,2 tỉ thiết bị. Để các độc giả dễ so sánh thì dân số thế giới hiện tại đang có khoảng 7,49 tỉ người. Khai thác lỗ hổng, hacker không cần mạng internet vẫn có thể thực hiện kiểm soát các thiết bị của người dùng từ xa. Điều này đặc biệt đe dọa đến các hệ thống quan trọng (an ninh, quốc phòng, bí mật doanh nghiệp...) vốn được ngắt kết nối internet để đảm bảo an toàn.

Trong tháng 9 còn một sự kiện nghiêm trọng của một công ty trong ngành bảo mật là Avast khi phần mềm ‘chăm sóc’ máy tính CCleaner 5.33 bị phát hiện đã nhiễm mã độc, gây ảnh hưởng đến 2,27 triệu máy tính. Trong vụ này, một phương thức mới được các hacker sử dụng đó là tấn công có chủ đích vào các các công ty bảo mật, biến chính các phần mềm bảo vệ, hỗ trợ hệ thống thành phần mềm độc hại. Đúng là trong lĩnh vực an ninh mạng, không một đơn vị nào có thể tự hào là miễn nhiễm với các vụ tấn công, kể cả các công ty bảo mật.

Tháng 10 lại chứng kiến một lỗ hổng nghiêm trọng nữa, nhưng lần này không gọi tên một công ty nào mà là WPA2, giao thức mạng được coi là an toàn nhất hiện nay tồn tại từ năm 2004 (Nếu nhà bạn có một bộ phát wifi, tôi dám chắc là bạn đang cài đặt chuẩn WPA2. Nói vậy để biết các thiết bị mạng sử dụng WPA2 phổ biến như thế nào). Lỗ hổng được biết đến với tên gọi KRACK, cho phép kẻ tấn công có thể chặn và đánh cắp thông tin trong quá trình truyền dữ liệu giữa máy tính và điểm truy cập không dây. Theo đó, kẻ tấn công (trong phạm vi tương đối gần với nạn nhân) có thể khai thác lỗ hổng trên WPA2 thông qua phương thức tấn công cài lại khóa KRACK (Key Reinstallation Attack). Hacker có thể sử dụng kỹ thuật tấn công mới này để đọc những thông tin vốn trước đây được cho là mã hóa an toàn, từ đó lấy cắp thông tin nhạy cảm như số thẻ tín dụng, mật khẩu, nội dung tin nhắn, email, ảnh... Dự kiến đến cuối năm 2018, người dùng mới có thể update giao thức không dây mới WPA3 cho các thiết bị của mình.

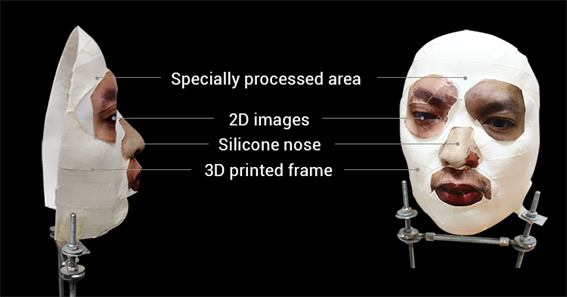

Ngày 3.11.2017, Apple chính thức bán ra iPhone X, chiếc điện thoại được giới thiệu trước đó là đỉnh cao của Apple với công nghệ bảo mật nhận dạng khuôn mặt 3D (Face ID) kết hợp trí tuệ nhân tạo. Nhưng chỉ đúng 1 tuần sau, Tập đoàn công nghệ Bkav đăng tải một video chứng minh có thể mở khóa Face ID trên iPhone X bằng mặt nạ, trái với những gì mà Apple từng tuyên bố (FaceID không thể mở khóa bằng mặt nạ và xác suất mở khóa thành công thiết bị là 1/1.000.000). Vụ việc sau đó thu hút sự quan tâm, tạo làn sóng tranh cãi của cộng đồng mạng không chỉ ở Việt Nam mà trên toàn thế giới. Các tranh cãi chỉ chịu dừng lại khi Bkav tung ra video thứ 2 được tạp chí Forbes đánh giá là "thuyết phục". Điều này chứng tỏ, nhận dạng khuôn mặt vẫn chưa đảm bảo an toàn. Công nghệ AI chỉ nên sử dụng để hỗ trợ người dùng, không nên ứng dụng trong lĩnh vực bảo mật.

Bức tranh an ninh mạng 2017 khép lại trong tháng 12 với điểm sáng: Việt Nam vô địch cuộc thi an ninh mạng toàn cầu WhiteHat Grand Prix 2017. Đội CLGTftMeePwn của Việt Nam đã xuất sắc vượt qua đương kim vô địch 217 (Đài Loan) để giành giải thưởng 10.000 USD. Đây là lần đầu tiên Việt Nam đoạt ngôi vị quán quân kể từ khi WhiteHat Grand Prix được tổ chức quy mô toàn cầu. Cuộc thi đã thu hút sự tham gia của 453 đội đến từ 62 quốc gia và vùng lãnh thổ trên thế giới, trong đó 170 đội ghi tên trên Bảng xếp hạng. Là cuộc thi an ninh mạng quốc tế do Việt Nam tổ chức (Bkav và Cục An toàn thông tin chủ trì, các team BabyPhD, Bteam, ReUTD đến từ cộng đồng an ninh mang Việt Nam ra đề) nên BTC đã đưa chủ đề Di sản văn hóa Việt lồng ghép vào trong các đáp án của mỗi thử thách. Mỗi khi giải thành công một đề thi, các hình ảnh, nội dung giới thiệu về các di sản như: Trống Đồng, Tranh dân gian, Ca dao tục ngữ, Phong tục tập quán, Lễ hội… sẽ xuất hiện, giúp các đội hiểu thêm về văn hóa, con người Việt Nam. Với việc tổ chức thành công cuộc thi WhiteHat Grand Prix 2017, hệ thống thực hành an ninh mạng của WhiteHat đã bước sang năm thứ 5, tiếp tục thúc đẩy phong trào thực hành an toàn thông tin tại Việt Nam.

Năm 2017 đã chứng kiến hàng loạt các sự cố từ các công ty công nghệ lớn hay các tiêu chuẩn lâu đời bị phá vỡ. Cùng với sự bùng phát của các thiết bị, dịch vụ di động; an ninh mạng bỗng nhiên trở nên gần gũi với chúng ta hơn bao giờ hết. Điều này buộc người dùng phải tự trang bị cho mình những kiến thức, thói quen để tránh trở thành nạn nhân của các cuộc tấn công đang xuất hiện ngày càng nhiều và nguy hiểm.

Sẽ thật thiếu công bằng nếu chỉ nhìn vào số lượng các sự cố, lỗ hổng để đánh giá tình hình an ninh mạng tại Việt Nam bằng một sắc màu u ám. Nhưng chúng ta cũng phải đặt câu hỏi, các nhà quản lý, các chuyên gia an ninh mạng, các quản trị hệ thống ở đâu khi các vụ tấn công dựa vào các lỗ hổng cũ vẫn có thể tiến hành, phát tán một cách dễ dàng (và dĩ nhiên là thành công!)?

Năm 2018 đã tới, hi vọng chúng ta sẽ tăng thêm được số lượng và chất lượng các chuyên gia an ninh mạng; chủ động, kịp thời ứng phó trước các cuộc tấn công; hoàn thiện các quy trình, quy định về an toàn thông tin và xử lý sự cố và cộng đồng an ninh mạng tiếp tục là chỗ dựa vững chắc, làm cơ sở cho sự phát triển của công nghệ, kinh tế cùng các vấn đề chính trị, xã hội ...

Để làm được như vậy, trách nhiệm không phải của riêng ai mà là của tất cả chúng ta!

Bài viết tổng hợp các sự kiện an ninh mạng nổi bật được đăng tải trên WhiteHat trong suốt năm 2017 và có ảnh hưởng đến người dùng tại Việt Nam cũng như trên thế giới.

Trung tuần tháng 1/2017, Công ty Tencent (Trung Quốc) phát hành ứng dụng chỉnh ảnh trên di động có tên Pitu, cho phép người dùng “hóa thân” thành nhân vật trong phim cổ trang Trung Quốc. Với hình ảnh được chỉnh sửa vui nhộn, bắt mắt, ứng dụng miễn phí này nhanh chóng thu hút người dùng với hơn 5 triệu lượt tải về từ Google Play (tính tới thời điểm 14/2/2017). Điều bất thường ở đây, mặc dù là ứng dụng chỉnh sửa ảnh, nhưng Pitu lại yêu cầu các quyền truy cập đến thiết bị của người dùng một cách "quá đáng" như quyền ghi lại các cuộc hội thoại, đọc, ghi vào bộ nhớ thiết bị, tự động kết nối internet và gửi các thông tin về máy chủ tại Trung Quốc. Điều này tiềm ẩn rất nhiều nguy cơ lộ lọt thông tin cá nhân của người dùng.

Trong hai ngày 8-9/3/2017, một thông tin làm người dùng tại Việt Nam giật mình, nhớ tới các hacker Trung Quốc. Đó là hàng loạt website của các cảng hàng không như: Tân Sơn Nhất, Rạch Giá, Tuy Hòa bị hacker tấn công. Hẳn nhiều bạn liên tưởng đến vụ tấn công APT vào hệ thống các sân bay tại Việt Nam năm 2016 - cuộc tấn công được đánh giá là lớn nhất từ trước đến nay vào hệ thống thông tin hàng không của Việt Nam và nghi ngờ có liên quan đến nhóm 1937cn. Tuy nhiên, các chuyên gia của Bkav cho biết lần này không phải là tấn công APT như vụ việc của Vietnam Airlines mà chỉ là khai thác lỗ hổng website. Căn cứ trên dấu hiệu để lại, các website cảng hàng không chỉ đơn thuần bị hacker khai thác lỗ hổng. Những lỗ hổng này tồn tại chủ yếu xuất phát từ việc thiếu quy trình kiểm tra đánh giá cũng như kinh nghiệm về lập trình an toàn của đội ngũ lập trình viên. Theo một kết quả nghiên cứu đã được công bố của Bkav, có tới 40% website Việt Nam tồn tại lỗ hổng

Tháng 4 nổi bật với một lỗ hổng 0-Day nghiêm trọng và lần này là gã khổng lồ Microsoft. Lỗ hổng chưa có bản vá từ nhà sản xuất trên Microsoft Word ảnh hưởng tới toàn bộ các phiên bản Windows, kể cả Windows 10. Như vậy, hầu hết người dùng Việt Nam đứng trước nguy cơ bị tấn công, bởi phần lớn các máy tính tại Việt nam đều sử dụng hệ điều hành Windows và Microsoft Word. Lỗ hổng được đánh giá là rất nghiêm trọng thực tế đã được hacker khai thác để cài đặt mã độc lên máy tính nạn nhân (bằng cách gửi email kèm file word, khi nạn nhân mở file mã độc sẽ tự động tải về để chiếm quyền kiểm soát máy tính). Đúng là dịch vụ càng có nhiều người sử dụng bao nhiêu khi gặp sự cố càng nghiêm trọng bấy nhiêu.

Tháng 4 còn có một vụ việc ít được chú ý tại Việt Nam nhưng là nguyên nhân để bùng phát hàng loạt sự kiện nổi bật trong năm 2017, đó là việc bộ công cụ của NSA bị phát tán. Nhóm hacker Shadow Brokers tuyên bố rằng họ đánh cắp được hàng loạt công cụ hack từ nhóm Equation Group, một đơn vị tấn công mạng có liên hệ với NSA - cơ quan An ninh Mỹ (để hiểu rõ hơn về NSA mời các bạn xem thêm phim "Snowden 2016"). Với các công cụ được tiết lộ bởi Shadow Brokers, việc tấn công các máy tính Windows đã trở nên không thể dễ dàng hơn.

Đúng như dự đoán, ngày 12/5/2017, mã độc tống tiền WannaCry bắt đầu được phát hiện và chỉ sau 3 ngày đã lây nhiễm trên 300.000 máy tính ở 150 quốc gia, trở thành nỗi kinh hoàng trên toàn thế giới. Các máy ATM, trung tâm dữ liệu, cơ sở y tế... đều trở thành nạn nhân của mã độc này. Chiều 16/5, thống kê từ Hệ thống giám sát virus của Bkav cho thấy, tại Việt Nam đã có hơn 1.900 máy tính bị lây nhiễm mã độc tống tiền WannaCry. Trong đó, khoảng 1.600 máy tính được ghi nhận tại 243 cơ quan, doanh nghiệp và khoảng 300 máy tính là của người sử dụng cá nhân. Việc mã độc này được phát tán với tốc độ chóng mặt không thể ngăn cản là do WannaCry đã khai thác lỗ hổng EternalBlue được NSA phát triển trước đây. Có một điều thú vị trong vụ này, WannaCry được chặn đứng do một chuyên gia an ninh mạng đã phát hiện ra kill switch (công tắc an toàn) để kiểm soát mã độc. Dựa vào cơ chế khi WannaCry lây nhiễm vào một máy tính mới, mã độc sẽ liên lạc với một địa chỉ web cố định và chỉ bắt đầu mã hóa các tập tin nếu nó nhận ra địa chỉ web đó không thể truy cập được. Chuyên gia Marcus Hutchins đã đăng ký địa chỉ web trên, nhờ vậy WannaCry được ngăn chặn. Còn bất ngờ hơn khi 3 tháng sau, người hùng chống mã độc WannaCry đã bị FBI bắt giữ do bị buộc tội phát triển một virus máy tính tấn công hệ thống giao dịch của ngân hàng. Đúng là ranh giới giữa các hacker mũ đen và hacker mũ trắng đôi khi rất mong manh

Khi vụ tấn công do WannaCry chưa kết thúc, vào cuối tháng 6, lại một mã độc tống tiền nữa xuất hiện khiến cả thế giới “điên đảo”, đó là Petya. Mang tên gọi thân mật của một vị hoàng đế Nga nổi tiếng, Petya nguy hiểm hơn WannaCry do mã hóa toàn bộ ổ cứng và có khả năng lây lan rộng trong mạng nội bộ. Petya đã làm tê liệt hàng loạt ngân hàng, sân bay, máy ATM và một số doanh nghiệp lớn tại châu Âu. Petya là một loại ransomware “vô cùng khó chịu” và không giống bất kỳ loại mã độc tống tiền nào trước đây. Petya không những thực hiện mã hoá tập tin dữ liệu trên máy nạn nhân, mà còn khởi động lại máy tính, mã hóa bảng master file của ổ cứng (MFT) và làm cho Master Boot Record (MBR) ngừng hoạt động, khiến người dùng không thể truy cập vào bất kỳ file nào trên ổ cứng. Ransomware Petya thay thế MBR của máy tính bằng mã độc của chính nó, hiển thị thông báo đòi tiền chuộc và khiến máy tính không thể khởi động.

Trước những diễn biến ngày càng phức tạp và nguy hiểm của mã độc mã hóa tống tiền, ngày 27/7/2017, WhiteHat đã tổ chức chương trình Diễn tập An ninh mạng "WhiteHat Drill 04" với chủ đề "Ransomware: Xử lý và Phòng chống". Tham gia vào buổi diễn tập, các đội được trải nghiệm tình huống mô phỏng kịch bản tấn công sử dụng ransomware mã hoá các file tài liệu, tống tiền nạn nhân trong thực tế. 80 đơn vị tham gia đã biết cách xử lý loại mã độc này, đồng thời thực hiện các biện pháp phòng chống để tránh máy tính bị lây nhiễm. Kết thúc chương trình diễn tập, theo nguyện vọng của nhiều đội chưa có điều kiện tham gia, WhiteHat đã mở tiếp chương trình diễn tập kéo dài trong 5 ngày để nhiều đơn vị khác trong cộng đồng an ninh mạng cũng có thể tham gia.

Nếu như trong tháng 2, 5 triệu người dùng tại các nước châu Á được cho là "dễ dãi" khi cài đặt ứng dụng chỉnh sửa ảnh cổ trang Pitu thì trong tháng 8, có đến 300 triệu lượt tải về ứng dụng gửi tin nhắn nặc danh Sarahah trên toàn thế giới, cho dù ứng dụng này có những dấu hiệu thu thập dữ liệu người dùng một cách bất thường. Khi cài đặt trên cả iOS và Android, Sarahah đều yêu cầu quyền truy cập vào danh bạ, email của điện thoại. Việc các ứng dụng đòi hỏi quá nhiều quyền truy cập không cần thiết và người dùng nhấn đồng ý mỗi lần hỏi tạo ra thói quen xấu làm tăng nguy cơ mất an toàn thông tin trên các thiết bị cá nhân hiện nay.

Tháng 9, vấn đề mất an toàn trên các thiết bị lại một lần nữa được đưa ra và tăng theo cấp số nhân. Các chuyên gia đã phát hiện phương thức tấn công mới BlueBorne (BlueBorne = Bluetooth + Airborne) đe dọa an ninh các thiết bị gồm smartphone, máy tính và thiết bị IoT trên các nền tảng Android, iOS, Windows và Linux. Lỗ hổng khai thác qua Bluetooth, là giao thức kết nối tầm ngắn được sử dụng phổ biến nhất hiện nay trên các máy tính, điện thoại di động và các thiết bị IoT như TV, đồng hồ, ô tô, thậm chí cả thiết bị y tế. Tổng cộng có khoảng 8,2 tỉ thiết bị. Để các độc giả dễ so sánh thì dân số thế giới hiện tại đang có khoảng 7,49 tỉ người. Khai thác lỗ hổng, hacker không cần mạng internet vẫn có thể thực hiện kiểm soát các thiết bị của người dùng từ xa. Điều này đặc biệt đe dọa đến các hệ thống quan trọng (an ninh, quốc phòng, bí mật doanh nghiệp...) vốn được ngắt kết nối internet để đảm bảo an toàn.

Trong tháng 9 còn một sự kiện nghiêm trọng của một công ty trong ngành bảo mật là Avast khi phần mềm ‘chăm sóc’ máy tính CCleaner 5.33 bị phát hiện đã nhiễm mã độc, gây ảnh hưởng đến 2,27 triệu máy tính. Trong vụ này, một phương thức mới được các hacker sử dụng đó là tấn công có chủ đích vào các các công ty bảo mật, biến chính các phần mềm bảo vệ, hỗ trợ hệ thống thành phần mềm độc hại. Đúng là trong lĩnh vực an ninh mạng, không một đơn vị nào có thể tự hào là miễn nhiễm với các vụ tấn công, kể cả các công ty bảo mật.

Tháng 10 lại chứng kiến một lỗ hổng nghiêm trọng nữa, nhưng lần này không gọi tên một công ty nào mà là WPA2, giao thức mạng được coi là an toàn nhất hiện nay tồn tại từ năm 2004 (Nếu nhà bạn có một bộ phát wifi, tôi dám chắc là bạn đang cài đặt chuẩn WPA2. Nói vậy để biết các thiết bị mạng sử dụng WPA2 phổ biến như thế nào). Lỗ hổng được biết đến với tên gọi KRACK, cho phép kẻ tấn công có thể chặn và đánh cắp thông tin trong quá trình truyền dữ liệu giữa máy tính và điểm truy cập không dây. Theo đó, kẻ tấn công (trong phạm vi tương đối gần với nạn nhân) có thể khai thác lỗ hổng trên WPA2 thông qua phương thức tấn công cài lại khóa KRACK (Key Reinstallation Attack). Hacker có thể sử dụng kỹ thuật tấn công mới này để đọc những thông tin vốn trước đây được cho là mã hóa an toàn, từ đó lấy cắp thông tin nhạy cảm như số thẻ tín dụng, mật khẩu, nội dung tin nhắn, email, ảnh... Dự kiến đến cuối năm 2018, người dùng mới có thể update giao thức không dây mới WPA3 cho các thiết bị của mình.

Ngày 3.11.2017, Apple chính thức bán ra iPhone X, chiếc điện thoại được giới thiệu trước đó là đỉnh cao của Apple với công nghệ bảo mật nhận dạng khuôn mặt 3D (Face ID) kết hợp trí tuệ nhân tạo. Nhưng chỉ đúng 1 tuần sau, Tập đoàn công nghệ Bkav đăng tải một video chứng minh có thể mở khóa Face ID trên iPhone X bằng mặt nạ, trái với những gì mà Apple từng tuyên bố (FaceID không thể mở khóa bằng mặt nạ và xác suất mở khóa thành công thiết bị là 1/1.000.000). Vụ việc sau đó thu hút sự quan tâm, tạo làn sóng tranh cãi của cộng đồng mạng không chỉ ở Việt Nam mà trên toàn thế giới. Các tranh cãi chỉ chịu dừng lại khi Bkav tung ra video thứ 2 được tạp chí Forbes đánh giá là "thuyết phục". Điều này chứng tỏ, nhận dạng khuôn mặt vẫn chưa đảm bảo an toàn. Công nghệ AI chỉ nên sử dụng để hỗ trợ người dùng, không nên ứng dụng trong lĩnh vực bảo mật.

Bức tranh an ninh mạng 2017 khép lại trong tháng 12 với điểm sáng: Việt Nam vô địch cuộc thi an ninh mạng toàn cầu WhiteHat Grand Prix 2017. Đội CLGTftMeePwn của Việt Nam đã xuất sắc vượt qua đương kim vô địch 217 (Đài Loan) để giành giải thưởng 10.000 USD. Đây là lần đầu tiên Việt Nam đoạt ngôi vị quán quân kể từ khi WhiteHat Grand Prix được tổ chức quy mô toàn cầu. Cuộc thi đã thu hút sự tham gia của 453 đội đến từ 62 quốc gia và vùng lãnh thổ trên thế giới, trong đó 170 đội ghi tên trên Bảng xếp hạng. Là cuộc thi an ninh mạng quốc tế do Việt Nam tổ chức (Bkav và Cục An toàn thông tin chủ trì, các team BabyPhD, Bteam, ReUTD đến từ cộng đồng an ninh mang Việt Nam ra đề) nên BTC đã đưa chủ đề Di sản văn hóa Việt lồng ghép vào trong các đáp án của mỗi thử thách. Mỗi khi giải thành công một đề thi, các hình ảnh, nội dung giới thiệu về các di sản như: Trống Đồng, Tranh dân gian, Ca dao tục ngữ, Phong tục tập quán, Lễ hội… sẽ xuất hiện, giúp các đội hiểu thêm về văn hóa, con người Việt Nam. Với việc tổ chức thành công cuộc thi WhiteHat Grand Prix 2017, hệ thống thực hành an ninh mạng của WhiteHat đã bước sang năm thứ 5, tiếp tục thúc đẩy phong trào thực hành an toàn thông tin tại Việt Nam.

Năm 2017 đã chứng kiến hàng loạt các sự cố từ các công ty công nghệ lớn hay các tiêu chuẩn lâu đời bị phá vỡ. Cùng với sự bùng phát của các thiết bị, dịch vụ di động; an ninh mạng bỗng nhiên trở nên gần gũi với chúng ta hơn bao giờ hết. Điều này buộc người dùng phải tự trang bị cho mình những kiến thức, thói quen để tránh trở thành nạn nhân của các cuộc tấn công đang xuất hiện ngày càng nhiều và nguy hiểm.

Sẽ thật thiếu công bằng nếu chỉ nhìn vào số lượng các sự cố, lỗ hổng để đánh giá tình hình an ninh mạng tại Việt Nam bằng một sắc màu u ám. Nhưng chúng ta cũng phải đặt câu hỏi, các nhà quản lý, các chuyên gia an ninh mạng, các quản trị hệ thống ở đâu khi các vụ tấn công dựa vào các lỗ hổng cũ vẫn có thể tiến hành, phát tán một cách dễ dàng (và dĩ nhiên là thành công!)?

Năm 2018 đã tới, hi vọng chúng ta sẽ tăng thêm được số lượng và chất lượng các chuyên gia an ninh mạng; chủ động, kịp thời ứng phó trước các cuộc tấn công; hoàn thiện các quy trình, quy định về an toàn thông tin và xử lý sự cố và cộng đồng an ninh mạng tiếp tục là chỗ dựa vững chắc, làm cơ sở cho sự phát triển của công nghệ, kinh tế cùng các vấn đề chính trị, xã hội ...

Để làm được như vậy, trách nhiệm không phải của riêng ai mà là của tất cả chúng ta!