WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Ứng dụng diệt virus trên điện thoại Xiaomi bị hacker ‘biến’ thành malware

Một ứng dụng an ninh cài đặt sẵn trên khoảng 150 triệu thiết bị Xiaomi có thể bị hacker từ xa khai thác để chiếm quyền điều khiển điện thoại.

Theo công ty bảo mật CheckPoint, ứng dụng tồn tại lỗ hổng trên được Xiaomi phát triển và có tên Guard Carrier. Đây là một ứng dụng tích hợp 3 chương trình diệt virus khác nhau cho phép người dùng lựa chọn là Avast, AVL và Tencent.

Theo công ty bảo mật CheckPoint, ứng dụng tồn tại lỗ hổng trên được Xiaomi phát triển và có tên Guard Carrier. Đây là một ứng dụng tích hợp 3 chương trình diệt virus khác nhau cho phép người dùng lựa chọn là Avast, AVL và Tencent.

Vì sử dụng bộ phát triển phần mềm (SDK) nên Guard Provider có thể cung cấp nhiều chương trình của bên thứ 3 trong một ứng dụng. Tuy nhiên, theo các nhà nghiên cứu, đây không phải là giải pháp tối ưu vì dữ liệu của một SDK không thể tách biệt, và nếu 1 SDK tồn tại lỗ hổng thì có thể khiến các SDK còn lại đứng trước nguy cơ bị tấn công.

Cũng theo hãng bảo mật Checkpoint, các lỗ hổng nhỏ và độc lập trong một SDK có thể trở nên nghiêm trọng hơn do nhiều SDK được triển khai trong cùng một ứng dụng.

Cũng theo hãng bảo mật Checkpoint, các lỗ hổng nhỏ và độc lập trong một SDK có thể trở nên nghiêm trọng hơn do nhiều SDK được triển khai trong cùng một ứng dụng.

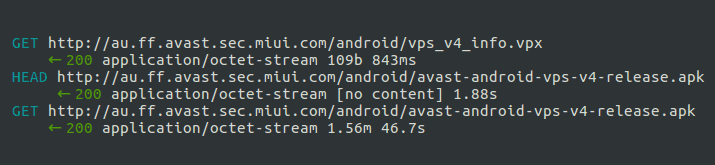

Ứng dụng Guard Carrier tải các bản cập nhật diệt virus thông qua kết nối HTTP không an toàn, cho phép hacker thực hiện tấn công man-in-the-middle để can thiệp vào kết nối mạng trên thiết bị nạn nhân và chèn malware vào các bản cập nhật.

Theo Checkpoint, sau khi kết nối với cùng một mạng Wi-Fi của nạn nhân –ví dụ tại những nơi công cộng như nhà hàng, quán cà phê hoặc trung tâm thương mại - kẻ tấn công có thể truy cập hình ảnh, video và dữ liệu nhạy cảm khác của chủ sở hữu điện thoại, hoặc chèn phần mềm độc hại vào máy nạn nhân.

Tuy nhiên, kịch bản tấn công trên thực tế không hề đơn giản.

Các nhà nghiên cứu của Checkpoint đã thực thi mã từ xa thành công trên thiết bị Xiaomi sau khi khai thác bốn lỗ hổng riêng biệt trong hai SDK khác nhau có sẵn trong ứng dụng.

Check Point đã báo cáo lỗ hổng tới Xiaomi và được hãng xác nhận đã khắc phục lỗ hổng trong phiên bản mới nhất của ứng dụng Guard Carrier.

Vì vậy, người dùng smartphone Xiaomi được khuyến cáo nên cập nhật phần mềm bảo mật trên điện thoại trong thời gian sớm nhất.

Vì sử dụng bộ phát triển phần mềm (SDK) nên Guard Provider có thể cung cấp nhiều chương trình của bên thứ 3 trong một ứng dụng. Tuy nhiên, theo các nhà nghiên cứu, đây không phải là giải pháp tối ưu vì dữ liệu của một SDK không thể tách biệt, và nếu 1 SDK tồn tại lỗ hổng thì có thể khiến các SDK còn lại đứng trước nguy cơ bị tấn công.

Ứng dụng Guard Carrier tải các bản cập nhật diệt virus thông qua kết nối HTTP không an toàn, cho phép hacker thực hiện tấn công man-in-the-middle để can thiệp vào kết nối mạng trên thiết bị nạn nhân và chèn malware vào các bản cập nhật.

Theo Checkpoint, sau khi kết nối với cùng một mạng Wi-Fi của nạn nhân –ví dụ tại những nơi công cộng như nhà hàng, quán cà phê hoặc trung tâm thương mại - kẻ tấn công có thể truy cập hình ảnh, video và dữ liệu nhạy cảm khác của chủ sở hữu điện thoại, hoặc chèn phần mềm độc hại vào máy nạn nhân.

Tuy nhiên, kịch bản tấn công trên thực tế không hề đơn giản.

Các nhà nghiên cứu của Checkpoint đã thực thi mã từ xa thành công trên thiết bị Xiaomi sau khi khai thác bốn lỗ hổng riêng biệt trong hai SDK khác nhau có sẵn trong ứng dụng.

Check Point đã báo cáo lỗ hổng tới Xiaomi và được hãng xác nhận đã khắc phục lỗ hổng trong phiên bản mới nhất của ứng dụng Guard Carrier.

Vì vậy, người dùng smartphone Xiaomi được khuyến cáo nên cập nhật phần mềm bảo mật trên điện thoại trong thời gian sớm nhất.

Theo The Hacker News